As versões do protocolo TLS – Tansport Layer Security

3 de julho de 2018Transport Layer Security -TLS

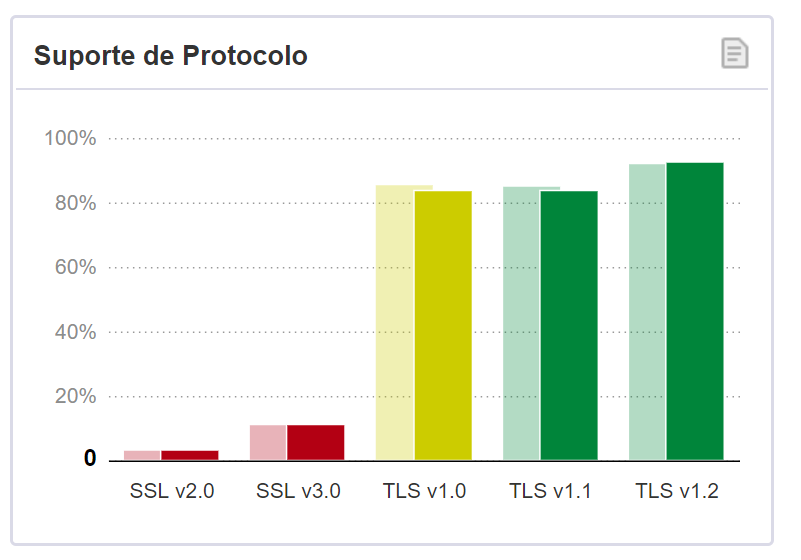

Atualmente, há três versões do protocolo TLS – Tansport Layer Security em uso atualmente: o TLS 1.0, 1.1 e 1.2. e vem ai o TLS 1.3

TLS 1.0

O protocolo Tansport Layer Security, TLS 1.0 foi lançado em 1999, tornando-se um protocolo de quase duas décadas. Sabe-se que ele é vulnerável a ataques – como BEAST e POODLE – há anos, além de oferecer suporte a criptografia fraca, que não mantém as conexões modernas suficientemente seguras.

TLS 1.1

O TLS 1.1 apesar de ser um protocolo conhecido foi ultrapassado pelo TLS 1.2 e é raro ver o TLS 1.1 sendo usado.

Fonte: Qualys SSL Labs – Julho 2018

Essas versões raramente são usadas pelas empresas. Ainda assim, dos 150.000 sites habilitados para HTTPS monitorados pelo SSL Pulse, 88% suportam o TLS 1.0 e 85% suportam o TLS 1.1.

Pode parecer óbvio que é hora de parar de usar essas versões datadas do protocolo que suportam HTTPS, mas na internet há uma grande diferença entre “quase mortos” e “mortos”. Este ano, um grande número de sites e serviços estão terminando o suporte para o TLS 1.0 e 1.1 (incluindo a DigiCert).

Quão amplamente utilizadas são as versões mais antigas do TLS?

Quase todo mundo lendo este post e, na verdade, a maior parte da internet – está usando o TLS 1.2, a última versão atual do protocolo (embora o TLS 1.3 esteja próximo, falaremos isso depois). Esta é a única versão do protocolo recomendada pelos criptógrafos e considerada “moderna”.

TLS 1.2

No entanto, uma pequena parte dos usuários provavelmente não estar pronta para a troca devido aos softwares desatualizados que utilizam. Apesar de ter sido lançado em 2008, o suporte a TLS 1.2 esteve ausente de algumas plataformas e navegadores importantes por algum tempo. O Internet Explorer não oferece suporte ao TLS 1.2 até o lançamento da versão 11 em 2013; e as versões do Android anteriores a 5.0 (lançadas em 2014) suportavam apenas o TLS 1.0, o que representa quase 18% dos dispositivos Android ainda em uso atualmente.

Medir o uso do protocolo TLS pela internet é muito difícil. Um bom indicador são os dados da Cloudflare, que, como um dos maiores CDNs do mundo, tem boa visibilidade das coisas que acontecem na Internet. Eles recentemente compartilharam cerca de 11% do tráfego em sua rede usando o TLS 1.0 (com apenas uma pequena porção (0,38%) usando o TLS 1.1).

A atualização de um protocolo de segurança em um ecossistema tão complexo quanto a Internet é difícil. Você precisa atualizar clientes e servidores e certificar-se de que tudo no meio continue funcionando corretamente. A Internet está no meio de tal atualização agora. O TLS (Transport Layer Security), o protocolo que mantém a navegação na Web confidencial (e muitas pessoas ainda persistem em chama-lo SSL), está recebendo sua primeira grande reformulação com a introdução do TLS 1.3.

No ano passado, a Cloudflare foi o primeiro grande provedor a suportar o TLS 1.3 por padrão no lado do servidor. Esperávamos que o lado do cliente seguisse o exemplo e fosse ativado em todos os principais navegadores logo em seguida. Já faz mais de um ano desde o lançamento do Cloudflare no TLS 1.3 e, ainda assim, nenhum dos principais navegadores habilitou o TLS 1.3 por padrão

O que é ainda mais difícil de determinar é o percentual de tráfego proveniente do software de consumo usado por seres humanos orgânicos e softwares na Internet e que porcentagem é proveniente de outros computadores que executam servidores da Web, pontos de extremidade da API e outros softwares.

Os protocolos mais antigos são um risco de segurança

A existência do TLS 1.0 e 1.1 na Internet atua principalmente como um risco de segurança – esses protocolos são quase universalmente suportados por servidores, mas seu uso pelos clientes é mais próximo do inverso. Os clientes que precisam usar essas versões estão sofrendo de suas deficiências. O restante da Internet é vulnerável a ataques de downgrade (que forçam os usuários a usar versões mais fracas do TLS para explorar as vulnerabilidades conhecidas) por quase nenhum benefício prático. Para a maioria desses servidores, é provável que as versões mais antigas do TLS sejam deixadas em “apenas no caso”, ou alguém esqueceu de desativá-las quando ligaram versões mais recentes.

Uma grande mudança que está finalmente estimulando a depreciação do TLS 1.0 é um prazo próximo nos padrões PCI – Payment Card Industry. Esses padrões cobrem práticas de segurança relacionadas ao manuseio de cartões de crédito e aplicam-se a muitas empresas.

A partir de 30 de junho de 2018, os sites precisarão parar de oferecer suporte ao TLS 1.0 para permanecer em conformidade com PCI .

A versão a seguir (TLS 1.1) é vista como uma atualização incremental secundária. Embora os padrões PCI ainda permitam o TLS 1.1 após junho, muitos sites estão optando por desaprovar ambos ao mesmo tempo, devido à adoção historicamente baixa desta versão.

O que isso significa para o usuário médio do navegador? Essa mudança será praticamente invisível para eles. A grande maioria dos sites já suporta o TLS 1.2 e qualquer navegador suficientemente moderno (quase qualquer lançamento nos últimos cinco anos) também suporta o TLS 1.2 e opta por usar a mais nova versão suportada.

DigiCert está entre os principais sites para desabilitar o TLS 1.0 e 1.1

Essa depreciação afetará principalmente software, APIs e outras infraestruturas da Internet que não sejam de navegador. Versões mais antigas de ferramentas de desenvolvimento que não suportam o TLS 1.2, como o curl, ainda são amplamente utilizadas – diretamente pelos desenvolvedores ou como dependências integradas em outros softwares. O Github é um dos primeiros serviços importantes a desativar o TLS 1.0 e 1.1. Eles fizeram a mudança em fevereiro, o que revelou uma série de quebras nas ferramentas do desenvolvedor.

DigiCert deixou de dr suporte ao TLS 1.0 e 1.1 para todos os nossos serviços, incluindo o nosso site e API, em 1 de Abril st 2018.

Muitos dos principais sites e serviços anunciaram que também estão terminando o suporte ainda este ano.

KeyCDN vai acabar suporte para TLS 1.0 e 1.1 em 30 de março th , assim como Cloud.gov . Fastly vai parar de apoiar TLS 1.0 e 1.1 em 08 de maio th . Cloudflare irá desativar TLS 1.0 e 1.1 apoio à sua API em 04 de junho th . Office 365 da Microsoft vai só suportam TLS 1.2 a partir 31 de outubro st . Estes são apenas alguns exemplos importantes.

À medida que a Internet finalmente reduz o suporte ao TLS 1.0, a próxima geração do protocolo seguro está prestes a ser finalizada.

TLS 1.3

O TLS 1.3 está em processo de elaboração na Força-Tarefa de Engenharia da Internet há algum tempo e foi aprovado recentemente na reunião da IETF 101 em Londres. O processo final de revisão editorial provavelmente levará alguns meses e, em seguida, a implantação ocorrerá lentamente, à medida que o software cliente e servidor adicionar suporte.

O TLS 1.3 traz uma série de melhorias importantes, incluindo o handshake mais rápido que acelera as conexões e a simplificação da criptografia suportada, que reduzirá a complexidade do protocolo e removerá códigos menos seguros.

Versões de rascunho do TLS 1.3 foram suportadas por alguns provedores importantes, como o navegador Chrome e o Cloudflare por um bom tempo.

Recentemente, o Cloudflare compartilhou que 2% das conexões em sua rede já estão usando o TLS 1.3. Quando o TLS 1.3 se tornar um RFC oficial, veremos a adoção dessa nova versão do protocolo como grandes pacotes de software como o OpenSSL add support.

Fonte: https://www.digicert.com

Conheça nossa coluna sobre TLS e SSL