Alerta: Novo golpe de e-mail BEC rouba credenciais para página da Evernote

7 de março de 2023Novo golpe que usa os ataques Business Email Compromise (BEC) com links da Evernote para hospedar faturas enviadas nesses ataques

Os pesquisadores da Avanan, empresa de segurança de colaboração e e-mail em nuvem, adquirida pela Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, em agosto de 2021, alertam para suas novas descobertas referentes aos ataques de Business Email Compromise (BEC), ou de comprometimento de e-mail comercial, os quais representam um dos ataques mais rápidos e difíceis de serem bloqueados em cibersegurança.

Há um número de variantes, mas, em geral, esses ataques BEC falsificam alguém de uma organização, muitas vezes um executivo de alto escalão, e não usa qualquer malware ou link malicioso.

Alguns ataques BEC usam malware ou links maliciosos, mas os mais difíceis de serem evitados são principalmente baseados em texto.

“Esses ataques têm liderado perdas financeiras significativas, primeiramente porque eles parecem reais. Pense sobre isso na perspectiva do usuário final. Se você receber um e-mail de seu ‘CEO’ pedindo para você pagar uma fatura, ou pior, para solicitar dinheiro para um cliente, você dirá não? Isso é o que os cibercriminosos estão esperando que aconteça. Em um ataque BEC, nós temos visto hackers serem ainda mais criativos”, informa Jeremy Fuchs, pesquisador e analista de cibersegurança na Avanan.

Os pesquisadores da Avanan analisaram como os atacantes estão usando a legitimidade da Evernote para ajudar a tornar os seus ataques BEC ainda mais convincentes.

Nesse ataque, os cibercriminosos estão usando links da Evernote para hospedar faturas que são enviadas nos ataques BEC:

Vetor de ataque: E-mail

Tipo: Phishing

Técnicas: Business Email Compromise

Alvo: Qualquer usuário final

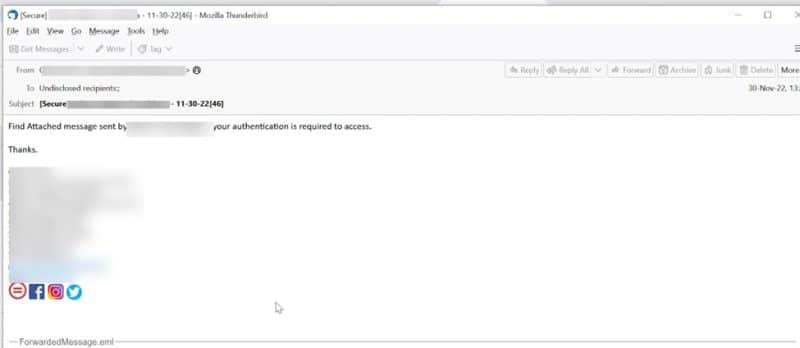

E-mail — Exemplo #1

O ataque começa com uma mensagem anexada, enviada diretamente do presidente da organização em questão. Esta é uma conta comprometida.

Os hackers geralmente falsificam executivos usando truques no campo do remetente; nesse caso, o presidente da organização estava na verdade comprometido, e, portanto, é enviado diretamente da conta dessa pessoa.

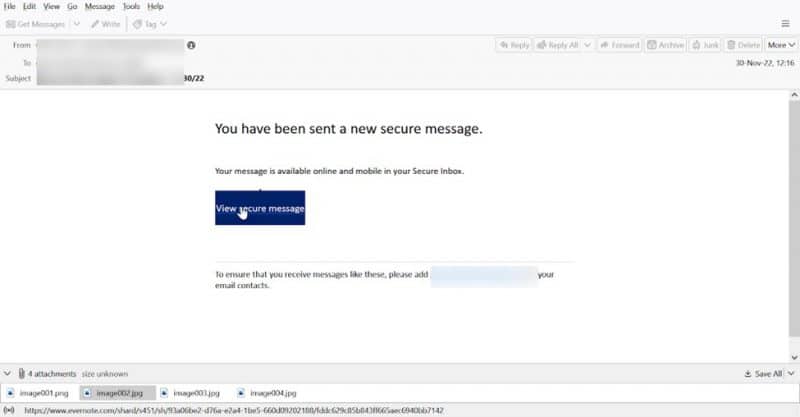

A mensagem em anexo leva a um e-mail dizendo que é uma “mensagem segura”. O link vai para a página da Evernote.

A página da Evernote já foi retirada. Mas, a Evernote, como muitas empresas com sites legítimos, está sendo cada vez mais usada para hacking.

Recentemente, de acordo com Huntress, houve um aumento na hospedagem de documentos maliciosos na Evernote.

Neste caso, há um documento na Evernote que leva para uma página de login falsa para roubo de credenciais.

Técnicas

Os ataques BEC são difíceis de bloquear a partir de uma perspectiva de segurança, e difíceis para serem reconhecidos da perspectiva de um usuário final.

Esse ataque é uma marca registrada desta dificuldade. Ele começa com um e-mail do presidente de uma organização.

A conta estava comprometida, então o e-mail passará por todas as medidas de autenticação. A mensagem em si não é maliciosa, pois tem um link de um documento no site não malicioso da Evernote.

Parar ataques BEC, então, torna-se extremamente importante, e há algumas coisas que precisam ser feitas.

Por um lado, Inteligência Artificial (IA) e machine learning (ML) precisam ser envolvidos para haver a habilidade para compreender o conteúdo de um e-mail, o contexto e o tom, e entender quando se diferem. Por exemplo, o presidente da organização tipicamente envia links para a Evernote?

E também verificar se a organização tem conta de proteção contra aquisição de contas. Não se sabe como esse usuário foi inicialmente comprometido, mas, atualmente, é possível prover ao hacker muitos dos caminhos para fazer isso — e-mail, texto, voz, chat, arquivo compartilhado.

Assim, entender os eventos de login, mudanças de configuração e atividades de usuário final, através de uma suíte completa de produtividade, é a chave.

Melhores práticas: orientações e recomendações

Para se protegerem contra esses ataques, os profissionais de segurança precisam proceder da seguinte forma:

Verificar sempre os endereços de resposta para garantir que correspondam.

Se alguma vez tiver dúvidas sobre um e-mail, perguntar ao remetente original.

Criar processos para os funcionários seguirem ao pagar faturas ou inserir credenciais. Incentivar os usuários a perguntar ao setor financeiro antes de agir sobre pagamento de faturas.

Ler todo o e-mail; procurar por quaisquer inconsistências, erros de ortografia ou discrepâncias.

Se utilizar banners, certificar-se de não “bombardear” os usuários finais com eles; utilizar apenas em momentos críticos para que os usuários finais os levem a sério.

Implementar segurança avançada que analisa mais de um indicador para determinar se um e-mail está limpo ou não.

Implementar autenticação de múltiplos fatores para todas as contas, mas especialmente e-mail.

Configurar contas para o notificar de alterações.

Usar um gerenciador de senhas para criar e armazenar suas senhas — o profissional de segurança nunca deve saber sua própria senha.

Sempre monitorar todas as URLs, mesmo aquelas que não estão no corpo do e-mail.

Lembrar os usuários de compartilhar apenas informações pessoais em tempo real, pessoalmente ou por telefone. Incentivá-los a serem céticos em relação a todas as mensagens com links e a sempre verificar com o remetente, em tempo real, quaisquer mensagens com arquivos anexados.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente;

Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor;

e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção. A Check Point Software protege mais de 100.000 organizações de todos os portes.©2022 Check Point Software Technologies Ltd. Todos os direitos reservados.

Especialista esclarece as práticas utilizadas para aplicação do novo golpe do Pi

Golpe digital: sites fakes confundem consumidores

Somos o maior portal brasileiro sobre Criptografia e Identificação Digital

O CRYPTO ID TRILHOU UM CAMINHO INCRÍVEL NESSES 10 ANOS!!

Em novembro desse ano completaremos uma década dessa jornada. Levamos à cerca de dois milhões de leitores ano as melhores e mais atualizadas informações do mercado brasileiro e internacional sobre segurança digital e tecnologias que viabilizam a identificação de pessoas, empresas, aplicações e equipamentos em meio digital, recursos de assinatura eletrônica e controle de acesso para garantir transações seguras e confiáveis.