ATMPot é a vulnerabilidade dos Caixas Eletrônicos encontrada pela Kaspersky Labs

19 de fevereiro de 2019O WinPot – nomeado internamente pelo Kaspersky como ATMPot – foi projetado para comprometer os caixas eletrônicos

Pesquisadores descobriram uma amostra de malware ATM que transforma o roubo financeiro em um jogo no estilo caça-níquéis.

Na terça-feira dia 19/02, a equipe de segurança cibernética da Kaspersky Labs explorou o surgimento da WinPot, uma família de Malware de sequestro de ATM que apareceu pela primeira vez em fóruns clandestinos em março de 2018.

Embora seja simples em sua funcionalidade principal, o WinPot – nomeado internamente pelo Kaspersky como ATMPot – foi projetado para comprometer os caixas eletrônicos.

A interface do Malware é o que torna o pacote incomum

Os criminosos claramente passaram algum tempo na interface para fazer com que parecesse com uma slot machine.

Provavelmente como uma referência ao popular termo ATM-jackpotting, que se refere a técnicas projetadas para esvaziar caixas eletrônicos.

No caso do WinPot, cada cassete possui um rolo com seus próprios números numerados de 1 a 4 (4 é o número máximo de caixas de saque em um caixa eletrônico) e um botão rotulado de SPIN.

Assim que você aperta o botão SPIN (no nosso caso está em cinza porque estamos realmente dispensando dinheiro), o caixa eletrônico começa a distribuir dinheiro do cassete correspondente.

Abaixo do botão SPIN há informações sobre o cassete (valor da cédula e o número de notas no cassete). O botão SCAN examina novamente o ATM e atualiza os números sob o botão SLOT, enquanto o botão STOP interrompe a distribuição em andamento.

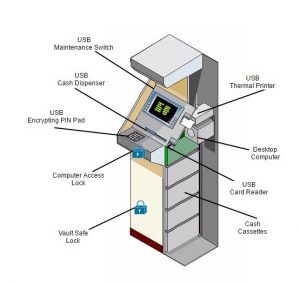

O WinPot exibe semelhanças com o Cutlet Maker, um malware que precisa ser carregado em uma unidade flash e conectado a uma porta USB em um caixa eletrônico, acessível por meio de perfuração. Uma vez carregado, o código malicioso trava o sistema enquanto um simulador encontra cassetes ATM e imita transações para forçar a máquina a liberar seus fundos disponíveis.

Um vendedor do Malware na Dark Web anunciou recentemente o WinPot v.3, que também inclui uma interface renovada e um programa atualmente não identificado chamado “ShowMeMoney”, que pode ser apenas o novo nome do WinPot devido ao seu estilo de interface similar.

O WinPot exibe semelhanças com o Cutlet Maker, um malware que precisa ser carregado em uma unidade flash e conectado a uma porta USB em um caixa eletrônico, acessível por meio de perfuração.

Uma vez carregado, o código malicioso trava o sistema enquanto um simulador encontra os cash cassetetes ATM e imita transações para forçar a máquina a liberar seus fundos disponíveis.

Em 2017, o Cutlet Maker estava disponível por aproximadamente US $ 5.000 na Dark Web. No entanto, o preço caiu para entre US $ 500 e US $ 1 mil, o que é o mesmo suporte para os atuais compradores do WinPot.

Embora muitas formas de Malware ATM tenham a mesma funcionalidade central – dados os sistemas básicos e não sofisticados nos quais os distribuidores geralmente operam -, os agentes de ameaças estão continuamente inovando para superar as barreiras projetadas para melhorar lentamente a postura de segurança dos caixas eletrônicos.

Em particular, os hackers estão trabalhando em maneiras de superar limitações codificadas em quantas notas por dispensação são permitidas; tratamento de erros e meios para enganar os sistemas de segurança do ATM e impedir que as cepas de Malware sejam detectadas.

“Esperamos ver mais modificações no Malware ATM existente”, diz Kaspersky. “A maneira preferida de proteger o caixa eletrônico desse tipo de ameaça é ter o software de controle e processamento de aplicativos em execução nele. O primeiro bloqueará o caminho USB de implantar o Malware diretamente no PC ATM, enquanto o segundo impedirá a execução de software não autorizado.”

A determinação do hackers, no entanto, sempre encontrará uma maneira de explorar os caixas eletrônicos para colher os lucros. Isso foi destacado recentemente no caso de um chefe de engenharia de software que detectou uma fraqueza no sistema operacional central do Huaxia Bank, que criou uma janela à meia-noite em que retiradas não registradas podiam ser feitas de caixas eletrônicos.

Ao longo de um ano, o engenheiro retirou e guardou cerca de US $ 1 milhão. Quando ele foi pego, o desenvolvedor do software disse que o dinheiro estava apenas “descansando” em sua conta e que seria devolvido.

Com informações do zdnet e Kaspersky