PEN-Test e Testes de Vulnerabilidades são efetivos?

20 de agosto de 2020Os testes de penetração conhecidos por PEN-Test, assim como as avaliações de Vulnerabilidade, são instrumentos fundamentais para o entendimento das falhas de segurança

Por Andrey Guedes Oliveira

Desde: arquiteturas de redes de computadores, perímetros de proteção, ausências de atualizações advindas de fabricantes, serviços abertos que não fazem parte do ecossistema sistêmico, SQL Injections, backdoors, falhas em aplicações etc.

Não obstante, estes instrumentos são fundamentais as empresas em geral, assim como aos fabricantes de soluções em segurança da informação para que executam atualizações em seus produtos, com o objetivo de proteger aos seus clientes, sem contar com as competições de “cyber invasores” que tentam descobrir eventuais falhas em suas novas soluções.

Os processos de avaliação de falhas de vulnerabilidade, via de regra, ocorriam ou ocorrem por meio de projetos pontuais para entendimento dos riscos dados por ferramentas de código aberto ou por fabricantes especializados.

Como a Rapid7, que possuem tecnologias para entendimento de vulnerabilidades, com templates regulatórios como o exemplo do PCIDSS (Payment Card Industry Data Security Standard – Padrão de segurança de dados da indústria de cartões de pagamento), bases de conhecimento e parcerias com os principais players no tocante a possíveis brechas de segurança.

Dentro deste contexto, o projeto executa as validações e entendimento do ambiente em questão (avaliando infraestrutura de tecnologia, banco de dados e/ou aplicações), dando-o ao cliente um relatório acerca das ações mitigatórias, sugestões tecnológicas e procedimentos que venham diminuir o risco ao seu ambiente.

Os clientes em posse das informações poderiam realizar imediatamente ou criar planos de ações para atendimento aos requisitos apontados, sendo este o desafio póstumo ao PEN ou Avaliação de Vulnerabilidade.

Entretanto, os clientes possuem desafios com sistemas legados, modelos de gerenciamento de mudanças (ITIL) e suas janelas de manutenção, “competição interna” com outros projetos, não entendimento dos riscos ou de seus possíveis impactos, em algumas vezes, ausência de cópias de segurança ou testes de restauração ou demais aspectos operacionais; que via de regra levam ou já levaram a um hiato bem “elástico” para ações apontadas no relatório de Assessment.

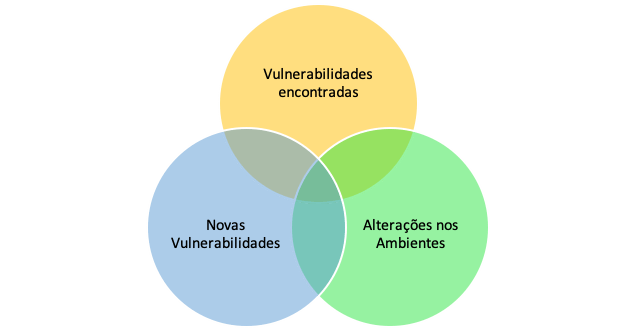

Este tempo para a execução alongado gera uma nova carga de vulnerabilidades que sequer é notada ou entendida dada a dinâmica da operação e novos volumes de ameaças, destacada na figura 01.

O cenário é ainda mais comprometido com a diminuição do ciclo de vida de novas ameaças, havendo quase diariamente novos tipos de softwares maliciosos, ou seja, os testes pontuais ficaram em “Xeque” devido a velocidade dos ataques e a capacidade de reação das empresas para resolução de seus problemas.

Por obvio, os testes por projeto (temporários) continuam sendo um instrumento importante para o entendimento de vulnerabilidades ou mesmo antecipação de ações mal-intencionadas.

Contudo, as tecnologias de monitoramento constante de Vulnerabilidade são instrumentos fundamentais para todas as operações de Tecnologia da Informação, agregando aos modelos tradicionais de avaliação de Infraestrutura ou Desempenho de Aplicações e o uso de Indicadores de Riscos – KPI (Key Performance Indicator) nos ambientes monitorados.

Dando as equipes de Segurança possibilidades de ações em conjunto com outras para resolução ou planos de abrandamento – exemplo o uso de sandbox – ou meios automatizados (DevOps – aplicação de correções) nas janelas de manutenção programadas.

Por fim, este novo conceito de Monitoramento de Vulnerabilidade retira o modelo em “xeque” com ações que orquestram tecnologias para bloqueios e diminuição dos riscos das empresas que o adotarem fazendo parte dos novos desafios das Operações de Tecnologia da Informação, proporcionando inteligência e maior visibilidade dos riscos existentes.

*Andrey Guedes Oliveira – Diretor da Esyner Tecnologia da Informação (especialista em segurança da informação), Professor de Tecnologia da UNIP, Mestre em Telecomunicações pela PUC, MBAs em Gestão Empresarial e Projetos. CV Lattes

ESET alerta: Vulnerabilidade em chips Wi-Fi ocasiona interceptação de dados

NSA alerta para vulnerabilidade de email explorada pelo grupo hacker Sandworm

Empresas enfrentam vulnerabilidades de segurança com trabalho remoto