Malwares que roubam dados derrubam o Emotet da liderança do ranking global

15 de setembro de 2022No mês de agosto, os pesquisadores da CPR também observaram um rápido aumento na atividade do GuLoader, o que o levou à quarta posição no ranking global de malwares mais difundidos

A Check Point Research relata que o FormBook foi o malware mais prevalente no mundo, enquanto o spyware Android Joker ocupou o terceiro lugar no índice global de malware móvel; no Brasil, a liderança do ranking nacional ficou com o GuLoader pela primeira vez

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd.

(NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, publicou o Índice Global de Ameaças referente ao mês de agosto de 2022.

Os pesquisadores relataram que o FormBook é agora o malware mais prevalente, substituindo o Emotet que ocupou a primeira posição desde seu reaparecimento em janeiro deste ano.

O FormBook é um infostealer (ladrão de informações) direcionado ao sistema operacional Windows que, uma vez implantado, pode coletar credenciais, capturas de tela, monitorar e registrar pressionamentos de tecla, bem como baixar e executar arquivos de acordo com suas ordens de Comando e Controle (C&C).

Desde que foi descoberto pela primeira vez em 2016, este malware continuou a se destacar, comercializado como Malware-as-a-Service (MaaS) em fóruns de hackers no submundo da Internet, conhecido por suas robustas técnicas de evasão e preço relativamente baixo.

No mês de agosto, os pesquisadores da CPR também observaram um rápido aumento na atividade do GuLoader, o que o levou à quarta posição no ranking global de malwares mais difundidos.

O GuLoader foi inicialmente usado para baixar o Parallax RAT, mas, desde então, foi aplicado a outros cavalos de Troia de acesso remoto e infostealers, como Netwire, FormBook e AgentTesla.

É comumente distribuído por meio de extensas campanhas de phishing por e-mail, as quais atraem a vítima para baixar e abrir um arquivo malicioso, permitindo que o malware funcione.

Além disso, a Check Point Research relata que o Joker, um spyware do Android, está de volta aos “negócios” e conquistou a terceiro posição na lista global de malware móvel mais importante em agosto.

Depois que o Joker é instalado, ele pode roubar mensagens SMS, listas de contatos e informações do dispositivo, além de inscrever a vítima em serviços premium pagos sem o consentimento dela.

Sua ascensão pode ser parcialmente explicada por um aumento nas campanhas, pois foi descoberto recentemente como um malware ativo em alguns aplicativos da Google Play Store.

“As alterações que vimos no índice de agosto, com o Emotet caindo do primeiro para o quinto lugar e o Joker se tornando o terceiro malware móvel mais prevalente, refletem a rapidez com que o cenário de ameaças pode mudar”, diz Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

“Isso deve servir de alerta às pessoas e empresas sobre a importância de se manterem atualizadas contra as ameaças mais recentes, pois saber como se proteger é essencial. Os atacantes estão em constante evolução e o surgimento do FormBook mostra que nunca podemos ser complacentes com a segurança e devemos adotar uma abordagem holística e preventiva nas redes, endpoints e na nuvem”, reforça Maya.

Principais famílias de malware

* As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em agosto, o FormBook foi o malware mais difundido no mês, impactando 5% das organizações em todo o mundo, seguido pelo AgentTesla com um impacto de 4% e XMRig com 2%.

↑ FormBook – É um infoStealer direcionado ao sistema operacional Windows e foi detectado pela primeira vez em 2016.

É comercializado como Malware-as-a-Service (MaaS) em fóruns de hackers ilegais por suas fortes técnicas de evasão e preço relativamente baixo.

O FormBook coleta credenciais de vários navegadores da Web, captura telas, monitora e registra digitações de teclas e pode baixar e executar arquivos de acordo com as ordens de seu C&C (Comando & Controle).

↑ AgentTesla – É um RAT avançado que funciona como keylogger e ladrão de informações, capaz de monitorar e coletar a entrada do teclado da vítima, teclado do sistema, capturar screenshots e exfiltrar credenciais para uma variedade de softwares instalados na máquina da vítima (incluindo Google Chrome, Mozilla Firefox e o cliente de e-mail Microsoft Outlook).

↓ XMRig – É um software de mineração de CPU de código aberto usado para o processo de mineração da criptomoeda Monero e visto pela primeira vez em maio de 2017.

Os atacantes geralmente abusam desse software de código aberto, integrando-o ao malware para realizar mineração ilegal nos dispositivos das vítimas.

A lista completa das dez principais famílias de malware em agosto pode ser encontrada no blog da Check Point Software.

Principais setores atacados globalmente e no Brasil

Quanto aos setores, em agosto, Educação/Pesquisa prosseguiu como o setor mais atacado globalmente, seguido por Governo/Militar e Saúde.

1.Educação/Pesquisa

2.Governo/Militar

3.Saúde

No Brasil, os três setores no ranking nacional mais visados em agosto foram:

1.Governo/Militar

2.Comunicações

3.Transportes

O setor de Educação/Pesquisa subiu do oitavo para o sétimo lugar em agosto no ranking nacional.

Principais vulnerabilidades exploradas

Em agosto, a equipe da CPR também revelou que a “Apache Log4j Remote Code Execution” foi a vulnerabilidade mais explorada, tendo retornado ao primeiro lugar, impactando 44% das organizações no mundo, depois de ter ultrapassado a “Web Server Exposed Git Repository Information Disclosure”, cujo impacto global foi de 42%.

A “Web Servers Malicious URL Directory Traversal” permaneceu em terceiro lugar na lista de vulnerabilidades mais exploradas, com um impacto global de 39%.

↑Apache Log4j Remote Code Execution (CVE-2021-44228) – Existe uma vulnerabilidade de execução remota de código no Apache Log4j. A exploração bem-sucedida dessa vulnerabilidade pode permitir que um atacante remoto execute código arbitrário no sistema afetado.

↓Web Server Exposed Git Repository Information Disclosure – a vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

↔Web Servers Malicious URL Directory Traversal (CVE-2010-4598, CVE-2011-2474, CVE-2014-0130, CVE-2014-0780, CVE-2015-0666, CVE-2015-4068, CVE-2015-7254, CVE-2016-4523, CVE-2016-8530, CVE-2017-11512, CVE-2018-3948, CVE-2018-3949, CVE-2019-18952, CVE-2020-5410, CVE-2020-8260) – Existe uma vulnerabilidade de passagem de diretório em diferentes servidores da web.

A vulnerabilidade ocorre devido a um erro de validação de entrada em um servidor Web que não limpa adequadamente a URI (Uniform Resource Identifier) para os padrões de passagem de diretório.

A exploração bem-sucedida permite que atacantes remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

Principais malwares móveis

Em agosto, o AlienBot é o malware móvel mais prevalente, seguido por Anubis e o Joker.

-AlienBot – A família de malware AlienBot é um Malware-as-a-Service (MaaS) para dispositivos Android que permite a um atacante remoto, como primeira etapa, injetar código malicioso em aplicativos financeiros legítimos.

O atacante obtém acesso às contas das vítimas e, eventualmente, controla completamente o dispositivo.

-Anubis é um cavalo de Troia bancário projetado para smartphones Android.

Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware.

Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

-Joker é um spyware Android no Google Play, projetado para roubar mensagens SMS, listas de contatos e informações do dispositivo.

Além disso, o malware também pode inscrever a vítima em serviços premium pagos sem seu consentimento ou conhecimento.

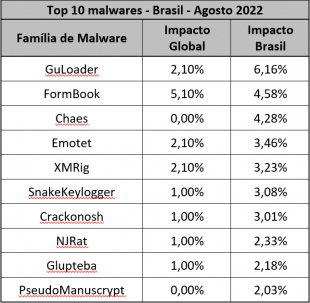

Os principais malwares de agosto no Brasil

O principal malware no Brasil em agosto é uma novidade na lista do país: o GuLoader, com 6,16% de impacto.

O GuLoader é um downloader amplamente usado desde dezembro de 2019.

Quando apareceu pela primeira vez, este malware era usado para baixar o Parallax RAT, mas foi aplicado a outros cavalos de Troia de acesso remoto e ladrões de informações, como Netwire, FormBook e AgentTesla.

Quanto ao Emotet, que vinha liderando a lista nacional desde maio de 2022, este caiu para a quarta posição no ranking brasileiro com um índice de impacto de 3,46%.

Em segundo lugar no ranking nacional do mês passado está o FormBook com impacto de 4,58%.

O Chaes desceu para a terceira posição com índice de impacto de 4,28%; este malware ataca plataformas de e-commerce principalmente na América Latina e foi o responsável pela campanha que visava o roubo de informações de consumidores do Mercado Livre e Mercado Pago, entre outros.

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis.

A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Acompanhe as redes sociais da Check Point Research via:

Blog

Twitter

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende três pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; e Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; além do Check Point Horizon, um conjunto de operações de segurança que prioriza a prevenção. A Check Point Software protege mais de 100.000 organizações de todos os portes.

Malware Escondido em imagens do telescópio James Webb: como se proteger

Google Translate Desktop utilizado para ataque com malware de mineração de criptomoedas

Novo malware bancário para Android representa alto risco aos usuários de mobile banking

Você quer acompanhar nosso conteúdo? Então siga nossa página no LinkedIn!