Como encontrar as melhores soluções para detecção de malware no Windows através de uma visibilidade aprimorada?

1 de abril de 2024Mesmo com inúmeras soluções de segurança disponíveis, o número de organizações afetadas por Ransomware e outras ameaças cibernéticas continua crescendo, mas como selecionar a melhor?

Essas ameaças persistentes não são apenas um transtorno que afeta negócios e consumidores; elas também danificam a economia, ameaçam vidas, destroem empresas e comprometem a segurança nacional.

Pequenas e médias empresas estão cada vez mais vulneráveis a ataques contínuos de malware, frequentemente devido a departamentos de TI com recursos insuficientes.

O problema é exacerbado por soluções de segurança empresarial complexas e muitas vezes inacessíveis para muitas dessas empresas, especialmente quando a defesa eficaz parece requerer múltiplos produtos.

Além disso, produtos que cobram com base no volume de dados e incentivam a coleta de menos informações para economizar custos acabam por reduzir os benefícios de segurança esperados.

E se fosse possível detectar ataques de malware de maneira holística com um conjunto de ferramentas integradas? Veja algumas funcionalidades que você deve buscar em uma solução integrada:

- Monitoramento e consolidação de logs altamente personalizáveis com um avançado mecanismo de monitoramento em tempo real.

- Verificações de validação abrangentes para configurações críticas de segurança e auditoria no Windows, organizadas por conformidade, oferecem uma defesa robusta.

- Inventário completo de softwares, atualizações e extensões de navegadores.

- Status e detecção de alterações em todas as tarefas programadas, serviços/drivers e processos.

- Detecção de comportamentos atípicos, como processos e logins anormais.

- Monitoramento minucioso de cada objeto do Active Directory.

- Monitoramento de rede, NetFlow e desempenho.

Soluções de Log

Os logs possuem uma abundância de dados que são fundamentais para qualquer iniciativa de monitoramento, especialmente na plataforma Windows, que oferece uma estrutura de log bem organizada.

No entanto, os logs que entram em um SIEM1 são tão bons quanto os logs produzidos pelo sistema operacional. A solução precisa validar rotineiramente suas configurações de auditoria nos pontos finais – e um conjunto de regras flexível que pode bloquear eventos desnecessários na origem.

Soluções para Visibilidade

A visibilidade é crucial para detectar e defender-se contra atividades maliciosas – não é possível defender-se do que não se pode ver. Contudo, muitas organizações possuem informações limitadas sobre suas redes, o que facilita a infiltração de malware e APTs.

Embora os registros sejam um componente essencial de qualquer sistema de monitoramento e defesa, confiar exclusivamente neles cria inevitavelmente pontos cegos que podem ser explorados por softwares maliciosos. Por exemplo, a maioria dos SIEMs não tem conhecimento sobre softwares instalados, tarefas programadas, serviços e drivers – caminhos comuns por onde o malware frequentemente escapa.

A solução contratada deve compensar essas lacunas com uma estrutura de monitoramento robusta baseada em agentes, que monitora todas as métricas vitais de um ponto de extremidade com detalhes, independentemente da localização do ponto de extremidade. Além disso, proativamente reforçar a segurança de qualquer rede monitorada com seus scripts de validação. O monitoramento do Active Directory, da Integridade do Sistema e da Rede oferece uma cobertura operacional adicional.

De fato, encontrar uma solução com ampla gama de funcionalidades leva usuários a diminuir consideravelmente a quantidade de ferramentas de monitoramento em uso. O resultado é um sistema de monitoramento mais coeso e eficiente, com um retorno sobre o investimento otimizado.

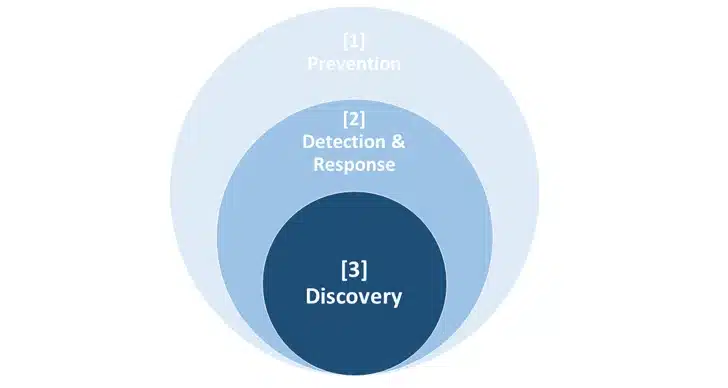

Múltiplas camadas de defesa

Os dias em que você simplesmente configura um firewall, instala uma solução de A/V e depois se acolchoa na parte de trás – lamento dizer – já se foram. Porque nenhuma ferramenta única pode detectar todas as ameaças de forma confiável, tornando essencial uma abordagem em camadas.

1. Prevenção

Detectar ataques é fundamental – mas preveni-los em primeiro lugar é ainda melhor. O

2. Detecção

Mas tão importante quanto a prevenção é – ela não pode bloquear todos os ataques. Consequentemente, detectar e responder a ataques é a melhor tática para minimizar danos.

3. Descoberta

Finalmente, a descoberta contínua e a visão detalhada da sua rede podem ajudar a detectar comportamentos incomuns – mesmo no pior cenário, em que o malware já se estabeleceu.

Proteger infraestruturas de rede complexas, especialmente sistemas Windows, contra ameaças avançadas exige uma defesa avançada que ultrapassa a simples coleta de logs, uso de antivírus e conformidade básica com frameworks regulatórios.

A busca pela solução ideal, que proporciona visibilidade de rede sob várias perspectivas e auxilia na identificação de uma vasta gama de ameaças em distintas etapas de um ataque, é crucial. Agregar um conjunto completo de verificações de validação fortalece a segurança de base, enquanto relatórios de conformidade com interfaces intuitivas facilitam o atendimento a variados requisitos regulatórios. Além disso, um excelente retorno sobre o investimento, acessível a empresas de todos os tamanhos, exige o conhecimento de múltiplas soluções de diferentes fornecedores para selecionar a mais adequada à sua organização.

Acompanhando regularmente o Crypto ID você encontrarar muita informação rica e atualizada para lhe auxiliar em suas decições.

- SIEM, é uma solução que ajuda as organizações a detectar, analisar e responder a ameaças de segurança antes que elas prejudiquem as operações da empresa. O SIEM (pronuncia-se “sim”), combina o gerenciamento de informações de segurança (SIM) e o gerenciamento de eventos de segurança (SEM) em um sistema de gerenciamento de segurança. A tecnologia SIEM coleta dados de log de eventos de várias fontes, identifica atividades que se desviam da norma com análise em tempo real e toma as medidas apropriadas. ↩︎

Somos o maior portal brasileiro sobre Criptografia e Identificação Digital

O CRYPTO ID TRILHOU UM CAMINHO INCRÍVEL NESSES 10 ANOS!!

Em novembro desse ano completaremos uma década dessa jornada. Levamos à cerca de dois milhões de leitores ano as melhores e mais atualizadas informações do mercado brasileiro e internacional sobre segurança digital e tecnologias que viabilizam a identificação de pessoas, empresas, aplicações e equipamentos em meio digital, recursos de assinatura eletrônica e controle de acesso para garantir transações seguras e confiáveis.