Check Point revela operação de fraude cibernética em andamento liderada por hackers em Gaza, Cisjordânia e Egito

5 de novembro de 2020Operação é parte de um modelo de negócios lucrativo administrado por cibercriminosos que geraram centenas de milhares de dólares com ataques em mais de 60 países, afirma Check Point

A Check Point Research (CPR), braço de Inteligência em Ameaças da Check Point® Software Technologies Ltd . (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, descobriu uma operação de fraude cibernética em andamento liderada por hackers em Gaza, Cisjordânia e Egito com mais de 10 mil ataques documentados desde o início de 2020.

Os hackers usam grupos privados do Facebook para anunciar seus serviços e compartilhar tutoriais de exploração passo a passo, levando ao comprometimento de servidores de voz sobre IP (VoIP) de mais de 1.200 organizações em mais de 60 países nos últimos 12 meses. Uma vez inseridos nos servidores, esses hackers monetizam esse acesso vendendo as chamadas geradas automaticamente e/ou forçando os sistemas a ligar para números premium para cobrar taxas.

As perdas com fraudes de telecomunicações globais ultrapassam US$ 28 bilhões, de acordo com a CFCA (Communications Fraud Control Association), com a invasão de PBX VoIP sendo um dos cinco principais métodos de fraude usados, por meio do qual foram geradas centenas de milhares de dólares aos cibercriminosos.

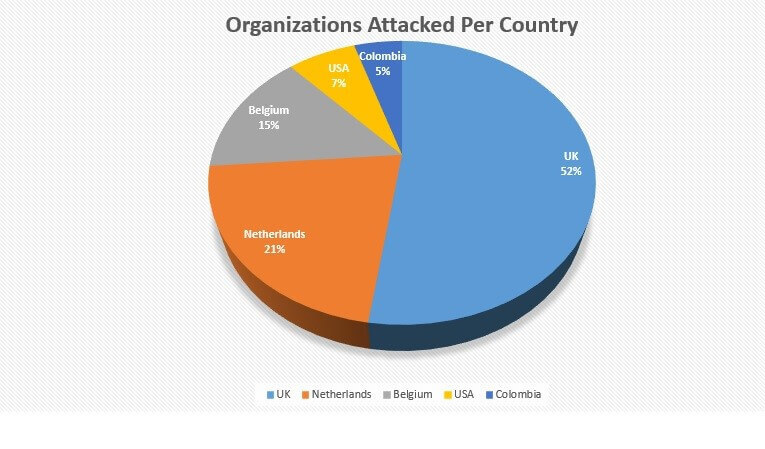

Os cinco principais países com as organizações mais visadas, por ordem de maior volume de ataque, são Reino Unido (631 organizações), Holanda (255), Bélgica (171), EUA (93) e Colômbia (57).

Os setores mais atacados abrangeram governos, militar, seguros, finanças, manufatura, entre outros. O Brasil teve 25 organizações atacadas por esses cibercriminosos. Os demais países com organizações impactadas foram Alemanha, França, Índia, Itália, Canadá, Turquia, Austrália, Rússia, Suíça, República Tcheca, Portugal, Dinamarca, Suécia e México.

Organizações atacadas por país

Reino Unido (52%); Holanda (21%); Bélgica (15%); EUA (7%) e Colômbia (5%)

Método de ataque

VoIP é uma tecnologia que permite que uma pessoa faça chamadas de voz usando uma conexão de Internet de banda larga em vez de uma linha telefônica normal. Por exemplo, chamadas feitas pelo WhatsApp usam tecnologia VoIP.

Nesta pesquisa observou-se que os hackers se conectam (“dial-up”) com a finalidade de lucrarem ao obter acesso ao servidor VoIP de uma organização-alvo. O pesquisador da Check Point, Adi Ikan, resumiu o método de ataque em três etapas:

1. Os hackers procuram sistematicamente sistemas VoIP que podem ser vulneráveis.

2. Os hackers atacam sistemas VoIP selecionados, explorando várias vulnerabilidades.

3. Os hackers monetizam seu acesso aos sistemas comprometidos com a venda de chamadas, que podem ser geradas automaticamente para receber seu acesso, ou, então, forçam o sistema a ligar para números premium que cobram taxas.

Além disso, os hackers vendem números de telefone, planos de chamada e acesso ao vivo a serviços VoIP comprometidos de organizações-alvo para quem der o lance mais alto, que poderá, então, explorar esses serviços para seus próprios fins. Em alguns casos, os hackers espionaram ouvindo as chamadas de organizações-alvo.

Tutoriais de exploração no Facebook

Esses cibercriminosos usam a mídia social para anunciar suas explorações, compartilhar recursos de invasão e “educar” outras pessoas. No Facebook, eles criaram vários grupos privados, nos quais compartilham informações técnicas sobre como conduzir ataques específicos, incluindo guias passo a passo e tutoriais.

Como os pesquisadores fizeram a descoberta

Os pesquisadores da Check Point começaram a notar atividades suspeitas relacionadas a explorações de VoIP por meio de sensores na Check Point ThreatCloud, a maior rede colaborativa que fornece dados de ameaças e tendências de ataques de uma rede global de sensores de ameaças.

Uma investigação mais detalhada os levou à descoberta de uma nova campanha, a qual os pesquisadores chamaram de operação INJ3CTOR3, visando o Sangoma PBX , uma interface web de código aberto que gerencia o Asterisk – o sistema de telefonia VoIP corporativo mais popular do mundo, usado por muitas empresas da Fortune 500 para suas telecomunicações nacionais e internacionais.

O ataque explora a CVE-2019-19006, uma vulnerabilidade crítica no Sangoma PBX, que concede ao atacante o acesso de administrador ao sistema, dando-lhe controle sobre suas funções. Os pesquisadores da Check Point documentaram inúmeras tentativas de ataque em todo o mundo na primeira metade de 2020 relacionadas a essa percepção inicial.

Posteriormente, os pesquisadores foram capazes de expor todo o fluxo de ataque do grupo, desde a exploração inicial da falha CVE-2019-19006 , que concede direitos de administrador ao sistema de telefone VoIP do Sangoma, até uploads codificados de arquivos PHP que alavancam o sistema comprometido.

Como as organizações podem permanecer protegidas

· Analisar a fatura das ligações regularmente. Estar ciente dos destinos das chamadas, volumes de tráfego e padrões de chamadas suspeitos – especialmente para números de tarifa premium.

· Analisar os padrões de chamadas internacionais e certificar-se de que os destinos são reconhecidos.

· Manter a política de senha e alterar todas as senhas padrão.

· Procurar o tráfego de chamadas feito fora do horário comercial normal.

· Cancelar correios de voz desnecessários / não utilizados.

· Aplicar patches para fechar a vulnerabilidade CVE-2019-19006 que os cibercriminosos estão explorando.

· Implementar um Sistema de Prevenção de Intrusão que pode detectar ou prevenir tentativas de exploração de pontos fracos em sistemas ou aplicativos vulneráveis.

“Nossa pesquisa revelou como os hackers em Gaza e na Cisjordânia estão ganhando dinheiro. Sua operação de fraude cibernética é uma maneira rápida de ganhar grandes quantias e rapidamente. De forma mais ampla, estamos vendo um fenômeno generalizado de hackers usando mídia social para escalar a invasão e monetização de sistemas VoIP este ano”, afirma Adi Ikan, chefe de pesquisa de segurança cibernética de rede da Check Point Research (CPR).

“Os cibercriminosos estão criando grupos de mídia social dedicados para compartilhar ideias, know-how técnico e anunciar suas conquistas. Foi assim que esses hackers de Gaza, Cisjordânia e Egito conseguiram se organizar para escalar uma operação global de fraude cibernética. Avalio que esse fenômeno continue na virada do ano novo.”

“No futuro, nossa recomendação é a de que as organizações em todo o mundo que usam sistemas VoIP garantam que implementaram os patches mais recentes para que evitem alguns pagamentos bem dispendiosos”, ressalta Ikan.

Para mais detalhes técnicos sobre essa operação de fraude cibernética, acesse.

R$ 5 bilhões em Bitcoin foram movidos de carteira da Deep Web

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças. A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções. A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. (http://www.checkpoint.com/pt/) é um fornecedor líder em soluções de cibersegurança para governos e empresas privadas globalmente. As suas soluções protegem os clientes contra ciberataques de 5ª geração (Gen V) com um índice de captura líder de mercado de malware, ransomware e outros tipos de ataques.

A Check Point oferece arquitetura de segurança multinível “Infinity” Total Protection com prevenção de ameaças avançadas Gen V, que protege as informações de nuvem, rede e dispositivos móveis corporativos. A Check Point fornece o mais abrangente e intuitivo ponto de controle de sistema de gerenciamento de segurança. A Check Point protege mais de 100.000 organizações de todos os portes.

©2020 Check Point Software Technologies Ltd. Todos os direitos reservados.

Ministro defende uso de tecnologias para combater crime organizado