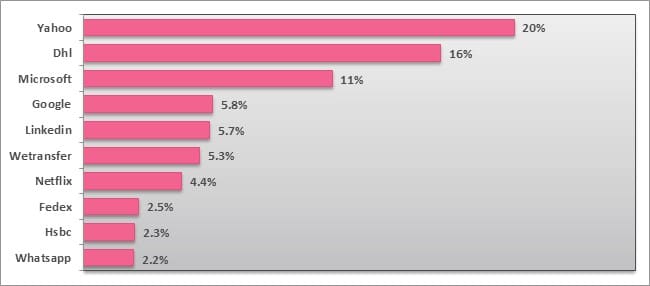

Yahoo é a marca mais imitada em ataques de phishing do quarto trimestre de 2022

25 de janeiro de 2023A Check Point Research relata que o Yahoo subiu 23 posições no ranking do relatório trimestral de phishing de marca, enquanto o LinkedIn e a FedEx retornaram à lista dos Top 10

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, publicou seu relatório de phishing de marca referente ao quarto trimestre de 2022.

O relatório destaca as marcas que foram imitadas com mais frequência por cibercriminosos em suas tentativas de roubar informações pessoais ou credenciais de pagamento de indivíduos durante os meses de outubro, novembro e dezembro do ano passado.

O Yahoo foi a marca mais personificada para ataques de phishing durante o quarto trimestre de 2022, subindo 23 posições e respondendo por 20% de todas as tentativas desses ataques.

A Check Point Research (CPR) descobriu cibercriminosos distribuindo e-mails com linhas de assunto que sugeriam que um destinatário havia ganhado prêmios, até mesmo em dinheiro, de remetentes como “Promoção de prêmios” ou “Central de prêmios”.

O conteúdo do e-mail informava ao alvo que eles ganharam um prêmio em dinheiro organizado pelo Yahoo, no valor de centenas de milhares de dólares.

Era solicitado ao destinatário que enviasse suas informações pessoais e dados bancários, alegando transferir o dinheiro do prêmio vencedor para a conta.

O e-mail também continha um aviso de que o alvo não deveria contar às pessoas sobre o prêmio devido a questões legais.

Em geral, tecnologia foi o setor com maior probabilidade de ter marcas imitadas por phishing no último trimestre de 2022, seguido pelos setores de remessas e logística e das redes sociais.

A DHL ficou em segundo lugar com 16% de todas as tentativas de phishing de marca, à frente da Microsoft que ocupou o terceiro lugar com 11%.

O LinkedIn também voltou à lista no quarto trimestre, alcançando a quinta colocação com 5,7%. A popularidade da DHL pode ser devido à movimentada temporada de compras online em torno da Black Friday e da Cyber Monday, em novembro, com hackers usando a marca para gerar notificações de entregas “falsas”.

“Estamos vendo hackers tentando atrair seus alvos oferecendo prêmios e quantias significativas de dinheiro. É importante lembrarmos que se uma mensagem oferece algo que parece bom demais para ser verdade, é preciso desconfiar. Você pode se proteger de um ataque de phishing de marca não clicando em links ou anexos suspeitos e sempre verificando a URL da página para a qual o remetente está te direcionando. Procure também por erros ortográficos na mensagem e não forneça informações desnecessárias”, alerta Omer Dembinsky, gerente do grupo de pesquisa de dados Check Point Software.

Top 10 marcas mais imitadas

Principais marcas no ranking do Relatório de Phishing de Marca do quarto trimestre de 2022:

1) Yahoo (20%)

2) DHL (16%)

3) Microsoft (11%)

4) Google (5.8%)

5) LinkedIn (5.7%)

6) WeTransfer (5.3%)

7) Netflix (4.4%)

8) FedEx (2.5%)

9) HSBC (2.3%)

10) WhatsApp (2.2%)

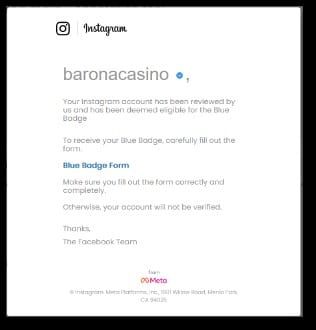

E-mail de phishing do Instagram – exemplo de roubo de conta

A CPR observou uma campanha de e-mail de phishing maliciosa enviada de “badge[@]mail-ig[.]com” . O e-mail foi enviado com o assunto “formulário de crachá azul” e o conteúdo tentou persuadir a vítima a clicar em um link malicioso alegando que a conta do Instagram da vítima havia sido revisada pela equipe do Facebook (proprietária da marca Instagram) e considerada elegíveis para o Emblema Azul.

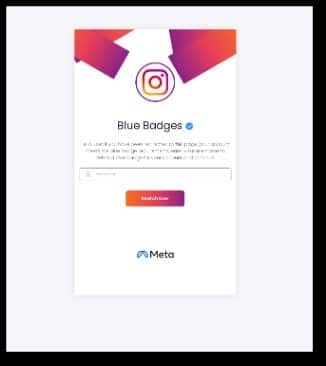

E-mail de phishing do Microsoft Teams – exemplo de roubo de conta

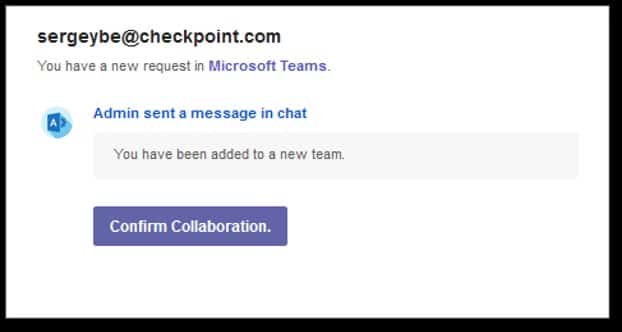

Neste e-mail de phishing, a Check Point Research encontrou uma tentativa de roubo de informações da conta da Microsoft de um usuário.

O e-mail foi enviado do endereço “teamsalert_Y3NkIGpoY2pjc3dzandpM3l1ODMzM3Nuc2tlY25taXc[@]gmx[.]com[.]my“ sob o nome de um remetente falso “Equipes” com o assunto “você foi adicionado a uma nova equipe”.

O atacante tenta induzir a vítima a clicar no link malicioso, alegando que ela foi adicionada a uma nova equipe no aplicativo.

Ao escolher confirmar a colaboração levará a vítima a um site malicioso “https[:]//u31315517[.]ct[.]sendgrid[.]net[/]ls[/]click” que não está mais ativo.

E-mail de phishing da Adobe – exemplo de roubo de conta

Este e-mail de phishing, que usa a marca da Adobe, foi enviado do endereço “grupovesica[@]adobe-partner[.]com”, e seu assunto, originalmente em espanhol, dizia “Ative sua licença! Aproveite seus benefícios” (originalmente: “¡Activa tu licencia! Aprovecha sus benefícios”).

No e-mail, a vítima é incentivada a entrar em contato com especialistas para ajudar a utilizar a licença do aplicativo.

Ao clicar no link do e-mail (“https[:]//adobeconciergeservices[.]com / [_] elink / bfgkw374wekci / bcplw9h143poj[/]bdpip0zrm95o3”), um novo rascunho de mensagem no Outlook é aberto e endereçado a um e-mail estrangeiro (não associado à Adobe), no qual o usuário é solicitado a inserir detalhes de crédito e informações para a “ativação” da licença.

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo. O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção.

A Check Point Software protege mais de 100.000 organizações de todos os portes.

500 milhões de contas do Yahoo tiveram seus dados vazados por hackers

Yahoo dá primeiros passos para deixar de usar senhas no login

Parceria entre Check Point Software e Intel visa aprimorar a segurança de endpoints com IA

Check Point Software analisa o Azov, aquele que parece um simples ransomware mas não é

Somos o maior portal brasileiro sobre Criptografia e Identificação Digital

O CRYPTO ID TRILHOU UM CAMINHO INCRÍVEL NESSES 10 ANOS!!

Em novembro desse ano completaremos uma década dessa jornada. Levamos à cerca de dois milhões de leitores ano as melhores e mais atualizadas informações do mercado brasileiro e internacional sobre segurança digital e tecnologias que viabilizam a identificação de pessoas, empresas, aplicações e equipamentos em meio digital, recursos de assinatura eletrônica e controle de acesso para garantir transações seguras e confiáveis.

Você quer acompanhar nosso conteúdo? Então siga nossa página no LinkedIn!