malware cripto-ransomware

Por Leandro Bennaton

Extorsão no século XXI

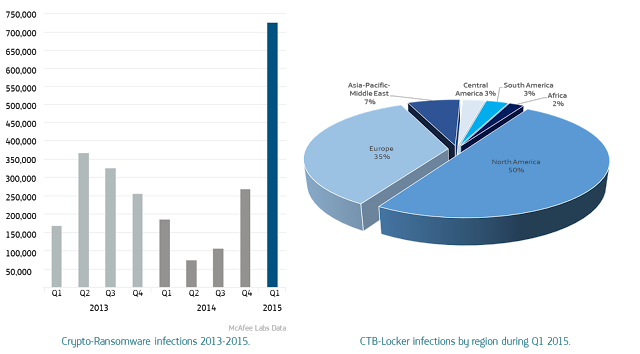

O flagelo do malware cripto-ransomware ganhou destaque nas previsões de ameaças de 2015 e o aumento de 165% observado no primeiro trimestre de 2015 indica que tais medos estavam bem fundamentados. Por meio de um modelo criminoso que vai de encontro a muitas das previsões de ameaça, o cripto-ransomware não tem relação com a extração de dados valiosos, ao invés disso utiliza da criptografia de arquivos, para posteriormente solicitar um resgate, a extorsão ocorre de forma agressiva.

Ainda que a primeira vista a técnica possa parecer precária, a evolução do cripto-ransomware e do mercado criminoso que serve como incubadora é, na verdade, uma operação calculada que abusa das tecnologias defendidas por defensores da privacidade.

As estatísticas de propagação das variantes CTB-Locker ilustram bem a difusão geográfica generalizada dessa ameaça subversiva ao longo de 2015.

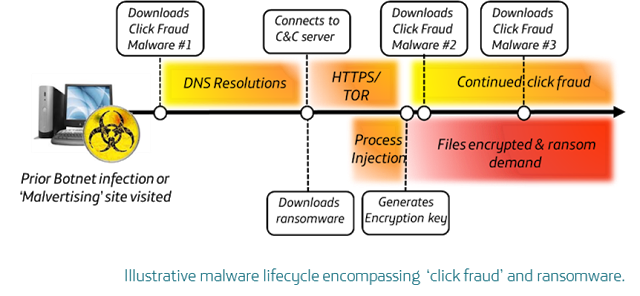

O vetor de infecção utilizado pelos criminosos para propagar cripto-ransomwares varia, sendo muitas vezes simbiótico com infecções de malware anteriores; em 2014, isso seria geralmente o resultado da botnet Gameover Zeus,, em 2015, houve um crescimento do ransomware como parte do ciclo de vida de um malware que engloba “fraudes de cliques” e “publicidade maliciosa” (“malvertising”).

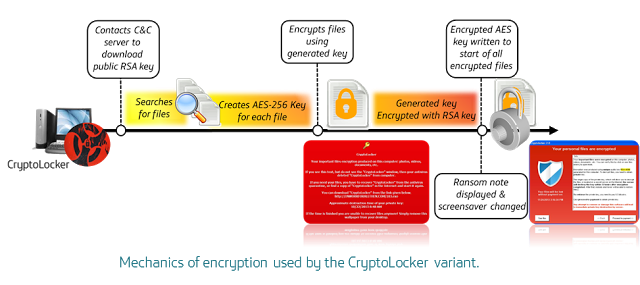

Uma vez infectado, a técnica de criptografia assimétrica é utilizada pelo malware para criar um par de chaves pública-privada para criptografar arquivos. A chave utilizada para codificar os arquivos muitas vezes também é criptografada por meio de um processo que utiliza uma combinação de criptografias RSA e AES, sendo que, sem acesso à chave privada do agressor, é praticamente impossível decriptar os dados.

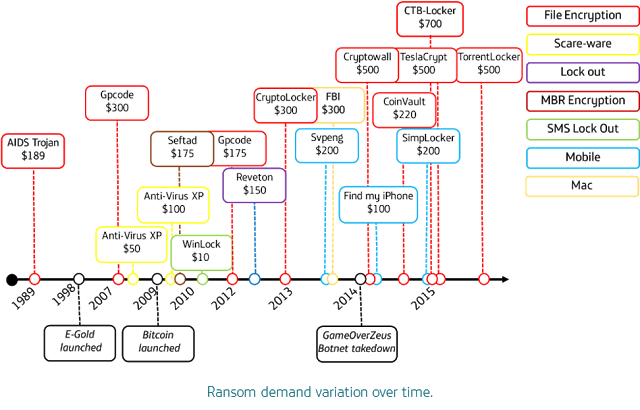

Com o passar do tempo, o preço do pedido de resgate foi ajustado pelos criminosos e, atualmente, está na faixa de $400 (€360), a serem pagos em Bitcoins, o que parece se aproximar do teto no qual ransomwares sem alvo conseguem achar um ponto de equilíbrio entre a probabilidade de pagamento e o pedido de resgate máximo por parte de um usuário comum. Entretanto, em junho de 2015, o FBI emitiu uma declaração de que a variável CryptoWall havia causado danos no total de $18 milhões de dólares, incluindo pagamentos de resgates de $200 a $10.000 dólares, tanto de indivíduos quanto de empresas.

O cripto-ransomware sintetiza o vínculo entre o criminoso cibernético moderno e o uso eficaz da velha intimidação psicológica, sendo um modelo que parece ser escalável a tecnologias como smartphone, nuvem e Internet das coisas, IoT. Na verdade o potencial de evolução dessa ameaça, alimentada pelo ecossistema de criminosos cibernéticos, pode ser mais sinistro do que ver as estatísticas de propagação. Codificação de erros e apreensões pela aplicação da lei relativa às variantes específicas pode oferecer uma oportunidade de descriptografia em uma pequena porcentagem de casos, mas uma ‘cura’ deve ser considerada como inexistente.

Os criminosos podem nem sequer pretende fornecer descriptografia, mas a trajetória do ransomware é testamento para o número de vítimas despreparados, que sentiu que não tinham outra escolha.A única forma de anular o modelo comercial criminoso é não pagar o resgate;. No entanto, esse tipo de idealismo não serve para um indivíduo ou empresa infectado que não possuem medidas de proteção suficiente. Conscientização de segurança e “fortalecimento”, hardening, do ambiente tecnológico são medidas de prevenção, mas a única contingência confiável em casos de infecção é ter backups suficientes; idealmente, três cópias em dois formatos diferentes, além de uma cópia offline.

Erros de codificação e apreensões por determinação judicial podem oferecer uma chance de decriptação em uma pequena percentagem dos casos, embora seja necessário considerar que não existe uma “cura”. Pode ser que os criminosos nunca pretendam oferecer decriptação, mas a trajetória do ransomware é uma prova da quantidade de vítimas despreparadas que não tinham outra opção.

*Leandro Bennaton é executivo de segurança do Grupo Telefónica, nos últimos 15 anos atuando frente ao TERRA, empresa global líder na Internet e presente em 19 países, onde alcançou a responsabilidade de Chief Security Officer, CSO. Acumula ainda as seguintes responsabilidades:

• Gerente Global de Segurança & GRC no TERRA, responsável por LatAm, USA e Espanha

• Embaixador na 11PATHS, especializada no desenvolvimento de produtos inovadores de segurança

• Mentor de Segurança na WAYRA, apoiando startups a aplicar um modelo de governança

• Professor de Pós Graduação na FIAP, a melhor faculdade de Tecnologia do Brasil.

Pós-graduado, com MBA em Gerenciamento de Segurança da Informação e certificações internacionais. Profissional com mais de 15 anos de experiência nas áreas de TI, Telecom e Segurança. É Palestrante internacional e membro do Information Security Forum e dos comitês como o CSIRT no LACNIC e grupos de trabalho no CGI.br.

Bennaton é uma pessoa estratégica com vasto conhecimento técnico em Tecnologia e Segurança, tendo capacidade de comunicar conceitos altamente técnicos na linguagem de executivos C-level, combinada a uma ampla rede de relacionamento o qualificado para articular negócios.Foi premiado em 2014 e 2013 como o melhor executivo de Segurança e Risco, nas áreas de Telecomunicações e Mídia, pelo Security Leaders.