Identidade Digital: sua busca pelo Sistema Bancário Brasileiro. Por Francimara Viotti

11 de junho de 2015Fatores de Autenticação para garantir a Identidade Digital

Por Francimara Viotti

Ontem fui ao banco para sacar dinheiro e, como toda segunda feira, havia um bom número de pessoas para utilizar os terminais eletrônicos.

Já estava resignada a esperar um pouco, quando percebi um terminal no canto da sala, disponível. Perguntei a uma senhora que estava na fila: “Aquele ali está sem cédulas?” E ela me respondeu: “Não, aquele ali tem que colocar o dedo…”

Apesar da evolução do uso da biometria no Brasil, principalmente com o cadastramento biométrico dos eleitores em todo o país, no dia a dia as pessoas preferem não utilizar esse tipo de identificação, se tiverem outra opção. Eis aí o grande desafio para o Sistema Bancário Brasileiro na busca por uma identidade digital para seus clientes: a resistência ao uso.

As pessoas preferem utilizar um sistema com o qual já tem maior familiaridade, mesmo sabendo que essas ferramentas são mais frágeis, pois, hoje em dia, quase todo mundo conhece alguém que, ou ele próprio, já foi vítima de uma fraude ou roubo de identidade, como por exemplo a clonagem de cartões.

A história da busca por uma identidade digital para uso no sistema bancário brasileiro é consequência direta da evolução dos sistemas de automação bancária e da capacidade dos bandidos em criarem soluções para fraudar esses sistemas e roubar os clientes.

Na época em que as agências eram o único ponto de acesso ao sistema bancário, eram elas também o principal alvo dos ladrões, através dos chamados assaltos a bancos. Os bancos, então, passaram a reforçar e reformular seus sistemas de segurança e, com o advento dos canais eletrônicos (caixas eletrônicos, internet, etc.) os bandidos passaram a buscar esses novos canais e seus novos pontos de vulnerabilidades.

O resultado foi que os bandidos descobriram o elo mais fraco da corrente: o cliente. A partir daí o roubo de identidade passou a ser a forma mais interessante de concretização de um crime, com muito menos risco físico para os bandidos. Roubar as credencias do cliente (senha, número do cartão, etc.) é roubar sua identidade digital junto ao banco.

O roubo de identidade é o tipo de crime que mais cresce no mundo e a principal queixa que a Federal Trade Commission (Comissão Federal do Comércio) recebe nos Estados Unidos da América. No Brasil, a situação não é diferente, onde o roubo de identidade é o método principal utilizado para a realização de fraudes eletrônicas, principalmente no setor bancário.

Em 2012, a perda com fraudes nos canais eletrônicos, segundo a Febraban-Federação Brasileira de Bancos, superou o valor de R$1,4 bilhão, valor comemorado pelo Febraban, pois representava uma redução de 7% em relação a 2011.

Esses valores assustadores foram obtidos pelos criminosos através da utilização de diversas técnicas de convencimento, com um único objetivo: roubar as credenciais dos usuários para utilizá-las junto aos bancos e levar o dinheiro do cliente.

CAIXAS ELETRÔNICOS

No começo dos processos de automação bancária, quando os clientes começaram a utilizar os caixas eletrônicos (ou ATM) e o cartão de crédito, débito e saque, a solução encontrada para identificação era simples: a senha. Um segredo que só o cliente e o banco sabiam e que permitia ao banco saber que seu cliente era quem estava utilizando a sua conta.

Mas, algumas pessoas ainda não percebiam a importância de sua senha e cartão e os emprestavam para seus conhecidos, empregados e outros, não percebiam que eles representavam a sua identidade digital,. Começaram a acontecer roubos perpetrados por pessoas conhecidas dos clientes e os bancos começaram a ter que orientá-los sobre os cuidados que deveriam ter.

Os bandidos logo perceberam que poderiam obter essas credenciais através do uso da força e, para tomá-las dos clientes, começaram a realizar os chamados “sequestros relâmpagos”, onde o cliente era levado até uma sala de autoatendimento e obrigado a realizar saques em sua conta.

Muito se falou em criar uma “senha de pânico” para o cliente utilizar nessas situações, de modo que o banco percebesse que o cliente estava sendo coagido e negasse a transação, utilizando uma mensagem qualquer para despistar o bandido. Chegou-se à conclusão que esse tipo de solução poderia colocar a vida do cliente em risco, pois os bandidos poderiam perceber o processo.

Os bancos passaram, então, a instalar câmeras de vigilância, para observar se o cliente foi coagido ou não a realizar as transações financeiras. Essas medidas não inibiam completamente as ações, mas criavam uma dificuldade maior e permitiam um certo controle do risco.

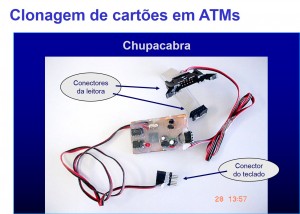

Os bandidos, por outro lado, começaram a trabalhar para diminuir seus riscos e passaram a desenvolver soluções que permitissem o roubo das senhas, sem a presença junto ao cliente. Foi criado então o dispositivo chamado “Chupa Cabra” (figura 1) para ser instalado nos terminais ATM.

Fig. 1

O “Chupa Cabra” é um dispositivo que interfere na conexão entre teclado, leitora de cartão e computador do banco, com o objetivo de roubar os dados da trilha do cartão (lidos na leitora) e a senha (digitada pelo cliente no teclado).

Junto com a evolução dos ATM surgiu o Internet Banking, que utilizava a mesma senha do cartão para acesso pelo cliente. Os bandidos começaram então a roubar as senhas nos ATM e utilizá-las também na Internet. Transferiam o dinheiro do cliente para outra conta, de propriedade de um deles, e sacavam o dinheiro.

Começou, assim, uma batalha nos dois canais, onde os bancos desenvolviam novas tecnologias para proteger a identidade digital de seus clientes e os bandidos contraatacavam com novas soluções e técnicas para realizar seus roubos. Embora esses movimentos tivessem intervalos de meses, algumas vezes até anos, os dois lados sempre estiveram em posições ora em vantagem, ora em desvantagem.

Para facilitar o entendimento das diversas técnicas utilizadas pelos bandidos e os sistemas de identificação criados, nos dois canais, primeiramente vamos falar como ocorreu com os ATM.

Os bancos passaram a utilizar o cartão com chip, de maneira que, mesmo que a trilha do cartão fosse copiada, os dados que seriam utilizados para a transação financeira seriam os do chip, cuja tecnologia permite que os dados sejam ocultados e a tentativa de obtê-los implique na destruição do chip.

Os bancos criaram, ainda, novos sistemas de identificação nos ATM, a exemplo do código de letras, onde o cliente escolhia um código na tela, através do uso de outras teclas que não as do teclado convencional. Essas teclas eram posicionais e exibiam as letras de forma aleatória. Desse modo, o Chupa Cabra não conseguia interceptar qual a letra escolhida. Após a criação desse sistema de letras aleatórias, os bandidos passaram a instalar microcâmeras nos ATM para filmar as letras que os clientes escolhiam.

Os bancos passaram então a exibir mais de uma letra em cada tecla e essas letras mudavam de posição e de sequência a cada exibição. Nesse caso, mesmo filmando, os bandidos não sabiam qual era a letra válida de cada conjunto.Mas, também essa solução, após alguns anos, se esgotou. Os bandidos começaram a colocar notebooks sobrepostos sobre os caixas eletrônicos, de maneira quase imperceptível para os clientes. Esses notebooks exibiam telas muito semelhantes às verdadeiras telas dos bancos e os clientes eram levados a escolher um conjunto de letras como se estivesse realmente no ambiente do banco. Através da análise das combinações, os bandidos conseguiam deduzir qual era o conjunto de letras do código do cliente.

Foi quando os bancos começaram a utilizar códigos formados também por sílabas, de modo a impedir que os bandidos saibam quais os conjuntos que devem ser exibidos para que o cliente identifique o seu código. Isso dificultou a realização da fraude, pois os bandidos não tem como saber quais conjuntos de sílabas exibir para o cliente. No modelo anterior, existia somente um conjunto possível, formado pelas 26 letras do alfabeto.

Atualmente, os bancos estão implantando a autenticação biométrica nos terminais de caixas eletrônicos, para agregar maior segurança ao sistema e atuar de forma proativa na prevenção de novos modelos de fraude contra o código de letras.

INTERNET BANKING

O Internet Banking trouxe muito conforto e agilidade para o cliente realizar suas transações financeiras sem a necessidade de ir ao banco, mas também trouxe grandes facilidades para os bandidos. O fato das pessoas acessarem o banco através, inicialmente, de seus computadores (em casa, no trabalho, etc.) fez com que elas se sentissem falsamente seguras, por estarem em um ambiente em que tinham familiaridade.

Os bandidos perceberam que esse falso sentimento de segurança fazia com que as pessoas ficassem mais inocentes e crédulas. Rapidamente desenvolveram várias técnicas para enganar os clientes e roubar suas credenciais junto aos bancos e às empresas de cartão de crédito.

Inicialmente os bandidos começaram a criar páginas falsas de bancos em seus computadores e direcionar os clientes para essas páginas.

O direcionamento era feito por programas maliciosos, instalados através de ataques aos computadores dos provedores ou através de mensagens falsas, contendo um link supostamente para o site do banco, mas, que na verdade, os direcionava para o site dos bandidos.

O cliente, ao acessar a página falsa, instalada em um computador de domínio do bandido, fornecia seus dados, como agência, conta e senha, que eram copiados e depois utilizados para roubar sua conta. Estávamos em 2002 e os ataques eram chamados “Pharming”.

Ainda em 2002, começaram os primeiros ataques do tipo “Phishing Scan”, ou “pescaria”, onde os bandidos enviavam um e-mail como se fosse da área de segurança do Banco e pedia aos clientes para digitassem seus dados bancários e sua senha.

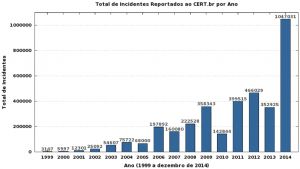

A partir de 2003 o uso do Internet Banking cresceu exponencialmente e os ataques cresceram da mesma forma, como podemos ver no gráfico da fig. 2, obtido no site do Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil é mantido pelo NIC.br, do Comitê Gestor da Internet no Brasil e que atende a qualquer rede brasileira conectada à Internet.

Estatísticas dos Incidentes Reportados ao CERT.br

| 2014 | 2013 | 2012 | 2011 | 2010 | 2009 | 2008 | 2007 | 2006 | 2005 | 2004 | 2003 | 2002 | 2001 | 2000 | 1999 |

Valores acumulados: 1999 a 2014 novo

A partir de 2003, também, os bancos intensificaram a implementação de novas técnicas para autenticação dos clientes, de forma a garantir a proteção de usa identidade digital.

Em 2003 começaram os primeiros “Phishing Trojans”: programas maliciosos que são instalados no computador do cliente quando ele recebe um e-mail que carrega o programa, ou quando o cliente acessa um site infectado, etc. Esses programas maliciosos tem a função de capturar os dados digitados pelos clientes, no momento que eles acessam a página verdadeira do banco. Esses programas são conhecidos como “Keyloggers”. Os bancos passaram a implementar os chamados teclados virtuais, onde o cliente clica com o mouse sobre uma imagem que contém os números e letras que podem compor sua senha.

Surgiram, então, os programas capazes de identificar, também, aquilo que o usuário seleciona com o mouse, capturando a imagem na tela que do que está sendo “clicado”. São os programas conhecidos como, “Mouselogger” ou “Screenlogger”.

Os bancos concluíram, então, que uma senha não era mais suficiente para autenticar o cliente, pois a autenticação no ambiente web, por somente um fator (o que o cliente sabe), não permitia a confirmação da identidade do cliente. Era necessário criar novos fatores de autenticação.

Alguns bancos implementaram os chamados “Códigos Captcha”, que são aquelas letras que aparecem de forma meio “borrada” para que a pessoa digite em um campo específico. Esse tipo de código é muito usado para impedir a automação dos ataques, através de programas maliciosos do tipo “robô”, que tentam adivinhar a senha do cliente, fornecendo inúmeras combinações até obter a correta.

Os bancos partiram para a implementação do conceito de senha dinâmica ou “OTP – One Time Password”, onde são utilizadas senhas diferentes a cada transação. Assim, mesmo que o bandido capturasse a senha, ela seria de pouca utilidade, pois não seria possível prever quando ela seria efetiva.

Alguns bancos criaram cartões contendo um conjunto de senhas, onde a cada transação era pedido ao cliente que fornecesse uma delas. Naquela época, minha equipe e eu ficamos dias imaginando quais programas maliciosos seriam desenvolvidos para capturar essas senhas e analisamos várias técnicas sofisticadas que poderiam ser utilizadas.

Mas, os bandidos se aproveitaram da inocência dos clientes e voltaram ao ataque sem nenhuma técnica sofisticada, simplesmente utilizaram uma técnica muito antiga, conhecida como Engenharia Social: a arte de enganar.

Muitos clientes receberam e-mails que diziam ser da área de segurança do banco e solicitava que o usuário digitasse todas as senhas contidas em seu cartão, para supostamente confirma-las junto ao Banco. Alguns clientes informaram essas senhas e foram posteriormente roubados.

Outros bancos disponibilizaram para seus clientes um dispositivo capaz de gerar senhas dinamicamente, os chamados “chaveirinhos”. Esses dispositivos são sincronizados com um servidor de senhas, que a cada intervalo de tempo predeterminado, gera uma nova senha, que é válida por um período para autenticação.

Uma nova identidade digital do cliente, que passou a ser implementado por vários bancos a partir de 2004, foi o Certificado Digital. Com o advento da ICP-Brasil – Infraestrutura de Chaves Públicas Brasileira – criou-se um novo modelo de identidade eletrônica, com validade jurídica e com robustez suficiente para permitir seu uso como credencial de autenticação.

Além disso, com um Certificado Digital da ICP-Brasil, pode-se utilizar vários serviços, bancos, Receita Federal, assinar contratos, com o uso de uma única senha, armazenada no chip de um cartão ou em um token criptográfico. Ou seja, uma senha que não está acessível para os bandidos roubarem, pois está armazenada fora do computador do cliente e em uma mídia criptografada.

Esse tipo de autenticação, utilizando uma coisa que o cliente sabe (senha) com uma coisa que ele possui (cartão, token, etc.) é conhecido como autenticação com dois fatores. Em um determinado momento, esse tipo de autenticação passou a ser uma recomendação do FED (Banco Central Americano) para transações financeiras.

Os bandidos, porém, não desistiram e desenvolveram técnicas de “captura de sessão” ou ataques do tipo “man in the middle”, onde um programa malicioso é instalado para interceptar a comunicação entre o cliente e o site do banco.

No momento em que o cliente acessa o banco, de forma legítima e autenticado corretamente, o bandido altera os dados da transação e faz com que, por exemplo, uma transferência de dinheiro seja feita para a conta do bandido, em lugar da conta para a qual o cliente deseja realmente transferir fundos.

Todas essas formas de autenticação e todos esses tipos de ataques continuam sendo utilizados por ambos os lados: os bancos e os bandidos. O surgimento de uma nova técnica não necessariamente exclui o uso das técnicas antigas, pois, em alguns contextos, ainda são eficientes.

Atualmente, os bancos estão buscando trabalhar com mais uma credencial para autenticar o cliente: a biometria. Em alguns bancos todo os caixas eletrônicos já possuem leitoras biométricas e outros estão trabalhando para alcançar esse objetivo.

Esse tipo de autenticação é chamado “autenticação em três fatores”: autenticação que utiliza uma coisa que o cliente sabe (por exemplo, uma senha), uma coisa que o cliente tem (um cartão, um token, etc.) e uma coisa que o cliente é (uma característica biométrica: impressão digital, padrão das veias da palma da mão, etc.).

O grande desafio, no entanto, é convencer os clientes a utilizarem essa forma de autenticação. Já ouvi as justificativas mais diversas e estranhas porque as pessoas não querem utilizar essa tecnologia: nojo em colocar a mão ou o dedo no leitor, medo de ter seu dedo cortado para o ladrão fazer autenticação (muitos filmes mostraram isso e as pessoas ficaram preocupadas. O mais louco, que ouvi, mas não sei se é verdade, é que algumas pessoas, por motivos religiosos, acreditavam que a leitura da palma da mão era coisa da “besta do Apocalipse.

O comportamento humano é sempre uma coisa extraordinária e imprevisível. Sempre foi, na minha opinião, o maior desafio para os profissionais de segurança. As pessoas é que fazem a diferença. O que elas acreditam e o que realmente querem utilizar é que será sempre a solução mais efetiva para se conseguir uma autenticação consistente e capaz de realmente identifica-las no mundo virtual.

Sobre Francimara Viotti

Francimara Teixeira Garcia Viotti

Consultora em Segurança da Informação e Tecnologia da Informação e proprietária da empresa TCP&P – Treinamento, Consultoria, Palestra e Projetos Ltda.

Foi Gerente Executiva da Diretoria de Gestão da Segurança no Banco do Brasil, de 2004 a 2014, responsável pela Segurança da Informação e pela Prevenção e Combate a Fraudes em Canais Eletrônicos

- Gestão de Identidades e Acessos – IAM (Identity Access Management);

- Consumerização – BYOD (Bring Your Own Device);

- Prevenção à Perda de Dados – DLP (Data Loss Prevention);

- Segurança para Computação em Nuvem (Cloud Computing);

- Segurança e Gerenciamente de Dispositivos Móveis – MDM (Mobile Device Management);

- Inteligência artificial para monitoramento de fraudes eletrônicas;

- Certificação Digital ICP-Brasil (Infraestrutura de Chaves Públicas Brasileira); dentre outros.

Coordenadora da Subcomissão de Segurança da Informação da Febraban (Federação Brasileira de Bancos), de 2001 a 2013, e representante da Sociedade Civil no Comitê Gestor da ICP- Brasil.

Também participou por dois anos do Board of Advisors da IBM – grupo internacional que debate as principais tendências em Segurança da Informação no mundo.

Bacharel em Ciência da Computação pela Universidade Federal de Minas Gerais (UFMG), com Pós-Graduação em Gestão da Tecnologia da Informação pela Universidade de Brasília-FEPAD-SOFTEX.