Ontem foi o Dia da Privacidade dos Dados então, pare por um instante e reflita sobre a segurança de suas informações.

Em 2006 os países europeus instituiram o dia 28 de Janeiro como o Dia da Privacidade dos Dados – com o objetivo levar a reflexão de como as pessoas estão tratando privacidade dos dados pessoais.

Hoje o Dia Privacidade de Dados alcança outros continentes e não está mais restrito à sensibilização sobre a proteção de dados pessoais.

Esse movimento chegou até o mundo corporativo e já estava mais que na hora!

No passado muito recente imaginava-se que as organizações possuíam esquemas de segurança capazes de blindar seus executivos e suas informações sensíveis e que nós, em nossas vidas pessoais, é que poderíamos estar vulneráveis.

Pois bem, são muitos os fatos recentes que nos apontam justamente o contrário: as empresas não controlam a segurança de suas informações.

Poderíamos enumerar aqui neste artigo muitos fatos recentes desencadeados por Edward Snowdem que alertou o mundo sobre as vulnerabilidades a que empresas, governos e cidadão comuns estão expostos.

Efeito NSA, só descortinou o que o mundo já sabia, mas que preferia fingir ignorar. Existem muitas brechas que facilitam o acesso aos dados de empresas, governos e do mundo particular de cada cidadão.

Aqui no Brasil, por exemplo, nós tivemos a certeza absoluta de que nossas informações estratégicas – assuntos de soberania nacional, circulavam abertamente pelos quatro cantos do mundo. E-mails da presidente do Brasil e de diretores da Petrobrás eram acessados com muita facilidade sem que fosse preciso uso de engenharia requintada. E o que é pior, as informações trafegavam ou ainda trafegam de forma imperceptível para nossa inteligência estratégica.

É surpreendente, mas não estamos sozinhos no quesito vulnerabilidade de dados via e-mail. As empresas não só expõe suas informações e de clientes como são vítimas de criminosos vorazes não só por informações, mas por dinheiro.

O Centro de inteligência do FBI em sua divisão IC3 – Internet Crime Complaint Center, monitora fraudes qualificadas como BEC – Business Email Compromise.

As fraudes na modalidade BEC, que utilizam e-mails como arma para os ataques, tem como alvo principal empresas que realizam regularmente transferências eletrônicas junto aos fornecedores estrangeiros e terceiros internacionais.

O IC3 afirmou recentemente que recebe queixas relacionadas ao BEC de todos os estados dos Estados Unidos e cerca de 45 países.

Entre Outubro de 2013 e Dezembro de 2014, a divisão digital do FBI disse que os esquemas BEC levou 1.198 vítimas dos EUA para um espantoso $ 179,755,367.08.

Fora dos EUA, o IC3 diz que a fraude modalidade BEC fez 938 vítimas que sofreram perdas de US $ 35,217,136.22.

Ao todo, são 2.126 vítimas de crime BEC e US $ 214,972,503.30 em perdas relacionadas.

O esquema atua em três modalidades com o objetivo de enganar funcionários de empresas na transferência de fundos de negócios para contas de cibercriminosos. Todas as fraudes ocorrem via e-mail

Na primeira modalidade é a alteração do invoice – os atacantes entram em contato com a empresa-alvo e utilizam um falso e-mail com o pedido de uma transferência bancária para uma conta alternativa controlada por criminosos e seus “laranjas”. Os pedidos de transferência são montados para parecerem legítimos e muitas vezes necessitam de peritos para serem reconhecidos como fraudulentos.

O segundo é conhecido como “Fraude CEO”. Nesta modalidade os criminosos incorporam a conta de e-mail dos executivos da empresa e, em seguida, enviam pedidos de transferência urgente para o empregado encarregado pelas transferências financeiras ou mesmo diretamente para suas instituições que movimentam seus investimentos.

O terceiro – Os atacantes enviam e-mails de contas válidas dos funcionários das empresas atacadas que já são reconhecidas por seus fornecedores. Na mensagem os cibercriminosos alteram os dados utilizados para transferências de pagamentos. As novas contas são, é claro, controladas pelos criminosos e na maioria das vezes estão localizadas na China Continental e Hong Kong.

De acordo com o IC3 as empresas são lesadas por um bom período de tempo até que os golpes sejam descobertos. A instituição recomenda ainda que as empresas tomem cuidado com transferência de altas quantias e que tenham solicitação de urgência.

Acho uma falha, porém muito compreensível que o FBI não recomende o uso de criptografia e assinatura dos e-mails. Afinal, se as empresas se blindarem vão dificultar e muito o acesso da agência aos seus dados.

As fraudes BEC não é nenhuma novidade. Eu mesma participei da entrega, se não me engano em 2001, de solução para assinatura e criptografia de e-mails internos para uma grande organização do segmento de comunicação vítima do golpe da modalidade 2 – Fraude CEO- utilizando o e-mail do Presidente da Organização. Foi uma movimentação fraudulenta que repercutiu inclusive na movimentação do mercado de ações.

Por experiência própria posso afirmar que a maioria das empresas só busca uma solução para criptografar suas informações que trafegam via email após descobrirem que sofreram um golpe.

As soluções estão disponíveis no mercado há muitos anos. Exigem pouco investimento, são implementadas com rapidez e sem muitas complicações.

Os Cios alegam há anos que a criptografar documentos internos põem em risco as informações da empresa, pois colocam nas mãos dos funcionários as chaves de sigilo que lacram e abrem os arquivos e sem elas esses arquivos tornam-se não acessáveis. Porém eles deveriam rever suas posições. Primeiro por que existe tecnologia que assegura o controle dos arquivos criptografados por parte dos administradores com o controle de chaves privadas e, segundo por que há que se mitigar o risco de vazamento para o resto do mundo versos os prejuízos com os possíveis sumiços das informações.

Vamos falar mais sobre a fragilidade dos e-mails trocados com informações sensíveis. Aguarde!

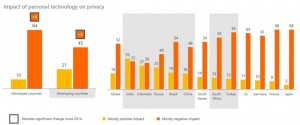

Em relação a guarda dos dados pessoais, o relatório anual da MICROSOFT divulgado recentemente sobre como da tecnologia interfere nos hábitos das pessoas, mostra que, em 11 dos 12 países entrevistados as pessoas acreditam que o uso da tecnologia é um fator muito negativo em relação a preservação de suas privacidades.

Um dos pontos do relatório é que as pessoas não estão preocupadas apenas em proteger seus dados contra os cibercriminosos, mas principalmente, de como seus dados pessoais são manipulados por empresas e governos.

Segundo a pesquisa, a maioria dos entrevistados em todos os países, afirmam que as proteções legais em relação aos usuários de tecnologia são insuficientes.

Apenas na Índia e na Indonésia os entrevistados acreditam que estão protegidos pela legislação de seus países em relação a proteção de suas privacidades e que também estão plenamente conscientes do tipo de informações pessoais coletadas sobre eles.

Se você, como os indianos e os indonésios acredita que suas informações estão seguras e que os governos estabelecem leis que garantem a proteção de suas informações e sua privacidade, então continue assim até que alguma coisa lhe prove o contrário.

Se você não compartilha dessa credibilidade, nos acompanhe por que falaremos mais sobre isso também!