Fim da linha para o WannaCry? Não! Alerta o jovem inglês que cessou o ataque mundial.

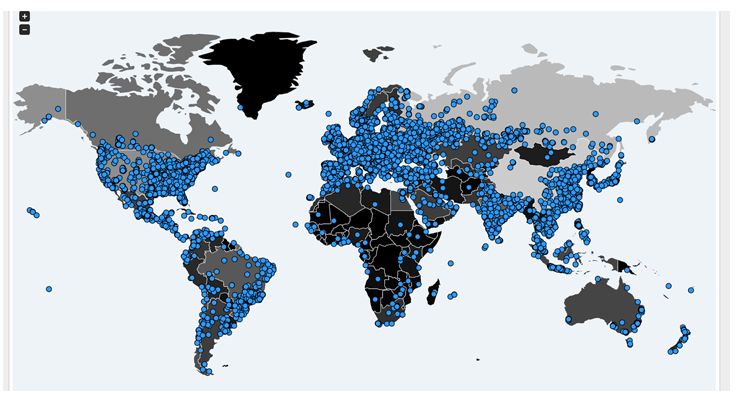

13 de maio de 2017O jovem inglês – pesquisador de segurança cibernética de 22 anos – que cessou o ataque que atingiu, segundo a Europol 200.000 sistemas em 150 países faz um alerta:

“Os criminosos vão mudar o código e começar de novo.”

Chamado de “herói por acidente” o jovem inglês – que não revelou publicamente sua identidade – parou a propagação mundial de um ataque de ransomware sem precedentes ao registrar um nome de domínio ilegível que estava escondido no malware.

O ransomware usado no ataque de sexta-feira causou estragos em organizações como FedEx e Telefónica, bem como no Serviço Nacional de Saúde do Reino Unido (NHS), onde foram canceladas as operações, exames de raios-X, registros de pacientes e até os telefones ficaram indisponíveis.

Por que herói por acidente?

A propagação do ataque foi interrompida de repente quando o pesquisador inglês tweeting @malwaretechblog – que trabalha para a Kryptos Logic, uma empresa de inteligência de ameaça baseada em Los Angeles – com a ajuda de Darien Huss da empresa de segurança Proofpoint, encontrou e inadvertidamente ativou um “switch kill” no software mal-intencionado.

“Eu estava almoçando com um amigo e voltei por volta das 3 horas da tarde e vi as notícias sobre o NHS e várias organizações do Reino Unido sendo atingidas”, disse ele ao The Guardian.

“Isso me chamou a atenção e ao dar uma olhada nos códigos eu vi que o malware estava se conectando a um domínio específico, que não havia sido registrado.“

Hxxp: // www [.] Iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [.] Com

O que o inglês não sabia é que existia um gatilho codificado no malware que possibilitaria que seu criador pudesse cessar o ataque no momento que quisesse.

Isso estava ligado a um nome de domínio sem sentido muito longo que o malware fazia um pedido – como se estivesse procurando qualquer site – e quando o pedido voltasse e revelasse que o domínio estava ativado, o gatilho seria acionado.

Foi o que aconteceu quando o pesquisador registrou o domínio. O malware interrompe o ataque imediatamente.

O pesquisador comprou o domínio por US $ 10,69 e imediatamente após o registro, recebeu retorno de milhares de conexões por segundo.

MalwareTech explicou que ele comprou o domínio porque sua empresa rastreia botnets, e ao registrar esses domínios eles podem obter uma visão sobre como a botnet está se espalhando.

“A intenção era apenas monitorar a propagação e ver se poderíamos fazer algo sobre isso mais tarde. Mas nós realmente paramos o spread apenas registrando o domínio”, disse ele.

MalwareTech disse que preferiu ficar anônimo

“Simplesmente não faz sentido dar minhas informações pessoais. Obviamente nós estamos trabalhando contra os maus e eles não vão ficar felizes com isso”.

Ele também disse que planejava manter a URL, e ele e seus colegas estão coletando os IPs e enviando-os para as agências policiais para que eles possam notificar as vítimas infectadas, porque nem todas sabem que foram afetadas.

“Isso não acabou. Os atacantes vão mudar o código e, em seguida, eles vão começar de novo. Ative atualização e reinicie o Windows.”

O que é o WannaCry ?

O WannaCry é um malware de ransomware de propagação rápida que aproveita uma exploração de SMB do Windows para segmentar remotamente um computador em execução em versões não corrigidas ou não suportadas do Windows.

Até agora, Criminosos atrás WannaCry Ransomware receberam quase 100 pagamentos de vítimas, total 15 Bitcoins, igual a USD $ 26,090.

Uma vez infectado, WannaCry também procura por outros computadores vulneráveis conectados à mesma rede, bem como varredura hosts aleatórios na Internet em geral, para se espalhar rapidamente.

A exploração de SMB, atualmente sendo usada por WannaCry, foi identificada como EternalBlue, uma coleção de ferramentas de hacking supostamente criada pela NSA e posteriormente despejada por um grupo de hackers chamando-se ” The Shadow Brokers ” há mais de um mês.

“Se a NSA tivesse revelado privadamente a falha usada para atacar os hospitais quando a encontraram, não quando a perderam, isso pode não ter acontecido”, disse o denunciante da NSA Edward Snowden.

A variação do vírus

Matthieu Suiche, um pesquisador de segurança, encontrou uma nova variante WannaCry com um domínio diferente para a função kill-chave, que ele registrou a redirecioná-lo para um “sumidouro” em um esforço para desacelerar as infecções.

Hxxp: // ifferfsodp9ifjaposdfjhgosurijfaewrwergwea [.] Com /

A variante recentemente descoberta WannaCry funciona exatamente como a variante anterior que causou estragos em todo o mundo sexta à noite. Mas, se você está pensando que desativar o gatilho interrompe completamente a infecção, está enganado. O recurso kill-switch estava no worm SMB, não no próprio módulo de ransomware.

“O WannaCrypt ransomware foi propagado normalmente muito antes disso e vai demorar muito, o que paramos foi a variante do worm SMB”, disse MalwareTech ao The Hacker News .

Esperamos que agora a alta cúpula das empresas – CEOs e Conselho de Acionistas- acordem e entendem como é significativo para os negócios e imagem das companhias que sejam liberados orçamentos decentes dedicados à área da segurança da informação e também que eles compreendam que essa área deve receber mais atenção da governança corporativa. É isso ou vão continuar a jogar com a sorte.

Com informações | The Guardian | The Hacker News