Cresce o uso de criptografia intermitente, nova arma do cibercrime para sequestrar dados das vítimas

16 de setembro de 2022Desde então, um número crescente de operações de ransomware usa a manobra, o que mostra que esta é uma tendência no mundo do cibercrime

SentinelOne constata que o artificio, que evita a detecção, está sendo vendido na dark web e vários grupos passaram a usar o ransomware com criptografia intermitente, inclusive o primeiro RaaS (Ransomware as a Service), o BlackCat (ALPHV)

Você já ouviu falar em ransomware com criptografia intermitente? Pois é, este é um novo truque que os cibercriminosos inventaram para escapar dos sistemas de detecção.

Inclusive, os “desenvolvedores” do artifício, além de adotar o recurso, que apareceu no fim de 2021, divulgam a novidade criminosa na dark web tanto para atrair afiliados como para comercializá-la.

Desde então, um número crescente de operações de ransomware usa a manobra, o que mostra que esta é uma tendência no mundo do cibercrime.

O mercado negro, cresce, se profissionaliza e nele corre muito dinheiro.

A constatação foi feita pela SentinelOne, solução de cibersegurança baseada em inteligência artificial que abrange desde a prevenção, a detecção, a resposta e a caça aos ataques.

De acordo com Gabriel Camargo, diretor de produtos da CLM, que distribui a tecnologia da SentinelOne na América Latina, a modalidade criminosa é mais eficiente porque agiliza a encriptação dos dados da vítima, causando danos irrecuperáveis em um período muito curto.

“Além disso, ao contrário da criptografia completa, a intermitente ajuda a evitar análises estatísticas, que avaliam a intensidade das operações de I/O (entrada e saída) de arquivos, inclusive por semelhança entre versões criptografadas, ao exibir intensidade significativamente menor dessas operações e, portanto, escapando de sistemas de detecção convencionais”, alerta Camargo.

A SentinelOne explica que a criptografia intermitente é, de fato, uma nova tendência no cenário do ransomware. “Também chamada de criptografia parcial dos arquivos das vítimas, o método ajuda os operadores de ransomware a escapar dos sistemas de detecção e criptografar os arquivos das vítimas mais rapidamente”, conta a empresa, cuja tecnologia inclui prevenção, detecção, resposta e caça a ataques, com base em IA, em endpoints, contêineres, cargas de trabalho em nuvem e dispositivos IoT em uma única plataforma XDR autônoma.

Análise: inúmeros grupos de ransomware passaram a usar esse método

A SentinelOne analisou as várias famílias de ransomware que, recentemente, passaram a usar a criptografia intermitente na tentativa de evitar detecção e prevenção: Qyick, Agenda, BlackCat (ALPHV), PLAY e Black Basta.

O LockFile foi uma das primeiras grandes famílias de ransomware a usar o método.

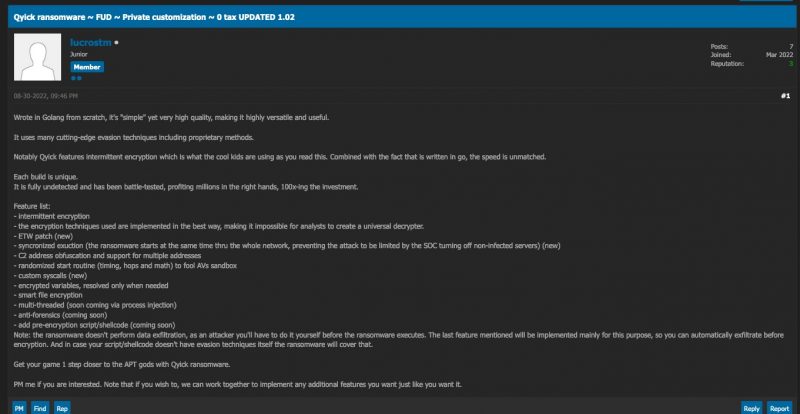

Ransomware Qyick, esse vem com garantia de eficácia

A SentinelOne observou, no fim de agosto de 2022, um usuário chamado lucrostm, que anunciava um novo ransomware comercial chamado Qyick, em um popular fórum de crimes baseado no browser TOR.

A empresa rastreou o usuário e constatou que ele é um fornecedor estabelecido com outras ferramentas maliciosas.

A oferta de ransomware Qyick, escrito em Go e com criptografia intermitente, é uma compra única, ao contrário do modelo de assinatura, que é o mais comum.

O preço varia de 0,2 BTC (Bitcoins) a aproximadamente 1,5 BTC, dependendo do nível de personalização que o comprador exige.

O comprador recebe um executável compilado com garantia: se o ransomware for detectado pelo software de segurança em até seis meses após a compra, o vendedor fornecerá uma nova amostra com desconto entre 60% e 80% do preço original.

A descoberta sugere que a criptografia intermitente é uma tendência atual no cenário de ameaças de ransomware.

“Notably Qyick features intermittent encryption which is what the cool kids are using as you read this. Combined with the fact that is written in go, the speed is unmatched.”

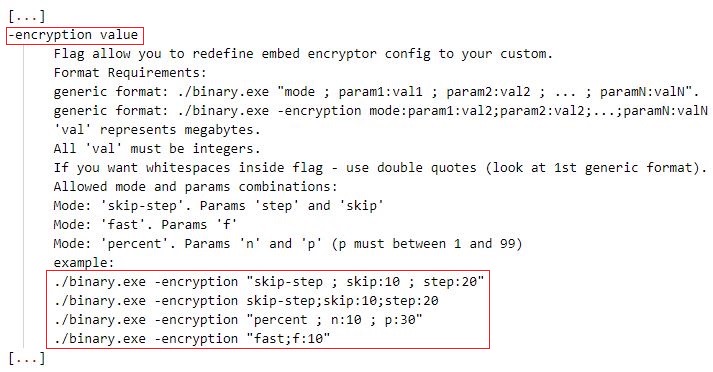

Agenda, Ransomware esse é personalizado

O Agenda Ransomware, detectado pela primeira vez em agosto de 2022, foi também escrito em Go e é usado principalmente para atingir organizações de saúde e educação, na África e na Ásia.

O ransomware tem algumas opções de personalização, que incluem alterar as extensões de nome de arquivos criptografados, e a lista de processos e serviços a serem encerrados.

E oferece suporte a vários modos de criptografia que o operador do ransomware pode configurar por meio da implementação criptográfica.

A tela de ‘ajuda’ exibe os diferentes modos de criptografia disponíveis: pular etapa, porcentagem e rápido (skip-step, percent, and fast).

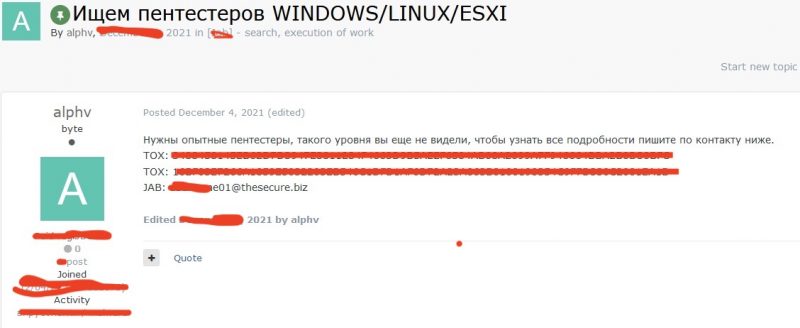

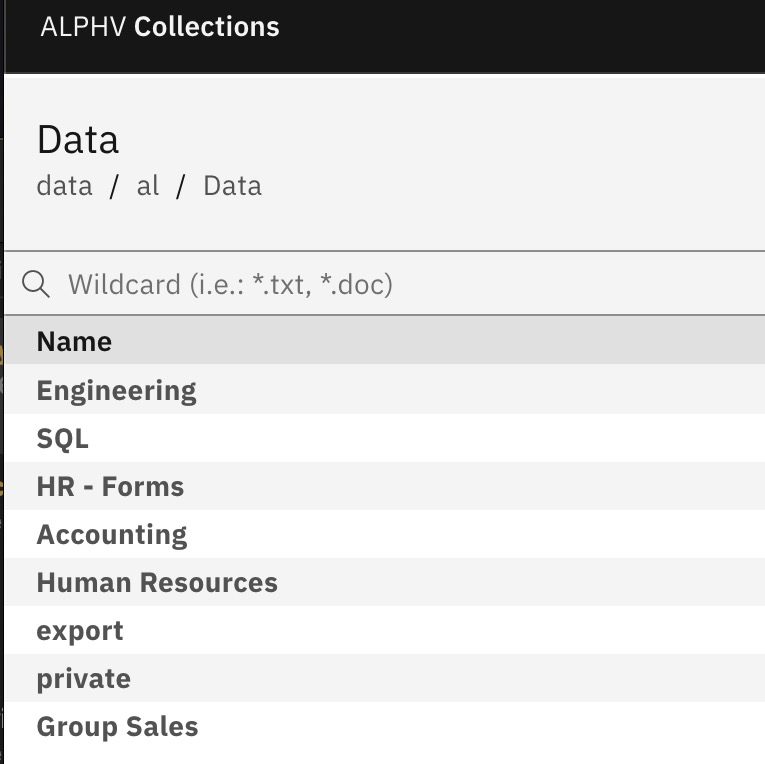

BlackCat (ALPHV), o primeiro de um novo negócio: o Ransomware-as-a-Service

O BlackCat (ou ALPHV) ganhou destaque no fim de 2021 e é o primeiro ransomware conhecido a ser escrito na linguagem de programação Rust.

Os desenvolvedores por trás do BlackCat anunciaram seus serviços, pela primeira vez, no início de dezembro de 2021 em um fórum da dark web russa.

O grupo executa um programa de ransomware como serviço (RaaS), compartilha pagamentos de resgate com afiliados e usa um host à prova de balas (bulletproof hosting) em seus sites, bem como um mixador Bitcoin para anonimizar as transações.

É um dos primeiros a adotar esquemas de extorsão, como ameaçar as vítimas com ataques DDoS, vazar dados exfiltrados e intimidar funcionários e clientes de organizações vítimas caso não paguem resgate.

Organizações e empresas em todo o mundo têm sido alvo do BlackCat. Em setembro de 2022, o BlackCat atacou a empresa estatal italiana de energia GSE.

O pesquisador Aleksandar Milenkoski, do SentinelLabs, fez engenharia reversa do ransomware BlackCat e delineou os diferentes modos de criptografia suportados por ele, a maioria dos quais implementa criptografia intermitente.

PLAY esse Ransomware não é brincadeira

O ransomware PLAY é um novo participante na cena do ransomware e foi detectado pela primeira vez no fim de junho de 2022.

O ransomware vitimou recentemente alvos de alto perfil, como o Tribunal de Córdoba, na Argentina, em agosto de 2022.

A nota de resgate do PLAY consiste em uma única palavra – JOGAR – e um endereço de e-mail de contato.

Ao contrário do Agenda e do BlackCat, o PLAY não possui modos de criptografia que podem ser configurados pelo operador.

O PLAY orquestra a criptografia intermitente com base no tamanho do arquivo, criptografando pedaços (porções de arquivo) de 0x100000 bytes.

Por exemplo, pesquisas anteriores afirmam que, sob certas condições, o PLAY ransomware criptografa: 2 pedaços, se o tamanho do arquivo for menor ou igual a 0x3fffffff bytes; 3 blocos, se o tamanho do arquivo for menor ou igual a 0x27fffffff bytes e 5 blocos, se o tamanho do arquivo for maior que 0x280000000 bytes.

Black Basta mais um Ransomware-as-a-Service para concorrer no mercado

O Black Basta é um programa RaaS que surgiu em abril de 2022 com amostras de ransomware que datam de fevereiro de 2022.

Ao que parece, o Black Basta emergiu da desintegração da operação Conti.

O ransomware é escrito na linguagem de programação C++ e suporta Windows e Linux.

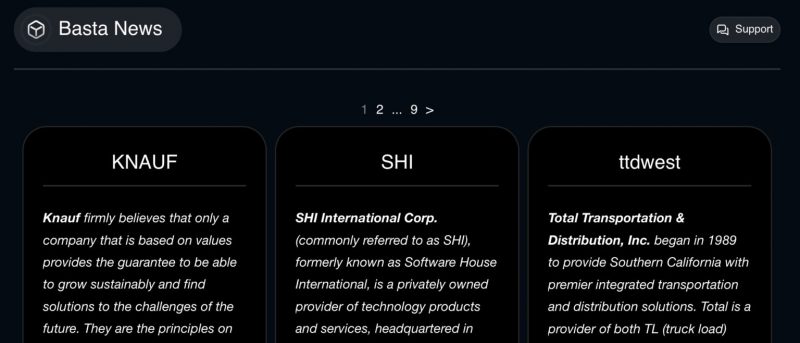

Os operadores do Black Basta usam o esquema de extorsão dupla que ameaça as organizações vítimas com o vazamento de dados exfiltrados no site do grupo de ameaças Basta News, acessável pelo TOR, caso as vítimas não paguem resgate.

Os principais alvos são organizações, principalmente de serviços públicos, tecnologia, finanças e manufatura, de todo o mundo.

Mais de 20 organizações figuraram no Basta News, nas primeiras duas semanas de sua existência.

Gabriel Camargo estima que, em decorrência dos benefícios significativos para os cibercriminosos, como a praticidade de implementação, a criptografia intermitente continuará a ser adotada por mais grupos de ransomware.

“Felizmente, o SentinelOne Singularity detecta totalmente esse tipo de ransomware”, finaliza o executivo.

Sobre a CLM

CLM é um distribuidor latino-americano, de valor agregado, com foco em segurança da informação, proteção de dados, infraestrutura para data centers e cloud.

A empresa recebeu recentemente três prêmios: o de melhor distribuidor da América Latina pela Nutanix, prêmio conquistado pela qualidade e agilidade nos serviços prestados aos canais; o prêmio Lenovo/Intel Best Growth LA Partner oferecido à empresa que mais se destacou pelo crescimento das vendas; e o Infor Channel Distribution Excellence, uma conquista que se deve ao compromisso da CLM com a excelência e busca incansável de fornecer as melhores soluções e serviços aos parceiros de negócios.

Com sede em São Paulo, a empresa possui coligadas nos EUA, Colômbia, Peru.

Além de extensa rede de VARs na América Latina e enorme experiência no mercado, a CLM está constantemente em busca de soluções inovadoras e disruptivas para fornecer cada vez mais valor para seus canais e seus clientes. www.CLM.international

Sobre a SentinelOne

A SentinelOne é a única solução de segurança cibernética que abrange prevenção, detecção, resposta e caça a ataques com base em IA, em endpoints, contêineres, cargas de trabalho em Nuvem e dispositivos IoT em uma única plataforma XDR autônoma.

Com o SentinelOne, as organizações conseguem total transparência em tudo o que está acontecendo na rede, na velocidade da máquina – para derrotar todos os ataques, em todas as fases do ciclo de vida da ameaça.

Para saber mais, visite www.sentinelone.com ou siga a empresa em @SentinelOne, no LinkedIn ou Facebook

Ransomware: Backup é uma das maneiras mais eficientes de garantir a continuidade das operações

Ransomware: o Cisne Negro da cibersegurança

Cibersegurança e Internet das Coisas na era do ransomware

As diferenças entre extorsão e ransomware segundo Tenable

Crypto ID é o maior canal sobre criptografia no Brasil!

O QUE É CRIPTOGRAFIA?

A criptografia protege a segurança pessoal de bilhões de pessoas e a segurança nacional de países ao redor do mundo.

A criptografia de ponta-a-ponta (end-to-end encryption ou E2EE) é um recurso de segurança que protege os dados durante a troca de mensagens, de forma que o conteúdo só possa ser acessado pelos dois extremos da comunicação: o remetente e o destinatário.

Criptografia Simétrica utiliza uma chave única para cifrar e decifrar a mensagem. Nesse caso o segredo é compartilhado.

Criptografia Assimétrica utiliza um par de chaves: uma chave pública e outra privada que se relacionam por meio de um algoritmo. O que for criptografado pelo conjunto dessas duas chaves só é decriptografado quando ocorre novamente o match.

Criptografia Quântica utiliza algumas características fundamentais da física quântica as quais asseguram o sigilo das informações e soluciona a questão da Distribuição de Chaves Quânticas – Quantum Key Distribution.

Criptografia Homomórfica refere-se a uma classe de métodos de criptografia imaginados por Rivest, Adleman e Dertouzos já em 1978 e construída pela primeira vez por Craig Gentry em 2009. A criptografia homomórfica difere dos métodos de criptografia típicos porque permite a computação para ser executado diretamente em dados criptografados sem exigir acesso a uma chave secreta. O resultado de tal cálculo permanece na forma criptografada e pode, posteriormente, ser revelado pelo proprietário da chave secreta.

Você quer acompanhar nosso conteúdo? Então siga nossa página no LinkedIn!