Combate à pornografia infantojuvenil com aperfeiçoamentos na identificação de suspeitos – Parte II

30 de maio de 2018Título Original: Combate à pornografia infantojuvenil com aperfeiçoamentos na identificação de suspeitos e na detecção de arquivos de interesse

Este artigo é apresentado pelo Crypto ID em três partes – Esta a segunda parte.

Autores: Marcelo Caiado e Felipe B. Caiado

Nos últimos anos, a tecnologia evoluiu em uma escala inigualável, não apenas melhorando os padrões de vida mundiais, mas também facilitando a criação de um dos crimes mais infames da sociedade moderna, a pornografia infantil, e também facilitando o acesso a ele e a distribuição de material a este relacionado.

Nesses novos desafios, hoje suspeitos de pornografia infantil são achados de diversas formas, e a quantidade de conteúdo e tráfico de PI (pornografia infantil) apenas cresce, deixando cada vez mais vítimas.

Para então combater tal problema, é necessário que mais recursos sejam investidos e formas mais eficientes de investigação sejam implementadas, com uma integração de pesquisas e de técnicas, por parte da indústria, da academia e das forças da lei.

Somente com uma automatização da detecção de novos arquivos de PI, os quais ainda não tenham sido categorizados em bibliotecas de hash pelas forças da lei, é que poderemos oferecer um futuro mais seguro para as crianças, em que as ocorrências de abuso sexual e seus danos resultantes são consideravelmente diminuídos e os seus criminosos hediondos devidamente encarcerados.

2.2. A atividade pericial

Observando a questão jurídica pela ótica de quem trabalha na investigação analisando alguma evidência, é importante mencionar o Código de Processo Civil (Lei nº 13.105/2015), em especial os arts. 156 a 158:

Art. 156. O juiz será assistido por perito quando a prova do fato depender de conhecimento técnico ou científico.

1º Os peritos serão nomeados entre os profissionais legalmente habilitados e os órgãos técnicos ou científicos devidamente inscritos em cadastro mantido pelo tribunal ao qual o juiz está vinculado. […]

Art. 157. O perito tem o dever de cumprir o ofício no prazo que lhe designar o juiz, empregando toda sua diligência, podendo escusar-se do encargo alegando motivo legítimo. […]

Art. 158. O perito que, por dolo ou culpa, prestar informações inverídicas responderá pelos prejuízos que causar à parte e ficará inabilitado para atuar em outras perícias no prazo de 2 (dois) a 5 (cinco) anos, independentemente das demais sanções previstas em lei, devendo o juiz comunicar o fato ao respectivo órgão de classe para adoção das medidas que entender cabíveis.

Assim, constata-se que o trabalho pericial é bastante especializado e além de demandar profundos conhecimentos técnicos e necessária constante atualização traz consigo uma enorme responsabilidade ao profissional que o executa, o qual responde juridicamente pelo resultado da perícia realizada.

Ainda, não se deve esquecer também da Seção X do mencionado CPC, e em especial do art. 465 que estipula prazos e define a possibilidade de inquirição somente pelo juiz competente:

Art. 465. O juiz nomeará perito especializado no objeto da perícia e fixará de imediato o prazo para a entrega do laudo.

1º Incumbe às partes, dentro de 15 (quinze) dias contados da intimação do despacho de nomeação do perito:

I – arguir o impedimento ou a suspeição do perito, se for o caso;

II – indicar assistente técnico;

III – apresentar quesitos.

2º Ciente da nomeação, o perito apresentará em 5 (cinco) dias:

I – proposta de honorários;

II – currículo, com comprovação de especialização;

III – contatos profissionais, em especial o endereço eletrônico, para onde serão dirigidas as intimações pessoais.

3º As partes serão intimadas da proposta de honorários para, querendo, manifestar-se no prazo comum de 5 (cinco) dias, após o que o juiz arbitrará o valor, intimando-se as partes para os fins do art. 95. […]

5º Quando a perícia for inconclusiva ou deficiente, o juiz poderá reduzir a remuneração inicialmente arbitrada para o trabalho.

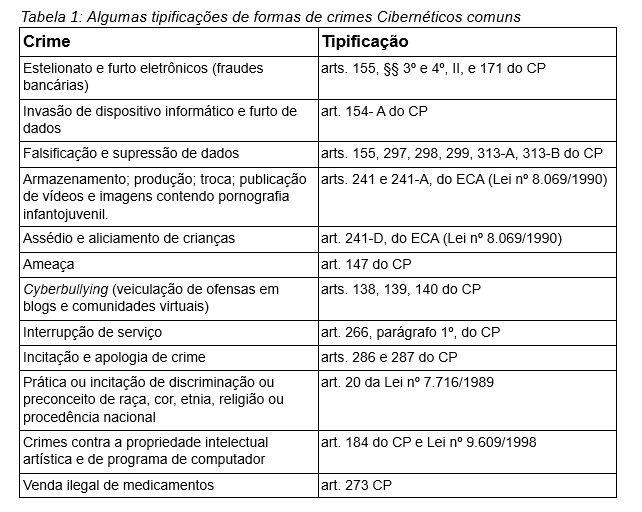

2.3. Crimes cibernéticos

Cumpre observar que são essencialmente duas as categorias utilizadas para categorização dos chamados crimes cibernéticos: a dos crimes digitais próprios (ou puros) e a dos crimes digitais impróprios (ou mistos), conforme bem indicado pelo Prof. Marcelo Crespo (2015):

Crimes digitais próprios ou puros (condutas proibidas por lei, sujeitas a pena criminal e que se voltam contra os sistemas informáticos e os dados. São também chamados de delitos de risco informático. São exemplos de crimes digitais próprios o acesso não autorizado (hacking), a disseminação de vírus e o embaraçamento ao funcionamento de sistemas; e

Crimes digitais impróprios ou mistos (condutas proibidas por lei, sujeitas a pena criminal e que se voltam contra os bens jurídicos que não sejam tecnológicos já tradicionais e protegidos pela legislação, como a vida, a liberdade, o patrimônio, etc). São exemplos de crimes digitais impróprios os contra a honra praticados na Internet, as condutas que envolvam trocas ou armazenamento de imagens com conteúdo de pornografia infantil, o estelionato e até mesmo o homicídio. (CRESPO, 2015)

A seguir são ilustradas algumas formas de crimes cibernéticos mais comuns, com as suas respectivas tipificações:

Observa-se também que a velocidade vivenciada na mudança dos hábitos da população, em função dos usos de novas tecnologias, tem trazido consigo um enorme desafio na adaptação e definição de regras de boas condutas, as quais muitas vezes são indevidamente utilizadas e exploradas por mentes criminosas. No mesmo sentido, a internet possibilitou novas formas de interação social, as quais também facilitaram a aplicação de golpes e o cometimento de crimes.

De resto, Eleutério e Machado (2011) ratificam o entendimento de que, apesar da utilização de computadores não ser nada novo, de fato a legislação brasileira não está preparada e precisa ser revista, de forma a possibilitar a adequada tipificação das diversas modalidades de crimes cibernéticos.

2.4. Investigação de crimes de pornografia infantojuvenil

Tradicionalmente as forças da lei instalam programas de investigação em servidores que monitoram e informam cada vez que um arquivo suspeito é armazenado ou trafegado. Tais programas são baseados em bibliotecas de hash (hashes são assinaturas de um documento que o deixam distinguíveis de qualquer outro na internet) e como tal nem sempre são efetivos, pois dependem da prévia catalogação de uma imagem de pornografia infantojuvenil. Essa inefetividade ocorre nas situações em que novas imagens não são identificadas pelo programa, por inexistir o respectivo hash catalogado na biblioteca.

É essencial, então, que as forças da lei busquem alternativas viáveis e que possam ser rapidamente implementadas, tanto em termos de legislação nacional e quanto em termos de uma eficaz cooperação internacional, utilizando-se de ferramentas automatizadas que permitam a localização dos proprietários desses arquivos e a consequente persecução penal desses criminosos que os armazenam ou distribuem.

No Brasil, o problema da pornografia infantojuvenil é muito sério e precisa ser adequadamente tratado. Ainda que seja difícil definir o escopo exato desse problema, é certo que esse infortúnio aumentou significativamente com o estabelecimento da internet, sendo que, no ano de 2009, era apontado como um dos crimes mais comuns cometidos na internet (PINHEIRO, 2009).

Não obstante, cumpre destacar que o termo pedofilia representa uma doença (WHO, 1993), desordem mental ou desvio sexual caracterizado pela atração por crianças ou adolescentes, e portanto não deve ser confundido com pornografia infantojuvenil. Desse modo, conforme muito bem retratado por Silva (2017) “não existe crime de pedofilia, como é usual assim entender-se popularmente”, que também evidencia que “o crime de pornografia infantojuvenil nem sempre é praticado por pedófilos”, tendo em vista a busca de lucro financeiro com essa atividade por organizações criminosas.

Destarte, o pedófilo é a pessoa que apresenta a doença pedofilia, enquanto a pornografia infantojuvenil é encontrada em arquivos de imagens e vídeos (ELEUTÉRIO; MACHADO, 2011). A tipificação dos crimes de produção, reprodução, posse ou compartilhamento desses tipos de arquivos é definida nos arts. 240 e 241 do Estatuto da Criança e do Adolescente – Lei nº 8.069/1990, alterados pela Lei nº 11.829/2008

Combate à pornografia infantojuvenil com aperfeiçoamentos na identificação de suspeitos – Parte I

Continua na Parte III… Publicação em 6 de junho.

Autores

Marcelo Caiado

Marcelo Caiado é Chefe da Assessoria Nacional de Perícia em TIC da Secretaria de Perícia, Pesquisa e Análise do MPF, professor, palestrante, certificado GCFA, GCIH, CISSP e EnCE, possui vasta experiência nacional e internacional em perícia e segurança da informação e é diretor executivo da HTCIA Capítulo Brasil.

Felipe Ca

Felipe Caiado é estudante do 3º ano do Bacharelado em Ciências da Computação da University of British Columbia (UBC), empreendedor aspirante, desenvolvedor em várias linguagens de programação, apaixonado por tecnologia e por idiomas – fala fluentemente Inglês, Francês, Alemão, Espanhol e Português.

Referências

CAPANEMA, Walter Aranha. O Spam e as Pragas Digitais: uma visão jurídico-tecnológica. São Paulo: Ltr, 2009.

CHILD RESCUE COALTION. The Solution. Disponível em: <https://childrescuecoalition.org/the-solution/>. Acesso em: 15 jan. 2018.

CRESPO, Marcelo. Crimes Digitais: do que estamos falando?. Disponível em: <http://canalcienciascriminais.com.br/artigo/crimes-digitais-do-que-estamos-falando/>. Acesso em: 17 set. 2017.

ELEUTÉRIO, Pedro Monteiro da Silva; MACHADO, Marcio Pereira. Desvendando a Computação Forense. São Paulo: Novatec, 2011.

EUROPOL. The European Union (EU) Serious and Organized Crime Threat Assessment (SOCTA) 2017 – Crime in the age of technology. Disponível em: <https://www.europol.europa.eu/sites/default/files/documents/report_socta2017_1.pdf>. Acesso em: 15 set. 2017.

FARMER, Dan; VENEMA, Wietse. Perícia Forense Computacional – teoria e prática aplicada. São Paulo: Pearson, 2007.

GRECO, Rogério. Curso de Direito Penal – parte geral. 16. ed. Rio de Janeiro: Editora Impetus, 2014. v. I.

Harvard Law Review. Child Pornography, The Internet, and The Challenge of Updating Statutory Terms. Disponível em: <http://cdn.harvardlawreview.org/wp-content/uploads/pdfs/vol_122_child_ pornograph_ the_Internet.pdf>. Acesso em: 16 set. 2017.

HOLMES, O.; BANKS, M.; FARID, H. Assessing and Improving the Identification of Computer-Generated Portraits. ACM Trans. Appl. Percept 13, 2, Article 7 (February 2016), 12 pages. ACM 1544-3558/2016/02-ART7.

HURLEY, Ryan et al. Measurement and Analysis of Child Pornography Trafficking on P2P Networks. INTERNATIONAL WORLD WIDE WEB CONFERENCE 2013. May 13-17. Rio de Janeiro, Brazil. ACM 978-1-4503-2035-1/13/05.

LIBERATORE, M.; LEVINE, N.; SHIELDS, C. Strengthening Forensic Investigations of Child Pornography on P2P Networks. ACM CoNEXT 2010, November 30 Dec. 2010. Philadelphia, USA. ACM 1-4503-0448-1/10/11.

MIT Sloan Management Review. How Secure Is the Internet? Spring 2007 – v. 48, Issue # 3. Disponível em: <https://sloanreview.mit.edu/article/how-secure-is-the-Internet/>. Acesso em: 11 jan. 2018.

PINHEIRO, Patrícia Peck. Direito Digital. 4. ed. rev., atual. e ampl. São Paulo: Saraiva, 2010.

PORTER, Michael; MILLAR, Victor. How Information Gives You Competitive Advantage. Disponível em: <https://hbr.org/1985/07/how-information-gives-you-competitive-advantage/ar/1>. Acesso em: 16 set. 2017.

SCHULZE, C., HENTER, D., BORTH, D., DENGEL, A. Automatic Detection of CSA Media by Multi-modal Feature Fusion for Law Enforcement Support. In: INTERNATIONAL CONFERENCE ON MULTIMEDIA RETRIEVAL. Glasglow, United Kingdom, 2014. ACM 353.

SHIMABUKURO, Adriana; SILVA, Melissa G. Internet, Deep Web e Dark Web. In: SILVA, Ângelo (Org.). Crimes Cibernéticos: racismo, cyberbullying, deep web, pedofilia e pornografia infantojuvenil, infiltração de agentes por meio virtual, obtenção de provas digitais, nova lei antiterrorismo, outros temas. Porto Alegre: Livraria do Advogado, 2017.

SILVA, Ângelo Roberto Ilha. Pedofilia, pornografia infantojuvenil e os tipos penais previstos no Estatuto da Criança e do Adolescente. In: SILVA, Ângelo (Org.). Crimes Cibernéticos: racismo, cyberbullying, deep web, pedofilia e pornografia infantojuvenil, infiltração de agentes por meio virtual, obtenção de provas digitais, nova lei antiterrorismo, outros temas. Porto Alegre: Livraria do Advogado, 2017.

WALLS, Robert J. et al. Effective Digital Forensics Research is Investigator-Centric. HOTSEC’11 PROCEEDINGS OF THE 6TH USENIX CONFERENCE ON HOT TOPICS IN SECURITY. San Francisco, 2011.

WELCH, Thomas. Computer Crime Investigation and Computer Forensics. In: TIPTON, Harold; KRAUSE, Micki (Org.). Information Security Management Handbook. 6th ed. Florida: Auerbach Publications, 2007.

WORLD HEALTH ORGANIZATION – WHO. The ICD-10 Classification of Mental and Behavioural Disorders – Diagnostic criteria for research. 1993. Disponível em: <http://www.who.int/classifications/icd/en/ GRNBOOK.pdf>.

Combate à pornografia infantojuvenil com aperfeiçoamentos na identificação de suspeitos – Parte I