Há mais de dois anos e meio foi identificada a vulnerabilidade crítica OpenSSL heartbleed, mas a falha ainda está viva o que indica que muitas organizações não corrigiram adequadamente essa falha grave de segurança.

Foi uma das maiores falhas na história da Internet que afetou a segurança de cerca de dois terços dos servidores do mundo, ou seja, meio milhão de servidores no momento em que foi descoberta em abril de 2014.

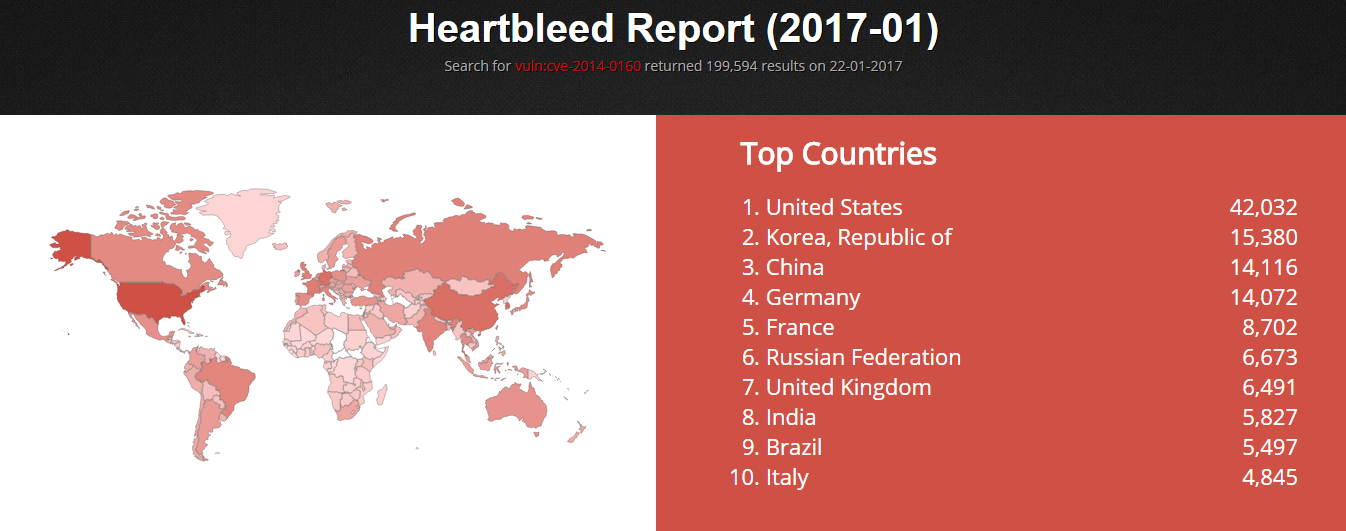

No entanto, o bug crítico ainda afeta mais de 199.500 sistemas, mesmo depois de 2 anos e 9 meses, de acordo com um novo relatório publicado hoje 22 de janeiro, no Shodan, um motor de busca que varre para dispositivos vulneráveis.

Mais de 199.500 sistemas ainda estão vulneráveis a Heartbleed

Heartbleed (CVE-2014-0160) foi um erro grave na implementação da extensão TLS / DTLS que permitiu a leitura de parte da memória do servidor afetado e acesso a dados de usuários que normalmente os servidores não revelam.

De acordo com o CEO da Shodan, John Matherly, cerca de 199.500 serviços permanecem exploráveis pela vulnerabilidade Heartbleed, devido a instâncias não protegidas do OpenSSL.

Os países mais afetados pela Heartbleed ainda são os Estados Unidos seguidos pela Coréia, China, Alemanha, França, Russia, Reino Unido, Índia, Brasil e Itália.

Entre as principais organizações vulneráveis ao erro OpenSSL estão a Coreana SK Broadband e a americana Amazon.com, e cerca de 75.000 dos serviços vulneráveis usam certificados SSL expirados e executam o Linux 3.x.

Cerca de 200 mil é realmente um número preocupante, e pode-se imaginar o perigo e danos causados pelo bug se for explorado pelos hackers. Os erros de software podem ir e vir, mas essa falha é mais crítica e provavelmente a maior falha da Internet na história recente.

Quais são os passos para proteger seus sistemas contra Heartbleed?

São três as etapas para corrigir o erro Heartbleed.

- Atualizar: Atualize seu software com as últimas versões do OpenSSL; Felizmente quase todas as organizações realizarão este passo.

- Criação de novas chaves privadas: Criação de novas chaves privadas impedirá que um atacante acesse suas chaves comprometidas.

- Reemissão de certificados de segurança: Esta etapa eliminará a capacidade de qualquer invasor fazer se passar por sua organização e enganar seus clientes.

Fonte: thehackernews.com