A forma como lidamos com a informação mudou dramaticamente ao longo dos últimos anos.

A troca de informações entre instituições está se expandindo e crescendo rapidamente, não só através do uso de computadores, mas também através do uso de diferentes dispositivos móveis como telefones celulares e tablets.

O uso de documentos eletrônicos tem várias vantagens sobre o uso de documentos em papel, tais como a facilidade de gerenciamento, cópia, guarda e transmissão. A informação eletrônica é aceita e tratada naturalmente em várias relações de negócios entre empresas, cidadãos e governos.

Os avanços da tecnologia da informação têm reestruturado o modelo econômico, a partir de um modelo industrial para um modelo informacional. No entanto, a vulnerabilidade no acesso e armazenamento de informação eletrônica em conjunto com os riscos associados ao seu uso indevido, têm motivado administradores a buscarem soluções para neutralizar esta fragilidade. Proteger a informação eletrônica contra acesso não autorizado tornou-se uma questão crítica para administradores de sistemas.

Mecanismos de autenticação tem a finalidade de verificar a identidade do usuário e a autenticação baseada em senha está entre os mecanismos mais utilizados para garantir o acesso restrito aos aplicativos.

No entanto, vários incidentes de hacking que ocorreram recentemente realçaram que a autenticação estática realizada no início da aplicação pode ser burlada, não importa o quão forte seja o mecanismo de autenticação utilizado. Através de ataques conhecidos como “homem do meio” e suas variantes, uma sessão autenticada pode ser roubada mais tarde.

Além disso, outros incidentes de segurança como o roubo ou compartilhamento de senhas tem se tornado mais comum no dia a dia das organizações.

Na última década, a autenticação contínua (AC) usando a biometria surgiu como uma alternativa contra o roubo de sessão e garantia adicional a autenticação. AC consiste em testar a autenticidade do usuário repetidamente ao longo da sessão autenticada. A autenticação contínua deve ser realizada discretamente, devido à sua natureza repetitiva, o que significa que a autenticação deve ser colecionável, sem qualquer participação ativa do usuário e sem o uso de quaisquer dispositivos específicos de hardware (por exemplo, leitores biométricos).

A autenticação biométrica consiste na utilização de características que são intrínsecas ao usuário. Tecnologias de biometria consistem em usar características fisiológicas ou comportamentais que são exclusivas de uma pessoa específica.

Exemplos de biometria fisiológica incluem verificação de impressões digitais, identificação facial, leitura da íris e exame da retina. Exemplos de biometria comportamental incluem verificação de assinatura, de voz, de dinâmica da digitação, etc.

As características biológicas são estáticas e podem mudar apenas em circunstâncias extremas, como acidentes ou traumas. Por outro lado, as características comportamentais evoluem e fatores como estresse, problemas de saúde ou situações de perigo podem potencialmente influenciar o comportamento e criar imprecisão no sistema.

Fatores emergentes comportamentais ou cognitivos, tais como a dinâmica do movimento do mouse, dinâmica de digitação, e estilometria são bons candidatos para a AC baseada na biometria comportamental, pois os dados podem ser coletados passivamente usando dispositivos de computação padrão (por exemplo, mouse e teclado) durante uma sessão sem qualquer conhecimento do usuário.

Um dos principais problemas com essas tecnologias é que sua precisão tende a diminuir significativamente à medida que a quantidade de dados envolvidos na autenticação é pequeno. Uma solução para reduzir a janela de vulnerabilidade do sistema seria o uso de autenticação em períodos curtos de tempo. No entanto, isso faz com que se reduza o número da amostra, o que muitas vezes impossibilita a AC. Portanto, os modelos analíticos atuais aumentem a precisão, mantendo o tempo aceitável entre as autenticações.

1. Como funciona um sistema biométrico?

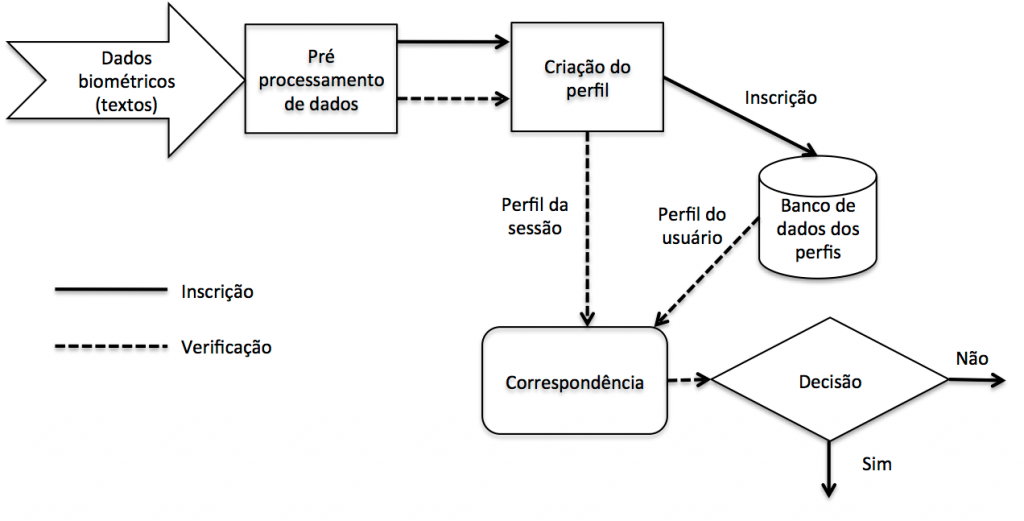

A metodologia geral utilizada num processo biométrico envolve três etapas: inscrição, correspondência e decisão (veja a Figura 1). Durante a fase de inscrição, a amostra biométrica é extraída do texto da pessoa e características específicas são extraídas e usadas para criar um modelo/perfil com base em uma representação matemática dos dados biométricos.

Na fase de correspondência, os novos dados biométricos capturados durante a sessão são comparados com o perfil do usuário.

Em um processo de verificação, valida-se a identidade de uma pessoa por meio da comparação dos dados biométricos capturados com o modelo biométrico da pessoa por meio de uma validação um-para-um. A similaridade entre uma entrada Xi e um perfil Xj é representado pela similaridade biométrica através da função S (Xi, Xj). A decisão é feita comparando o percentual de similaridade com um limiar t (threshold). Se o percentual for superior ou igual a t, infere-se que a amostra pertence à mesma pessoa. Caso contrário, infere-se que a amostra pertence a uma pessoa diferente.

2 – Biometria da digitação

O método de identificação através da dinâmica da digitação está baseado na hipótese de que cada indivíduo, quando está digitando textos em um teclado, segue formas de digitação diferentes, ou seja, quando uma pessoa está digitando textos, o ritmo da digitação varia de pessoa para pessoa sendo que este é único. Consequentemente, se o ritmo de cada indivíduo é único, é possível identificá-lo através desta característica.

Portanto quando uma pessoa está digitando textos, toda informação digitada por ela é monitorada no intuito de extrair o seu ritmo de digitação e através deste ritmo identificá-lo posteriormente. No estudo da dinâmica da digitação de uma pessoa existem várias características que podem ser medidas enquanto o usuário digita textos no teclado como por exemplo:

- Duração do tempo em que a tecla é mantida pressionada;

- Velocidade total de digitação;

- Frequência de erros e correções de erros de digitação;

- A pressão exercida sobre as teclas, entre outras.

3 – Autenticação Estática utilizando biometria comportamental

Em sistemas de autenticação baseados em login e senha, o uso da pode inibir autenticações fraudulentas, porque mesmo que outra pessoa saiba o seu login e senha, a dinâmica da digitação identifica se quem está do outro lado do computador é realmente quem diz ser. Isto se dá através da medição biométrica da utilização do teclado para validar a identidade do usuário durante sua autenticação (login) em um sistema. Ao medir a biometria de teclas individuais durante o login em um portal de internet, por exemplo, o sistema assegura que somente o usuário verdadeiro seja capaz de obter acesso.

Com este tipo de tecnologia, os usuários acessam os websites como fariam normalmente, enquanto o software analisa a biometria de uso do teclado comparando o respectivo perfil comportamental biométrico deste usuário.

A vantagem de software biométrico comportamental é que não há necessidade de adquirir hardware, tornando-o simples e perfeito para que negócios de qualquer tamanho possam adicionar uma solução de identificação biométrica sem gastar uma fortuna.

Esse tipo de solução é simples e exige pouco envolvimento do usuário final. Sem hardware, treinamento complexo ou sofisticação ele pode se integrar aos tradicionais esquemas de autenticação por senha. 0 usuário só precisa se inscrever no sistema e digitar seu nome de usuário e senha um determinado número de vezes. Com isso a informação biométrica é capturada e processada criando um perfil exclusivo para cada usuário baseado unicamente sobre a biometria do seu uso do teclado.

Em cada novo acesso desse usuário ele será autenticado comparando-se ao seu perfil armazenado no servidor e assegurando-se que sua identidade é verdadeira.

Dessa forma o poder da biometria de uso do teclado é levado em conta para garantir que somente o usuário autêntico tenha acesso a sua conta, impedindo fraudes e compartilhamento de contas, direto na tela de login.

Este artigo continua. Falaremos no próximo capítulo sobre Estilometria. Até lá

PhD pela Universidade de Victoria no Canadá, onde estudou segurança da informação com foco em em autenticação contínua através de biometria comportamental. Ele também cursou mestrado no LabSec da Universidade Federal de Santa Catarina e pesquisou certificação digital. E é Colunista do CryptoID.

Contato: marcelo.luiz.brocardo@gmail.com

Acesse a coluna do Marcelo Brocardo do CryptoID

Leita também: Biometria comportamental aplicada a autenticação contínua | Parte 2