Sites falsos que se passam pelo ChatGPT representam alto risco

5 de maio de 2023Os especialistas da Check Point Research relatam que notaram recentemente um aumento nos ataques cibernéticos usando sites associados à marca ChatGPT

Equipe da Check Point Research alerta para o crescimento de malware distribuído por meio de sites que imitam o ChatGPT com a intenção de atrair usuários e distribuir arquivos maliciosos; um em cada 25 novos domínios relacionados ao ChatGPT eram falsos ou potencialmente maliciosos.

Em dezembro de 2022, a Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, começou a levantar preocupações sobre as implicações do ChatGPT para a segurança cibernética.

Em seu relatório anterior a esse respeito, a CPR destacou o aumento no comércio de contas ChatGPT Premium roubadas, que permitem aos cibercriminosos contornarem as restrições de geofencing da OpenAI para garantir acesso ilimitado ao ChatGPT.

Agora, os especialistas da Check Point Research relatam que notaram recentemente um aumento nos ataques cibernéticos usando sites associados à marca ChatGPT. Esses ataques envolvem a distribuição de malware e tentativas de phishing por meio de sites que parecem estar relacionados ao ChatGPT.

A CPR identificou várias campanhas que imitam o site ChatGPT com a intenção de induzir os usuários a baixar arquivos maliciosos ou a divulgar informações confidenciais.

A frequência dessas tentativas de ataque tem aumentado constantemente nos últimos meses, com dezenas de milhares de tentativas de acesso a esses sites maliciosos do ChatGPT.

Desde o início de 2023 até o final de abril, de 13.296 novos domínios criados relacionados ao ChatGPT ou OpenAI, um em cada 25 novos domínios eram falsos ou potencialmente maliciosos.

Domínios falsos

Uma das técnicas mais comuns usadas em esquemas de phishing são os domínios semelhantes ou falsos. Os domínios semelhantes são projetados para parecer um domínio legítimo ou confiável à primeira vista.

Por exemplo, em vez do endereço de e-mail boss[@]company[.]com, um e-mail de phishing pode usar boss[@]cornpany[.]com .

O e-mail substitui “m” por “‘rn”. Embora esses e-mails possam parecer autênticos, eles pertencem a um domínio completamente diferente que pode estar sob o controle do atacante.

Os phishers também podem usar domínios falsos, mas verosímeis, em seus ataques. Por exemplo, um e-mail que afirma ser da Netflix pode ser de help[@]netflix-support[.]com . Embora este endereço de e-mail possa parecer legítimo, ele não é necessariamente de propriedade ou associado à Netflix.

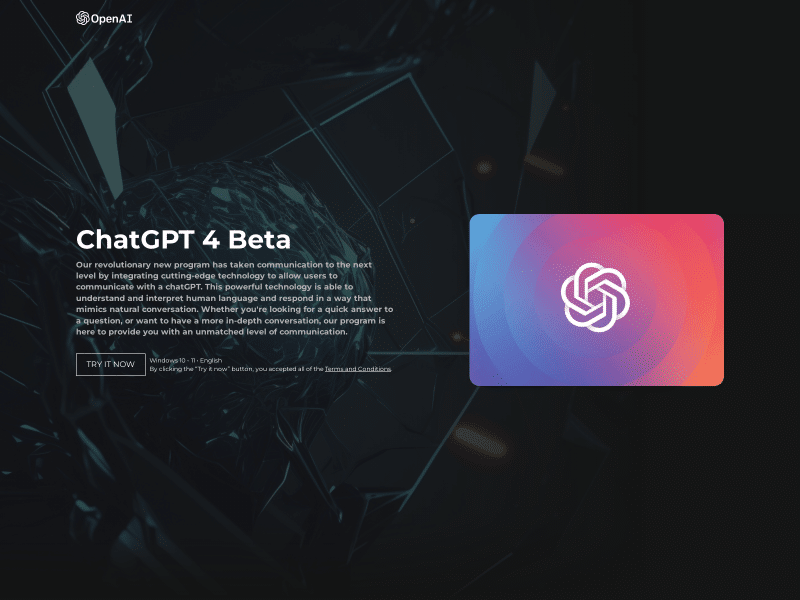

Aqui estão alguns exemplos dos sites maliciosos identificados pela equipe da CPR:

Depois que a vítima clica nesses links maliciosos, ela é redirecionada para esses sites e potencialmente exposta a outros ataques:

O que fazer ao suspeitar de um ataque de phishing

Se o usuário suspeitar que um site ou e-mail pode ser uma tentativa de phishing, a recomendação é seguir estas etapas:

– Não responder, clicar em links, nem abrir anexos: nunca faça o que um phisher deseja. Se houver um link, anexo ou solicitação de resposta suspeitos, não clique, abra ou envie.

– Relatar o e-mail à equipe de TI ou segurança: os ataques de phishing geralmente fazem parte de campanhas distribuídas e só porque o usuário foi vítima do golpe não significa que todos o fizeram.

– Relate o e-mail à equipe de TI ou de segurança imediatamente, para que eles possam iniciar uma investigação e realizar o controle de danos o mais rápido possível.

– Excluir o e-mail suspeito: após a denúncia, exclua o e-mail suspeito de sua caixa de entrada. Isso diminui a chance de se clicar acidentalmente nele, sem perceber depois.

– Cuidado com domínios parecidos e falsos: observe o idioma, a ortografia e o conteúdo do site em que se está clicando. Observe “pequenos” erros de ortografia e conteúdo que exigem o download de arquivos.

– Embora a consciência das táticas comuns de phishing e o conhecimento das melhores práticas antiphishing sejam importantes, os ataques de phishing modernos são sofisticados o suficiente para que alguns deles sempre passem despercebidos.

Proteção preventiva do usuário

As soluções Check Point Anti-Phishing eliminam as potenciais ameaças antes de chegarem aos usuários, sem afetar os fluxos de trabalho ou a produtividade:

– A proteção de URL no momento do clique examina e bloqueia links suspeitos em tempo real, removendo o risco de URLs que são transformadas em armadilhas após o envio do e-mail.

– A proteção contra phishing de dia zero identifica e bloqueia sites de phishing novos e conhecidos, analisando as características da página e da URL.

– Elimina o risco das mensagens de e-mail recebidas, inspecionando todos os aspetos das mensagens antes de entrarem na caixa postal, incluindo anexos, links e texto do e-mail.

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção. A Check Point Software protege mais de 100.000 organizações de todos os portes.

Trustcert orienta sobre principais ações frente a vulnerabilidade crítica do OpenSSL anunciada hoje

O que é confiança digital? Por Trustcert

Como não errar na hora de comprar certificados SSL/TLS?

Acesse aqui e saiba tudo sobre TLS, o protocolo de segurança que garante o sigilo das informações e identifica empresas, dispositivos e objetos no mundo eletrônico.

Aqui no Crypto ID você encontra reunidos os melhores estudos e pesquisas sobre o universo da Segurança da Informação aplicada a diversas verticais de negócios. Acesse nossa coluna e conheça!

Você quer acompanhar nosso conteúdo? Então siga nossa página no LinkedIn!