Sistemas de proteção contra ataques como SolarWinds, por Chuck White CTO da Fornetix

22 de abril de 2021Por Chuck White | março de 2021

Como o gerenciamento de chaves, os controles de PKI e os princípios de confiança zero são aplicados para impedir as ameaças persistentes avançadas (APTs)

Durante anos, os profissionais de segurança cibernética argumentaram sobre a importância de “redes de confiança zero” e suas preocupações foram totalmente validadas após o incidente da SolarWinds.

As técnicas de hacking provavelmente usadas no ataque SolarWinds Sunburst incluem mapeamento de sIDHistory, ID de grupo primário, bem como AdminSDHolder para ajudar a identificar e obter credenciais do Active Directory em cache.

As chaves SAML comprometidas e os materiais criptográficos provavelmente foram usados para executar o controle administrativo e exfiltrar dados por um longo período.

Os controles que regem as credenciais e a rotação do dispositivo costumam ser negligenciados ou descartados como uma medida de segurança de baixa prioridade. Infelizmente, parece que os hackers responsáveis pelo ataque ao SolarWinds aproveitaram essas reflexões posteriores para manobrar pela rede.

Após o ataque, as empresas estão percebendo como o controle de materiais e certificados essenciais em uma arquitetura de confiança zero é vital para mitigar os riscos associados às Ameaças Persistentes Avançadas.

Isso é especialmente verdadeiro se o controle das chaves e certificados for orquestrado nas operações do sistema.

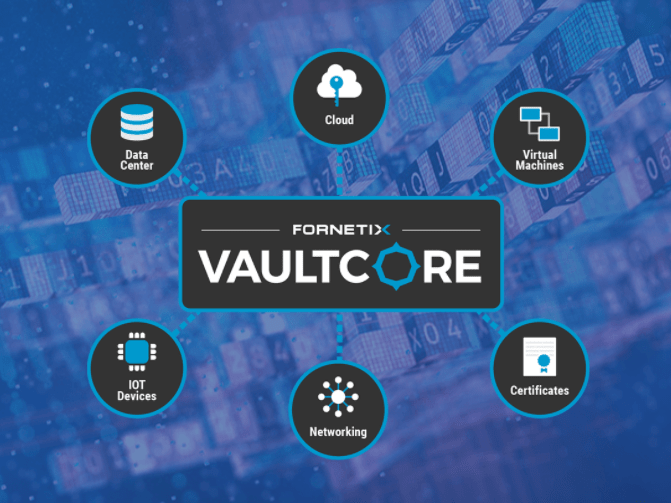

Fornetix ® VaultCore ™ é um dispositivo de gerenciamento de chaves criptográficas altamente eficiente e escalável com a capacidade exclusiva de automatizar e aplicar a política de segurança em toda a organização, enquanto atua como um Ponto de Decisão de Política para o ciclo de vida do certificado / chave e operações criptográficas.

O VaultCore trabalha para fortalecer os sistemas e oferecer suporte à arquitetura de confiança zero, ajudando a mover a segurança de uma posição de defesa de perímetro tradicional para uma abordagem mais granular. Escalável para mais de 100 milhões de chaves em uma plataforma certificada FIPS 140-2, o VaultCore utiliza automação poderosa de política por meio de controles de acesso híbrido e segurança posicional para proteger melhor os dados em repouso, dados em movimento e dados em uso para cada setor.

Considere os seguintes controles para diretrizes de implementação técnica de segurança de sistemas VMware e Windows:

Com o ataque do SolarWinds em mente, a Fornetix desenvolveu o VaultCore como um sistema de gerenciamento de chaves (KMS) desenvolvido para lidar com os complexos desafios relacionados ao gerenciamento de certificados, vTPM, credenciais do Windows e manutenção de políticas DISA STIG. Na arquitetura acima, o VaultCore é empregado em toda a infraestrutura VMware / Windows para dar suporte ao controle de ponta a ponta e orquestração de materiais e certificados essenciais – criando, em última análise, um ambiente mais seguro para seus dados.

O VaultCore pode oferecer suporte a cada componente da arquitetura com base nas necessidades operacionais do ambiente exclusivo de um cliente.

- vSAN: VaultCore fornece controle e rotação de chaves usadas para criptografia vSAN

- vSphere: VaultCore fornece controle e rotação de chaves de criptografia usadas pelo vSphere para criptografia de máquina virtual (VM)

- vTPM: VaultCore fornece controle e rotação de chaves usadas para criptografia TPM em ambientes VMware

- Windows Server: VaultCore usa agentes do Windows Orchestrator para permitir a rotação de chaves e certificados entre os serviços PKI e a criação de tokens SAML empregados por aplicativos Windows e Microsoft

A política é usada para determinar como confiar nas transações recebidas do serviço solicitante, a natureza da transação e quais objetos criptográficos são necessários. O VaultCore permite especificidade segura para cada um dos componentes do sistema mencionados anteriormente em um ambiente VMware-Windows. Isso permite que os usuários empreguem automação e controles para todos os componentes e atuem como parte de uma estratégia de mitigação APT.

Um centro de controle centralizado e responsivo garante que o VaultCore seja simples de usar. Com uma biblioteca grande e em constante expansão de plug-ins de integração, o VaultCore oferece gerenciamento de chaves automatizado e orientado por políticas que pode começar a trabalhar rapidamente com uma infinidade de plataformas existentes ou novas, em conformidade com os STIGs DISA.

Com relação aos riscos, mitigação e planejamento de contingência de APT, a auditoria e a automação do VaultCore oferecem suporte à capacidade de uma organização de monitorar e responder rapidamente às ameaças.

Considere os seguintes recursos do VaultCore como parte das Operações e Resposta de Segurança (SOAR):

- Use os registros criptográficos do VaultCore para preencher os mecanismos SIEM para detectar anomalias

- Desenvolva cenários defensivos VaultCore (composições) que os mecanismos SIEM podem usar para resposta a ameaças

- Imponha um controle refinado sobre os recursos por meio da distribuição baseada em atributos de chaves e materiais de certificados

Os recursos do VaultCore são baseados na arquitetura de confiança zero e são um aliado indispensável para outras tecnologias e infraestruturas. Esta solução pioneira de gerenciamento de chaves trabalha para ajudar a proteger os sistemas contra ataques como o SolarWinds e resolve os inúmeros desafios que envolvem a proteção dos dados de uma organização. Para obter mais informações sobre o VaultCore, clique aqui.

Agradecimento e reconhecimento a John Coons, Engenheiro de Soluções, Fornetix, por sua contribuição de pesquisa para este post.

Chuck is a technologist, inventor, entrepreneur, father, and husband. He has extensive knowledge in cyber defense, collaboration solutions, big data analytics, and security software development. He is a former U.S. Army officer, combat veteran, father of a four year old girl who loves Supergirl, and a recognized thought leader in the security software community. Chuck is a member of the OASIS KMIP and OpenC2 technical committees and is a co-editor for version 2.0 of the KMIP specification.

Fonte: Fornetix

HelpSystems amplia seu portfólio de soluções para classificação de dados com foco na LGPD

Dynatrace é nomeada líder do Quadrante Mágico do Gartner pela décima primeira vez consecutiva

Como automatizar fluxos de trabalho e manter o sigilo das informações.