Malware mais procurado em maio: BlueKeep

Os pesquisadores da Check Point confirmam várias tentativas de varredura globalmente para localizar sistemas vulneráveis à falha do BlueKeep Microsoft RDP, que são susceptíveis de ser reconhecimento de ataque

A Check Point Research, divisão de Inteligência de ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), fornecedor global líder em soluções de cibersegurança, publica seu mais recente Índice Global de Ameaças referente ao mês de maio de 2019. A equipe de pesquisa está alertando as organizações para verificar e corrigir quaisquer sistemas vulneráveis à falha ‘BlueKeep’ Microsoft RDP (CVE-2019-0708)em máquinas com Windows 7 e Windows Server 2008, para evitar o risco de serem exploradas por ataques de ransomware e criptomineração.

A falha do BlueKeep afeta quase 1 milhão de máquinas que são acessíveis à Internet pública, além de outra grande quantidade nas redes corporativas.A vulnerabilidade é crítica porque não requer interação do usuário para ser explorada.O RDP já é um vetor de ataque estabelecido e popular que foi usado para instalar ransomware, como SamSame Dharma.

A equipe do Check Point Research está observando, atualmente, muitas tentativas de varredura para a falha, originárias de vários países no mundo, o que poderia ser a fase inicial de reconhecimento de um ataque.Além dos patches relevantes da Microsoft, a Check Point está fornecendo proteções de rede e de endpoints (terminais) para esse ataque.

Maya Horowitz, diretora de Inteligência de Ameaças e Pesquisa da Check Point

Segundo Maya Horowitz, diretora de Inteligência de Ameaças e Pesquisa da Check Point, a maior ameaça vista pela equipe último mês é o BlueKeep.Mesmo que nenhum ataque tenha sido visto explorando isso, várias explorações públicas de prova de conceito foram desenvolvidas.

A Check Point concorda com a Microsoft e outros observadores do setor de cibersegurança que o BlueKeep poderia ser usado para lançar ataques cibernéticos na escala das enormes campanhas como WannaCry e NotPetya de 2017.

Um único computador com essa falha pode ser usado para fornecer uma carga maliciosa que infecta toda a rede.

“Então, todos os computadores infectados com acesso à Internet podem contaminar outros dispositivos vulneráveis em todo o mundo, permitindo que o ataque se espalhe exponencialmente, em um ritmo incontrolável. Por isso, é fundamental que as organizações se protejam, corrigindo a falha agora, antes que seja tarde demais”, alerta Maya Horowitz.

Outras notícias importantes sobre malware em maio referem-se aos desenvolvedores do programa de afiliados GandCrab Ransomware-as-a-Service anunciando no último dia do mês que estavam paralisando a operação e que pediram a seus afiliados que parassem de distribuir o ransomware dentro de 20 dias.A operação está ativa desde janeiro de 2018 e, em apenas dois meses, infectou mais de 50.000 vítimas. O total de ganhos para seus desenvolvedores e afiliados é estimado em bilhões de dólares. Uma ameaça regular no Índice Top 10 dos Mais Procurados, o GandCrab foi atualizado com frequência com novos recursos para escapar das ferramentas de detecção.

Os três principais malwares “mais procurados” em maio de 2019 foram:

* As setas estão relacionadas com a mudança na classificação em comparação com o mês anterior.

Os três malwares mais proeminentes Cryptominers – Cryptoloot, XMRig e JSEcoin continuam no topo do ranking, cada um com um impacto global de 4%.

- ↔ Cryptoloot- Criptominerador que usa o poder de CPU ou GPU (processador gráfico) da vítima e os recursos existentes para a criptomineração, adicionando transações ao blockchain e liberando nova moeda. Originalmente é um concorrente do Coinhive, oferecendo uma porcentagem menor de receita de sites.

- ↔ XMRig– Software de mineração de CPU de código aberto usado para o processo de mineração da criptomoeda do Monero e visto pela primeira vez, em tempo real, em maio de 2017.

- ↔ JSEcoin- Minerador de JavaScript que pode ser incorporado em sites. Com o JSEcoin é possível executar o minerador diretamente no navegador em troca de uma experiência sem anúncios, moeda do jogo e outros incentivos.

Os três principais malwares de maio para dispositivos móveis:

Em maio, o Lotoor é o malware móvel mais predominante, a partir do dia 2 de abril. Triada cai de 1º colocado para 3º colocado, enquanto Hiddad sobe de 3º para 2º colocado.

- ↑ Lotoor– Ferramenta hack que explora vulnerabilidades no sistema operacional Android, a fim de obter privilégios de root em dispositivos móveis comprometidos.

- ↑ Hiddad- Malware Android que reempacota aplicativos legítimos e os lança em uma loja de terceiros. Sua principal função é exibir anúncios, mas também é capaz de obter acesso aos principais detalhes de segurança incorporados ao sistema operacional, permitindo que um atacante obtenha dados confidenciais do usuário.

- ↓ Triada– Backdoor modular para Android que concede privilégios de superusuário ao malware baixado, ajudando a incorporar-se aos processos do sistema. O Triada também foi visto falsificando URLs carregados no navegador.

As três vulnerabilidades mais exploradas de maio:

Em maio, vimos um retorno das técnicas tradicionais de ataque (provavelmente causadas pela diminuição da lucratividade dos criptomineradores), com as técnicas SQL Injections liderando a lista de vulnerabilidades de explorações principais com um impacto global de 49%. Web Server Exposed Git Repository Information Disclosure e Open SSL TLS DTLS Heart beat Information Disclosure estão posicionadas em segundo e terceiro lugares, afetando 44% e 41% das organizações em todo o mundo, respectivamente.

- ↑ SQL Injection (várias técnicas) – Insere uma injeção de SQL query na entrada do cliente para o aplicativo, enquanto explora uma vulnerabilidade de segurança em um software aplicativo.

- ↑ Web Server Exposed Git Repository Information Disclosure– Uma vulnerabilidade de divulgação de informações foi relatada no GitRepository. A exploração bem-sucedida desta vulnerabilidade pode permitir uma divulgação não intencional de informações da conta.

↓ OpenSSL TLS DTLS Heart beat Information Disclosure (CVE-2014-0160; CVE-2014-0346) – Existe uma vulnerabilidade de divulgação de informações no OpenSSL. A vulnerabilidade é devida a um erro ao manipular pacotes de heartbeat do TLS/DTLS. Um atacante pode aproveitar essa vulnerabilidade para divulgar o conteúdo da memória de um cliente ou servidor conectado.

O Mapa de Ameaças por país exibe o índice de risco globalmente (verde – baixo risco, vermelho – alto risco, cinza – dados insuficientes), demonstrando as principais áreas de risco e pontos críticos de malware em todo o mundo. Em maio, o Brasil está na posição 86ª no ranking (mesma posição de abril) com 44,7% de risco, num total de 147 países na lista.

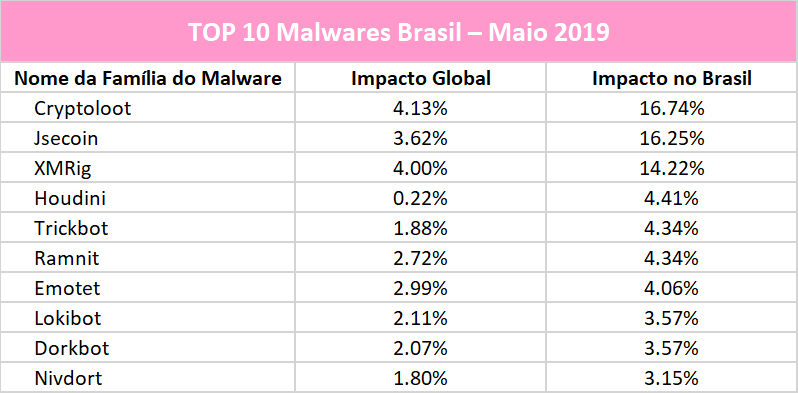

A seguir, a lista dos Top 10 malwares no Brasil no mês de maio

O Índice Global da Check Point e seu Mapa de Ameaças na Nuvem são distribuídos pela Check Point Threat Cloud Intelligence, a maior rede de colaboração para combater o cibercrime, que fornece dados de ameaças e tendências de ataque de uma rede global de sensores de ameaças. O banco de dados Threat Cloud contém mais de 250 milhões de endereços analisados para a descoberta de bots, mais de 11 milhões de assinaturas de malware e mais de 5,5 milhões de sites infectados, e identifica milhões de tipos de malware diariamente.

* A lista completa das Top 10 principais famílias de malware em maio pode ser encontrada no Blog da Check Point.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. (www.checkpoint.com/pt/) é um fornecedor líder em soluções de cibersegurança para governos e empresas privadas globalmente. As suas soluções protegem os clientes contra ciberataques de 5ª geração (Gen V) com um índice de captura líder de mercado de malware, ransomware e outros tipos de ataques.A Check Point oferece arquitetura de segurança multinível “Infinity” Total Protection com prevenção de ameaças avançadas Gen V, que protege as informações de nuvem, rede e dispositivos móveis corporativos.A Check Point fornece o mais abrangente e intuitivo ponto de controle de sistema de gerenciamento de segurança. A Check Point protege mais de 100.000 organizações de todos os portes.