O que é PKI? Definição e guia para infraestrutura de chaves públicas.

13 de maio de 2021A PKI – Public Key Infrastructure em português, Infraestrutura de Chaves Públicas, ICP – gerencia a identidade e a segurança nas comunicações da Internet para proteger pessoas, dispositivos e dados.

Artigo escrito por Sectigo

Sumário

- O que é PKI – infraestrutura de chave pública – e como funciona?

- Certificados digitais fornecem identidade digital segura

- Os benefícios da PKI / ICP

- Aplicativos PKI comuns

- Assinaturas digitais e assinatura de documentos

- O valor da automação de PKI e gerenciamento de certificados

- Economize tempo e mantenha o controle com a automação da PKI

O que é PKI – infraestrutura de chave pública – e como funciona?

A infraestrutura de chave pública (PKI) gerencia a identidade e a segurança nas comunicações da Internet para proteger pessoas, dispositivos e dados contra acesso não autorizado e uso indevido. As organizações dependem de soluções de PKI para autenticar e criptografar informações que fluem por meio de servidores da web, identidades digitais, dispositivos conectados e aplicativos.

O estabelecimento de comunicações seguras é fundamental para garantir a continuidade dos negócios e o gerenciamento proativo de riscos, já que as organizações dependem cada vez mais da Internet para sistemas de negócios críticos. PKI é um componente essencial de uma arquitetura Zero Trust, conforme descrito pelo Instituto Nacional de Padrões e Tecnologia (NIST), onde a confiança nunca é concedida implicitamente e deve ser continuamente avaliada.

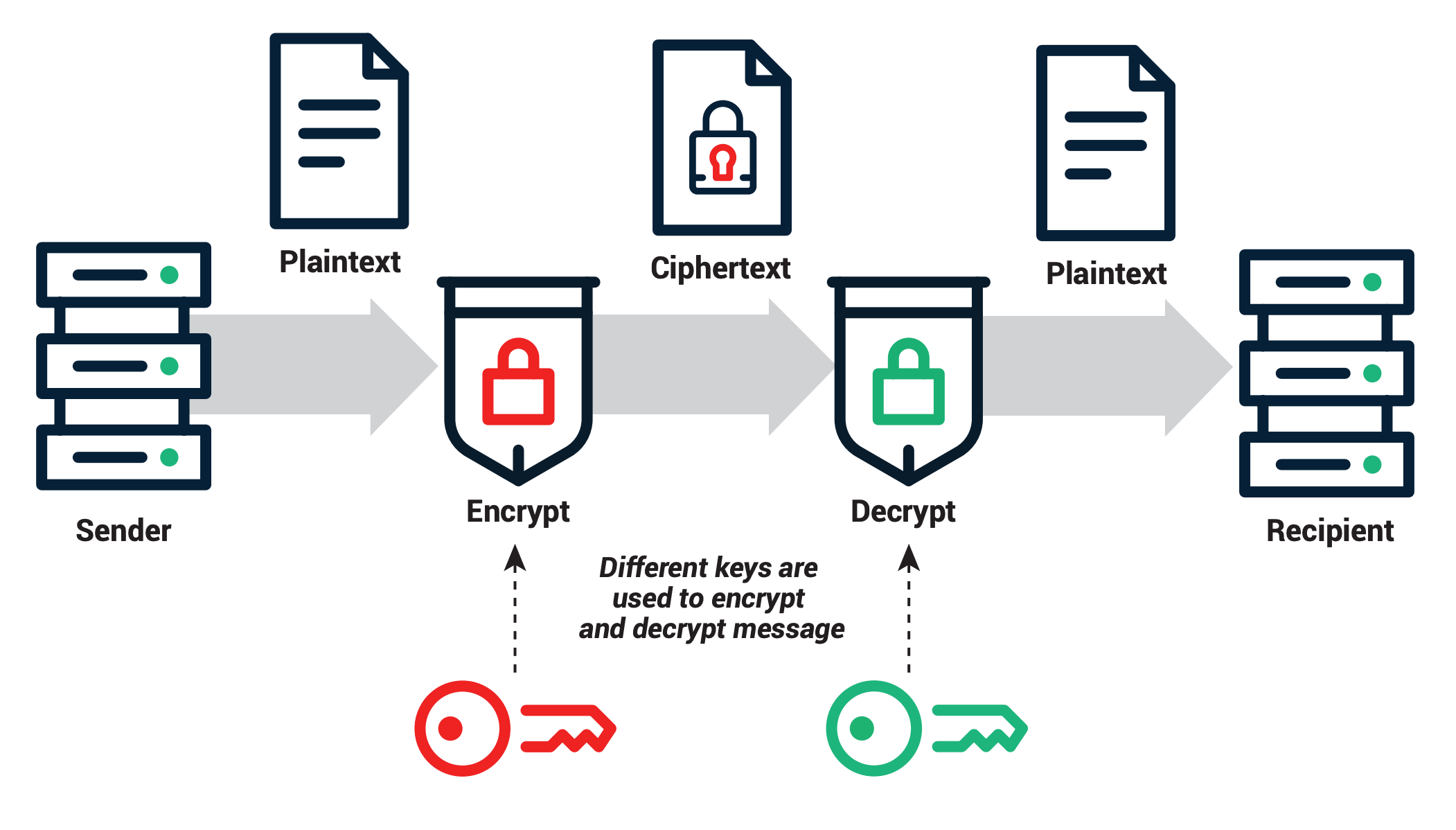

A criptografia de chave pública é a tecnologia central que permite a PKI por meio de duas chaves separadas, mas relacionadas, para criptografia e descriptografia. O par de chaves resultante, uma chave pública usada para criptografar uma mensagem e uma chave privada associada para descriptografá-la, também é conhecido como criptografia assimétrica. O par de chaves usa algoritmos criptográficos para garantir que as comunicações criptografadas só possam ser descriptografadas pelo destinatário pretendido, o detentor da chave secreta.

Certificados digitais fornecem identidade digital segura

O padrão X.509 da International Telecommunications Union (ITU) define o formato dos certificados baseados em PKI. Discretos e onipresentes, os usuários encontram certificados digitais todos os dias ao usar sites, aplicativos móveis, documentos online e dispositivos conectados. Em geral, o termo certificado digital descreve todos os certificados X.509. É uma lista que inclui certificados SSL / TLS, certificados de assinatura de e-mail, certificados de assinatura de código e certificados de assinatura de documento.

Muitas vezes referido como “credenciais online”, um certificado digital:

- Valida a identidade do proprietário.

- Fornece a chave pública criptografada do proprietário.

- É emitida uma Autoridade de Certificação (CA) confiável que verifica a autenticidade.

Conforme discutido anteriormente, as chaves públicas são criadas usando um algoritmo assimétrico complexo para emparelhá-las com uma chave privada associada. Na criptografia de chave pública, uma chave de criptografia (que pode ser a chave pública ou privada) é usada para criptografar uma mensagem de texto simples e convertê-la em um formato codificado conhecido como texto cifrado. Em seguida, a outra chave é usada como chave de descriptografia para descriptografar o texto cifrado para que o destinatário possa ler a mensagem original. Essa criptografia e descriptografia acontecem automaticamente e são invisíveis para o usuário.

Como a chave pública é publicada para que todo o mundo veja, as chaves públicas são criadas usando um algoritmo criptográfico complexo para emparelhá-las com uma chave privada associada, gerando combinações numéricas aleatórias de comprimento variável para que não possam ser exploradas por um ataque de força bruta.

Ao contrário da chave pública acessível ao público, a chave privada é uma chave secreta conhecida apenas por seu proprietário. As chaves privadas são geradas usando os mesmos algoritmos que criam chaves públicas para criar pares de chaves fortes que são ligados matematicamente.

Os algoritmos criptográficos mais comuns usados para gerar chaves públicas são:

- Rivest – Shamir – Adleman (RSA)

- Criptografia de curva elíptica (ECC)

- Algoritmo de assinatura digital (DSA)

Esses algoritmos usam vários métodos de computação para gerar combinações numéricas aleatórias de comprimentos variados para que não possam ser explorados com um ataque de força bruta. O tamanho da chave ou comprimento de bit das chaves públicas ajuda a determinar a força da proteção. Organizações de padrões como o CA / Browser Forum definem os requisitos básicos para os tamanhos de chave suportados. Por exemplo, as chaves RSA de 2048 bits são frequentemente empregadas em certificados SSL, assinaturas digitais, certificados de assinatura de código e outros certificados digitais. Este comprimento de chave oferece força criptográfica suficiente para impedir que hackers quebrem o algoritmo.

Por que não usar duas chaves secretas em vez de uma chave pública e uma chave privada?

Embora possa parecer contraintuitivo, usar um par de chaves que consiste em duas chaves privadas para criptografar e descriptografar informações confidenciais não é mais seguro do que a criptografia assimétrica. O uso de algoritmos de chave simétrica, com duas chaves privadas, requer que ambas as partes na comunicação tenham acesso às chaves secretas, aumentando o risco, pois agora ambas precisam manter o segredo. Além disso, os algoritmos de chave simétrica não podem escalar facilmente, pois é quase impossível coordenar o grande número de conexões necessárias para compartilhar de forma privada todas as combinações necessárias de chaves privadas.

Os benefícios da PKI / ICP

As chaves criptográficas fornecem um mecanismo de validação que protege identidades e dados contra acesso ou uso não autorizado. Eles são uma parte essencial de um programa de segurança cibernética empresarial para proteger sites, transações de comércio eletrônico, documentos, e-mails, servidores e outros ativos contra ataques de criminosos cibernéticos.

A PKI fornece dados escalonáveis e segurança de identidade digital que pode proteger bilhões de mensagens trocadas diariamente por organizações em suas próprias redes e na Internet. O que permite essa escalabilidade é que as chaves públicas podem ser distribuídas ampla e abertamente, sem que agentes mal-intencionados possam descobrir a chave privada necessária para descriptografar a mensagem. Além disso, a PKI evoluiu para se tornar ainda mais versátil, oferecendo interoperabilidade, alto tempo de atividade e governança.

Basicamente, a PKI permite a confidencialidade, permitindo que duas partes em comunicação enviem e recebam dados confidenciais de maneira privada.

Os benefícios organizacionais são extensos e mensuráveis, proporcionando comunicações seguras que:

- Proteja os clientes.

- Proteja a propriedade intelectual da empresa.

- Fortalecer os programas de conformidade.

- Evite violações de dados.

- Ofereça suporte a uma força de trabalho remota e distribuída em crescimento.

- Proteja um número crescente de aplicativos em nuvem e dispositivos da Internet das Coisas (IoT).

Em essência, é a melhor proteção para as identidades digitais de suas pessoas, dispositivos e dados, permitindo que indivíduos, organizações e até mesmo dispositivos estabeleçam confiança no mundo digital.

Aplicativos PKI comuns

Existem muitas aplicações da tecnologia PKI, incluindo segurança de servidor Web, assinaturas digitais e assinatura de documentos e identidades digitais.

Segurança do servidor web

A criptografia de chave pública é a base para os protocolos Secure Sockets Layer (SSL) e Transport Layer Security (TLS), que são a base das conexões HTTPS do navegador da web seguro.

Os certificados SSL / TLS criptografam as comunicações da Internet e garantem uma conexão cliente-servidor confiável. Sem eles, os cibercriminosos poderiam explorar a Internet ou outras redes IP usando uma variedade de vetores de ataque para interceptar mensagens e acessar seu conteúdo.

Assinaturas digitais e assinatura de documentos

Além de serem usados para criptografar mensagens, os pares de chaves podem ser usados para assinaturas digitais e assinatura de documentos.

A PKI usa a chave privada do remetente para verificar sua identidade digital. Essa verificação criptográfica liga matematicamente a assinatura à mensagem original para garantir que ela não foi alterada.

Assinatura de código

A assinatura de código permite que os desenvolvedores de aplicativos adicionem uma camada de garantia assinando digitalmente aplicativos, drivers e programas de software para que os usuários finais possam verificar se terceiros não alteraram ou comprometeram o código que receberam. Para verificar se o código é seguro e confiável, esses certificados digitais garantem a integridade dos contêineres, o código que eles executam e os aplicativos de produção que os utilizam.

Certificados de Email

Os certificados S / MIME validam os remetentes de e-mail e criptografam o conteúdo do e-mail para proteger contra ataques cada vez mais sofisticados de engenharia social e spear-phishing. Criptografando / descriptografando mensagens de e-mail e anexos e verificando a identidade, os certificados de e-mail S / MIME garantem aos usuários que os e-mails são autênticos e não modificados.

Chaves SSH

As chaves SSH são uma forma de certificado X.509 que fornece uma credencial de acesso seguro usada no protocolo Secure Shell (SSH). O protocolo SSH é amplamente usado para comunicação em serviços de nuvem, ambientes de rede, ferramentas de transferência de arquivos e ferramentas de gerenciamento de configuração.

As chaves SSH autenticam a identidade e protegem esses serviços contra uso não intencional ou ataques mal-intencionados. As chaves SSH não apenas melhoram a segurança, mas também permitem a automação de processos conectados, logon único (SSO) e gerenciamento de identidade e acesso na escala que as organizações atuais exigem.

Digital Identities

A autenticação de identidade digital é um elemento crítico de uma estratégia Zero Trust para autenticar pessoas, dados ou aplicativos. Proteger identidades com certificados digitais X.509 é mais importante do que nunca, pois os dados e aplicativos se expandem além das redes tradicionais para dispositivos móveis, nuvens públicas, nuvens privadas e dispositivos IoT. Os certificados de identidade digital baseados neste padrão permitem que as organizações aprimorem a segurança substituindo as senhas, que os invasores estão cada vez mais hábeis em roubar.

Estabelecendo confiança: o papel das autoridades de certificação na PKI / ICP

Um componente crítico da implantação de certificados X.509 é uma Autoridade de Certificação (AC) ou agente confiável para emitir certificados e publicar as chaves públicas associadas às chaves privadas individuais. Sem essa AC confiável, seria impossível para os remetentes saberem que estão de fato usando a chave pública correta associada à chave privada do destinatário, e não a chave associada a um ator mal-intencionado que pretende interceptar informações confidenciais e usá-las para fins nefastos.

Organizações de terceiros confiáveis, como a Sectigo, atuam como autoridades de certificação, mas muitas empresas e provedores de tecnologia também optam por atuar como sua própria AC interna. Eles também podem decidir usar certificados autoassinados.

Independentemente da abordagem de implantação, a CA deve ser confiável para:

- Verifique e ateste a identidade de todos os remetentes cujas chaves públicas eles publicam.

- Certifique-se de que essas chaves públicas estejam realmente associadas às chaves privadas dos remetentes.

- Proteja os níveis de segurança da informação dentro de sua própria organização para se proteger contra ataques maliciosos.

O valor da automação de PKI e gerenciamento de certificados

O gerenciamento de certificados pode ser percebido como uma tarefa simples do dia-a-dia para um administrador de TI ou da web, mas garantir que os certificados sejam válidos individualmente é demorado e caro. Por exemplo, mesmo uma emissão de certificado SSL manual mínima com um único servidor da web e instância de domínio envolve várias etapas. A tarefa pode facilmente levar algumas horas, com custos de mão de obra somando mais de US $ 50 por servidor da web.

Agora, multiplique esse esforço pelos milhares ou milhões de certificados PKI em todos os dispositivos em rede e identidades de usuário em uma organização global. Por fim, acrescente a mão de obra necessária para realizar o gerenciamento de certificados de ciclo de vida para incorporar processos de descoberta, instalação, monitoramento e renovação.

O resultado do gerenciamento manual de certificados é um desafio caro, demorado e tecnicamente exigente para as equipes de TI ocupadas. Mais importante ainda, uma abordagem manual pode expor as organizações a interrupções repentinas ou falha de sistemas críticos de negócios, juntamente com violações e ataques de cibercriminosos.

Automatizar o processo de ponta a ponta de emissão, configuração e implantação de certificados oferece um claro retorno sobre o investimento (ROI) para CIOs e CSOs que buscam reduzir o risco, atender aos requisitos de conformidade regulamentar, controlar os custos operacionais e lançar serviços no mercado mais rapidamente.

As soluções de PKI de hoje fornecem funcionalidade que melhora a administração e o gerenciamento de certificados de ciclo de vida por meio de:

- Automação: Concluindo tarefas individuais, minimizando processos manuais.

- Coordenação: usando automação para gerenciar um amplo portfólio de tarefas.

- Escalabilidade: Gerenciando certificados numerados na casa das centenas, milhares ou até milhões.

- Criptoagilidade: atualização da força criptográfica e revogação e substituição de certificados em risco por certificados quantum-safe muito rapidamente em resposta a ameaças novas ou variáveis.

- Visibilidade: Visualização do status do certificado com um único painel de vidro em todos os casos de uso.

Economize tempo e mantenha o controle com a automação da PKI

Dados os sistemas, aplicativos e dispositivos díspares que usam certificados digitais, as equipes de TI geralmente gerenciam serviços de automação distintos de muitos fornecedores diferentes. Executar várias plataformas de automação significa que muitas vezes não são tão eficientes quanto poderiam ser.

Sobre a Sectigo

A Sectigo fornece soluções de automação de certificados que permitem que as empresas sejam ágeis e eficientes, mantendo o controle de todos os certificados em seu ambiente. O Sectigo oferece suporte à instalação, revogação e renovação automatizada de certificados SSL / TLS e não SSL por meio de protocolos líderes da indústria, APIs e integrações de terceiros.

A Sectigo fornece soluções de automação de gerenciamento de identidade digital que permitem que as empresas sejam ágeis, eficientes e tenham controle total de todos os certificados em seu ambiente. O Sectigo oferece suporte à instalação, revogação e renovação automatizada de certificados SSL / TLS e não SSL por meio de protocolos líderes da indústria, APIs e integrações de terceiros. E o Sectigo elimina o problema de limites de volume de certificados que podem ocorrer com alternativas de código aberto.

Em suma, as soluções de automação da Sectigo permitem que sua equipe de segurança:

- Aplicar políticas de segurança criptográficas

- Proteja as comunicações

- Evite a perda de dados pessoais por meio de acesso não autorizado

- Sistemas, aplicativos e dispositivos preparados para o futuro em toda a empresa

Somos o maior portal brasileiro sobre Criptografia e Identificação Digital

O CRYPTO ID TRILHOU UM CAMINHO INCRÍVEL NESSES 10 ANOS!!

Em novembro desse ano completaremos uma década dessa jornada. Levamos à cerca de dois milhões de leitores ano as melhores e mais atualizadas informações do mercado brasileiro e internacional sobre segurança digital e tecnologias que viabilizam a identificação de pessoas, empresas, aplicações e equipamentos em meio digital, recursos de assinatura eletrônica e controle de acesso para garantir transações seguras e confiáveis.

O que o futuro da segurança na Internet mantém em 2019 segundo especialistas da Sectigo – Ouça

Sectigo lança sua nova raiz em 14 de Janeiro de 2019

Como selecionar o SSL correto para seu negócio? Baixe o guia completo da SECTIGO!

PKI: um aliado estratégico seguro da Internet das Coisas (IoT)