Microsoft divulga nova técnica de Phishing em que os alvos são dispositivos e usuários que não utilizam o MFA

27 de janeiro de 2022Novo phishing aplica truque que combina registro de dispositivo adicionado à caixa de ferramentas dos usuários que não utilizam MFA

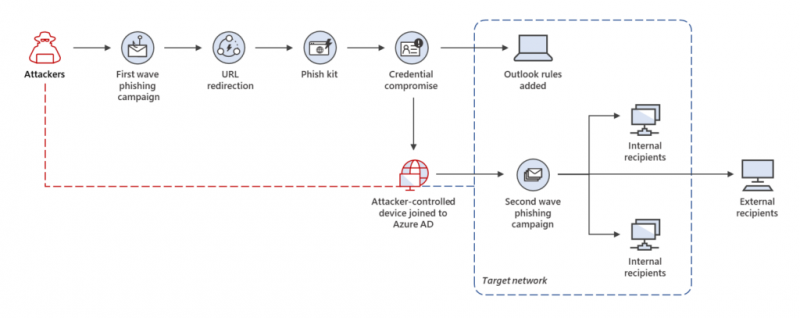

Recentemente, descobrimos uma campanha multifásica em grande escala que adiciona uma nova técnica às táticas tradicionais de phishing, unindo um dispositivo operado por um invasor à rede de uma organização para propagar ainda mais a campanha.

Observamos que a segunda etapa da campanha foi bem-sucedida contra as vítimas que não implementaram a autenticação multifator (MFA), um pilar essencial da segurança de identidade.

Sem medidas de proteção adicionais, como MFA, o ataque aproveita o conceito de BYOD (traga seu próprio dispositivo) por meio da capacidade de registrar um dispositivo usando credenciais recém-roubadas.

A primeira fase da campanha envolveu o roubo de credenciais em organizações-alvo localizadas predominantemente na Austrália, Cingapura, Indonésia e Tailândia.

As credenciais roubadas foram aproveitadas na segunda fase, na qual os invasores usaram contas comprometidas para expandir sua presença dentro da organização por meio de phishing lateral, bem como além da rede por meio de spam de saída.

A conexão de um dispositivo controlado pelo invasor à rede permitiu que os invasores propagassem o ataque secretamente e se movessem lateralmente por toda a rede de destino.

Embora, neste caso, o registro do dispositivo tenha sido usado para outros ataques de phishing, o aproveitamento do registro do dispositivo está aumentando à medida que outros casos de uso foram observados. Além disso, a disponibilidade imediata de ferramentas de teste de penetração, projetadas para facilitar essa técnica, apenas expandirá seu uso por outros atores no futuro.

A MFA, que impede que invasores usem credenciais roubadas para obter acesso a dispositivos ou redes, frustrou a campanha para a maioria dos alvos. No entanto, para organizações que não tinham MFA habilitada, o ataque progrediu.

O phishing continua a ser o meio mais dominante para atacar empresas para obter a entrada inicial. Esta campanha mostra que a melhoria contínua da visibilidade e das proteções em dispositivos gerenciados forçou os invasores a explorar caminhos alternativos.

A superfície de ataque potencial é ainda mais ampliada pelo aumento de funcionários que trabalham em casa, o que muda as fronteiras entre redes corporativas internas e externas.

Os invasores implantam várias táticas para direcionar problemas organizacionais inerentes ao trabalho híbrido, erro humano e “shadow IT” ou aplicativos, serviços, dispositivos e outras infraestruturas não gerenciadas que operam fora das políticas padrão.

Esses dispositivos não gerenciados geralmente são ignorados ou perdidos pelas equipes de segurança no momento da entrada, tornando-os alvos lucrativos para comprometer, realizar movimentos laterais silenciosamente, ultrapassar os limites da rede e alcançar a persistência para lançar ataques mais amplos.

Ainda mais preocupante, como nossos pesquisadores descobriram neste caso, é quando os invasores conseguem conectar com sucesso um dispositivo que eles operam totalmente e estão sob seu controle total.

Para evitar a crescente sofisticação dos ataques exemplificados por esse ataque, as organizações precisam de soluções que forneçam e correlacionem dados de ameaças de e-mail, identidades, nuvem e endpoints.

Microsoft 365O Defender coordena a proteção nesses domínios, encontrando automaticamente links entre os sinais para fornecer uma defesa abrangente.

Por meio dessa visibilidade entre domínios, conseguimos descobrir essa campanha. Detectamos a criação anômala de regras de caixa de entrada, rastreamos até uma onda inicial de campanha de phishing e correlacionamos dados para expor os próximos passos dos invasores, ou seja, o registro do dispositivo e a campanha de phishing subsequente.

Fonte: Blog Microsoft

Os golpes de phishing aproveitam o “boom” das criptomoedas

Em terra de phishing, quanto custa um clique?

Truques de phishing com o Microsoft Office

Não é possível haver Zero-Trust sem MFA

Os desafios humanos da implementação da autenticação multifator – MFA