Autenticação corporativa de nível de hardware sem hardware: nova solução de segurança SIM para IAM

25 de outubro de 2021

O custo médio de uma violação de dados, de acordo com a última pesquisa da IBM, agora é de US $ 4,24 milhões, o maior relatado.

A principal causa? Credenciais comprometidas, geralmente causadas por erro humano. Embora essas descobertas continuem a mostrar uma tendência ascendente na direção errada, o desafio em si não é novo.

O que é novo é a complexidade sem precedentes e acelerada de proteger o local de trabalho. CISOs / CIOs estão lidando com sistemas legados, hospedagem em nuvem, locais, funcionários remotos, com base em escritório, software tradicional e SaaS – Software as a service (Software como serviço).

A forma como as empresas se adaptaram foi louvável, mas agora que os funcionários se espalharam por locais, escritórios e residências – com mais da metade ameaçando não retornar aos escritórios a menos que o trabalho híbrido seja implementado – o desafio se transforma em proteger um perímetro não uniforme.

Sabemos que as senhas não são suficientes. O acesso baseado em conhecimento geralmente é fortalecido com outras formas de autenticação multifator (MFA), como aplicativos de autenticação ou tokens FIDO (Fast ID Online) e, em casos altamente confidenciais, biometria.

Por que IAM forte é essencial para o trabalho híbrido

A era do ‘BYOD’ (Traga seu próprio dispositivo) evoluiu para o que o Gartner chama de Traga sua própria identidade: os funcionários estão acessando dados de uma variedade de dispositivos remotos de vários locais diferentes.

Os cibercriminosos podem interceptar dados de várias maneiras, desde credenciais comprometidas a golpes de phishing e ataques man-in-the-middle, que são facilitados em redes públicas sem controles de segurança, como pontos de acesso Wi-Fi em cafeterias ou aeroportos. Se o acesso de seu funcionário for baseado apenas em fatores de conhecimento, como nomes de usuário e senhas, os invasores podem facilmente obter acesso total aos dados confidenciais.

Os tokens ou dongles de segurança baseados em hardware ganharam popularidade, principalmente no nível corporativo. Eles geram um código para o usuário inserir quando solicitado, de forma que apenas o usuário que possui o token possa obter acesso. Mas esses minúsculos dispositivos de hardware separados têm seus desafios.

Problemas com autenticação de hardware

Custo – os tokens de segurança custam entre US $ 50 e US $ 100 em média para um único dispositivo. Como resultado, esses dispositivos tendem a ser reservados apenas para alguns indivíduos de alto risco – enquanto os funcionários de perfil inferior ficam vulneráveis.

Dispositivos perdidos – os tokens de hardware podem ser perdidos, roubados ou esquecidos, e os funcionários geralmente só percebem quando precisam de acesso. Pedir novos tokens é inconveniente e caro.

UX – Encontrar o dispositivo e inserir o código exige esforço do usuário e não pode ser facilmente usado para provisionamento rápido, troca de pessoal ou trabalho com contratados externos.

Risco de ataque – os tokens de hardware também não são completamente eficazes contra ataques MITM – embora não possam ser acessados remotamente diretamente, um malfeitor pode enganar o usuário para que ele insira o código em uma versão fraudulenta do site / página de login.

Existe uma tecnologia nova e inovadora que fornece um fator de posse forte para IAM – Identity and Access Management (sem dispositivos de hardware extras – e já está nas mãos de todos.

Posse de telefone celular como alternativa aos tokens de hardware

A alternativa mais simples e fácil de comprar tokens caros é usar algo que seus funcionários já possuem: o telefone celular.

Usando a segurança criptográfica avançada do cartão SIM – Subscriber Identity/Identification Module, as redes móveis já autenticam os clientes de forma segura e invisível para permitir chamadas e dados. A autenticação baseada em SIM é uma verificação em tempo real resistente à violação que funciona da mesma forma que os chips dos cartões bancários.

Sem nenhuma ação do usuário ou códigos para digitar, a autenticação baseada em SIM simplifica o login para seus funcionários, mas mantém os agentes mal-intencionados afastados. Ao autenticar com o próprio cartão SIM, em vez de apenas o número do celular, também é possível verificar a atividade recente de troca de SIM, interrompendo ataques de controle de conta.

É muito mais econômico, implantável em escala e universal, o que significa que cada funcionário, não apenas alguns, tem o mais alto nível de segurança. E, ao contrário de dongles de hardware minúsculos e facilmente perdidos, o telefone móvel é um dispositivo essencial que os funcionários já levarão consigo para qualquer lugar.

Agora, APIs de tru.ID abrem autenticação de rede baseada em SIM para empresas e negócios para implementar verificação segura e sem atrito.

Quaisquer preocupações adicionais sobre a privacidade do usuário são atenuadas pelo fato de que tru.ID não processa informações de identificação pessoal entre a rede móvel e suas APIs. É puramente uma pesquisa baseada em URL.

Veja a solução de segurança tru.ID SIM em ação

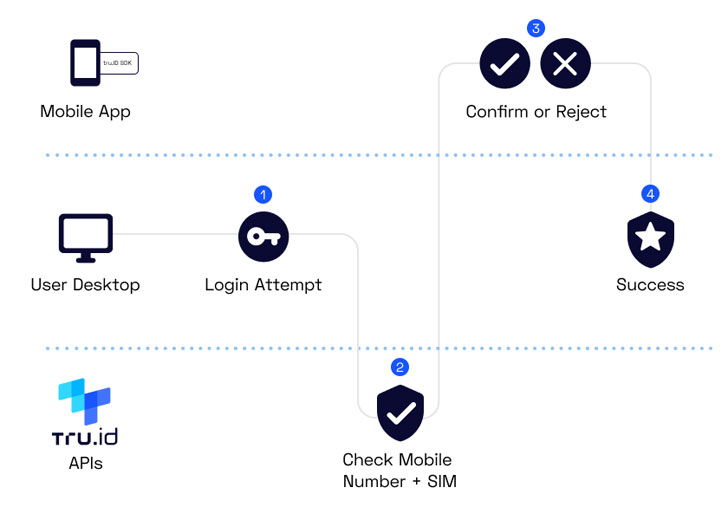

Uma das maneiras de usar APIs tru.ID é implementar uma solução de login e registro de um toque sem senha para acessar um sistema corporativo usando um aplicativo complementar. Aqui está um exemplo de fluxo de trabalho:

tru.ID cobre mais de 2 bilhões de telefones celulares em 20 mercados e pode ser implantado de duas maneiras. Ele pode ser integrado diretamente a um aplicativo da empresa (se houver) com APIs e SDKs REST simples ou pode ser implementado com um aplicativo complementar tru.ID que verifica o acesso dos funcionários usando suas credenciais móveis. tru.ID deseja ouvir da comunidade para discutir estudos de caso – basta visitar o site para vê-lo em ação em uma demonstração ou começar a codificar.

Fonte: The Hacker News

O Crypto ID reúne as principais notícias e artigos sobre as diversas tecnologias que identificam, no meio eletrônico, pessoas, empresas, equipamentos, aplicações e softwares. São artigos do Brasil e do Mundo, afinal, identidade digital é parte do nosso nome! Confira a coluna Identidade Civil e Digital.