Veja como hackers manipulam aquivos do WhatsApp e Telegram

16 de julho de 2019Se você acha que os arquivos de mídia que você recebe em seus aplicativos de mensagens seguras e criptografadas de ponta a ponta não podem ser adulterados, é necessário pensar novamente!

Pesquisadores de segurança da Symantec demonstraram vários cenários de ataques interessantes contra aplicativos Android e WhatsApp, o que poderia permitir que agentes maliciosos espalhem notícias falsas ou façam com que usuários fraudulentos enviem pagamentos para contas erradas.

Apelidado de “Media File Jacking”, o ataque aproveita o fato já conhecido de que qualquer aplicativo instalado em um dispositivo pode acessar e reescrever arquivos salvos no armazenamento externo, incluindo arquivos salvos por outros aplicativos instalados no mesmo dispositivo.

O WhatsApp e o Telegram permitem que os usuários escolham se desejam salvar todos os arquivos multimídia recebidos no armazenamento interno ou externo do dispositivo.

No entanto, o WhatsApp para Android, por padrão, armazena automaticamente arquivos de mídia no armazenamento externo, enquanto o Telegram para Android usa armazenamento interno para armazenar arquivos de usuários que não são acessíveis a nenhum outro aplicativo.

Mas, muitos usuários do Telegram alteram manualmente essa configuração para armazenamento externo, usando a opção “Salvar na Galeria” nas configurações, quando desejam compartilhar novamente arquivos de mídia recebidos com seus amigos usando outros aplicativos de comunicação como Gmail, Facebook Messenger ou WhatsApp.

Deve-se notar que o ataque não se limita apenas ao WhatsApp e Telegram e afeta a funcionalidade e privacidade de muitos outros aplicativos Android também.

Como funciona o ataque “Media File Jacking”?

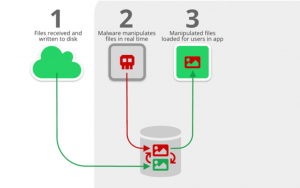

Os hackers podem manipular arquivos de mídia que você recebe pelo WhatsApp e Telegram.

Assim como os ataques man-in-the-disk, um aplicativo mal-intencionado instalado no dispositivo do destinatário pode interceptar e manipular arquivos de mídia, como fotos, documentos ou vídeos privados, enviados entre usuários pelo armazenamento externo do dispositivo – tudo sem o destinatário conhecimento e em tempo real.

“O fato dos arquivos serem armazenados e carregados do armazenamento externo sem mecanismos de segurança adequados permite que outros aplicativos com permissão de armazenamento de gravação para um dispositivo externo arrisquem a integridade dos arquivos de mídia”, disseram os pesquisadores em um post no blog da Symantec: Symantec Mobile Threat: Attackers Can Manipulate Your WhatsApp and Telegram Media Files.

“Os invasores podem aproveitar as relações de confiança entre um remetente e um receptor ao usar esses aplicativos de mensagens instantâneas para ganho pessoal ou causar estragos”.

Pesquisadores ilustraram e demonstraram quatro cenários de ataque, conforme explicado abaixo, em que um aplicativo de malware pode analisar e manipular, instantaneamente, arquivos recebidos, levando a:

1. Manipulação de imagem

Neste cenário de ataque, um aplicativo aparentemente inocente, mas realmente malicioso, baixado por um usuário pode ser executado em segundo plano para realizar um ataque de Media File Jacking enquanto a vítima usa o WhatsApp e “manipular fotos pessoais quase em tempo real e sem a vítima sabendo”.

2. Manipulação de pagamento

Nesse cenário que os pesquisadores chamam de “um dos mais danosos ataques ao Media File Jacking”, um ator mal-intencionado pode manipular uma fatura enviada por um fornecedor a clientes para induzi-los a efetuar pagamentos a uma conta controlada pelo invasor.

3. Mensagem de áudio spoofing

Nesse cenário de ataque, os invasores podem explorar as relações de confiança entre os funcionários em uma organização. Eles podem usar a reconstrução de voz via tecnologia de aprendizagem profunda para alterar uma mensagem de áudio original para seu ganho pessoal ou causar estragos.

4. Espalhe notícias falsas

No Telegram, os administradores usam o conceito de “canais” para transmitir mensagens a um número ilimitado de inscritos que consomem o conteúdo publicado.

Usando ataques de Media File Jacking, um invasor pode alterar os arquivos de mídia que aparecem em um feed de canal confiável em tempo real para espalhar notícias falsas.

Como impedir que hackers sequestrem seus arquivos Android

Symantec já notificados Telegram e Facebook/WhatsApp sobre o arquivo de mídia Jacking ataques, mas acredita que o problema será resolvido pelo Google com a sua próxima atualização do Android Q.

O Android Q inclui um novo recurso de privacidade chamado “Armazenamento com Escopo” que altera a maneira como os aplicativos acessam arquivos no armazenamento externo de um dispositivo.

O Scoped Storage fornece a cada aplicativo uma caixa de proteção de armazenamento isolada no armazenamento externo do dispositivo, em que nenhum outro aplicativo pode acessar diretamente os dados salvos por outros aplicativos em seu dispositivo.

Até lá, os usuários podem reduzir o risco de tais ataques, desabilitando o recurso responsável por salvar arquivos de mídia no armazenamento externo do dispositivo. Para fazer isso, os usuários do Android podem acessar:

WhatsApp: Configurações → Bate-papo → Desativar a opção para ‘Visibilidade de mídia’

Telegram: Configurações → Configurações de bate-papo → Desativar a alternância para “Salvar na Galeria”

Fonte: The Hacker News