Malware Agent Tesla exposto: cibercriminosos possuíam base de dados de 62 mil e-mails

4 de abril de 2024Pesquisadores da Check Point Research revelam a identidade dos grupos de malware “Bignosa” e “Gods” que agiram contra empresas nos Estados Unidos e Austrália

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point Software, descobriu três campanhas maliciosas do Agent Tesla, um dos malwares mais difundidos. Suas operações eram dirigidas contra empresas dos Estados Unidos e da Austrália e usavam a compra de mercadorias e a entrega de pedidos como isca para golpes.

A investigação da equipe da CPR revela que os cibercriminosos possuíam uma base de dados de 62 mil e-mails, entre pessoas físicas e jurídicas de diversos setores.

Além de campanhas originadas de vítimas de empresas, o grupo mantém um grande número de servidores, que são utilizados para proteção de sua identidade. Apesar dos esforços dos cibercriminosos para manter o seu anonimato, a CPR revelou as suas verdadeiras identidades e origem e reconstruiu os seus passos nos ataques conduzidos com monitoração contínua da sua atividade.

O malware Agent Tesla é um Trojan de acesso remoto (RAT) avançado especializado em roubar e infiltrar informações confidenciais de computadores infectados. Ele pode coletar dados diferentes, incluindo pressionamentos de teclas, bem como credenciais de login de navegadores (como Google Chrome e Mozilla Firefox) e contas de e-mail usadas em dispositivos infectados. O Agent Tesla tem uma história incomum no cenário da segurança cibernética, pois faz parte das dez famílias de malware mais prevalentes desde 2020.

“Bignosa” e “Gods” dois atacantes e um único objetivo

Os pesquisadores da Check Point Research rastrearam a atividade dos dois grupos por trás das operações do Agent Tesla com evidências de que eles estavam conectados entre si:

• “Bignosa”: O principal atacante parece fazer parte de um grupo que realiza campanhas de malware e phishing visando empresas, conforme demonstrado por bancos de dados de e-mail de empresas nos Estados Unidos e na Austrália. O “Bignosa” usou Cassandra Protector para confundir e usou diversas famílias de malware, indicando um nível secundário de táticas e ferramentas de crime cibernético.

• “Gods”, também conhecido online como “Kmarshal”, já esteve envolvido em ataques de phishing e depois em campanhas de malware. Da mesma forma, demonstrou capacidades em web design e operações de phishing.

“Num cenário digital repleto de ameaças cibernéticas em evolução, o caso do Agent Tesla permanece como um lembrete claro da necessidade de defesas robustas de cibersegurança. A capacidade dos agentes de ameaças de realizar ataques cibernéticos constantes e bem-sucedidos destaca uma tendência preocupante de barreiras de baixa entrada no mundo do crime cibernético, aproveitando ferramentas maliciosas dedicadas“, observa Alexander Chailytko, gerente de Segurança Cibernética, Pesquisa e Inovação da Check Point Software sobre os insights e revelações dos criminosos.

“No entanto, o lado positivo desta nuvem sinistra é o poder da pesquisa de segurança cibernética e da análise forense digital. Ao reunir cuidadosamente os vestígios digitais, podemos revelar as identidades destes cibercriminosos, compreender os seus padrões de ataque e reforçar as nossas defesas contra tais ameaças. Esta investigação da CPR não só enfatiza a natureza dinâmica das ameaças cibernéticas, mas também ressalta o papel essencial dos esforços persistentes de segurança cibernética na proteção do ecossistema digital”, completa Chailytko.

Campanhas de malware meticulosamente preparadas

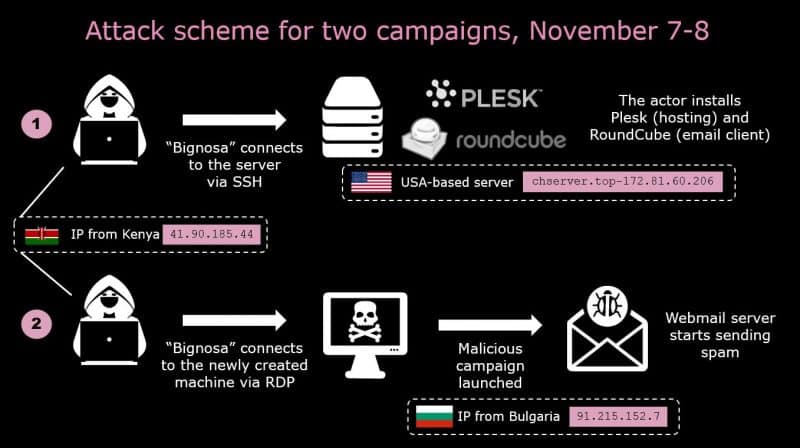

Em vez de iniciar spam com um único clique, essas campanhas de malware usaram e-mails de phishing relacionados à compra de itens e entrega de pedidos para iniciar a infecção. O próprio malware foi protegido pelo Cassandra Protector, adicionando recursos antidetecção para dificultar a interceptação.

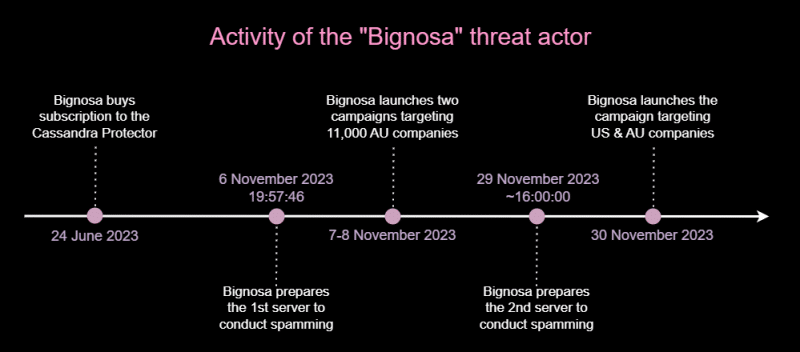

O diagrama abaixo mostra os tempos de preparação e etapas de execução desses ataques:

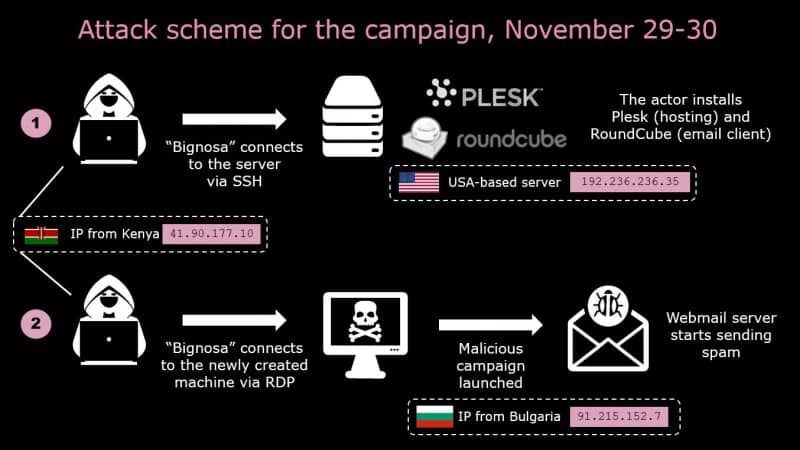

O esquema principal do terceiro ataque é semelhante aos primeiros, exceto pelos diferentes endereços utilizados nas máquinas atacantes:

A Check Point Research destaca a importância de manter o alerta de cibersegurança com o objetivo de reduzir este tipo de riscos. Para as organizações mitigarem os riscos de serem afetadas por tais ameaças, é essencial:

– Manter os sistemas operacionais e aplicações atualizados por meio de patches oportunos e outros meios.

– Ter cuidado com e-mails inesperados com links, especialmente de remetentes desconhecidos.

– Aumentar a conscientização sobre segurança cibernética entre os funcionários.

– Consultar especialistas em segurança para quaisquer dúvidas ou incertezas.

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças. A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções. A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Análise da WatchGuard revela aumento de malware evasivo impulsionando uma onda de ameaças poderosas

Ataques de malware em saúde aumentaram 10% em 2023, revela Netskope