Amazon Prime Day: 7 dicas para ir às compras com segurança!

10 de julho de 2023A edição 2023 do Amazon Prime Day, nos próximos dias 11 e 12 de julho, traz novamente uma extensa gama de ofertas

As campanhas de phishing relacionadas ao Amazon Prime cresceram 16 vezes mais em junho, em relação a maio, segundo a Check Point Software; o aumento geral de phishing relacionado à Amazon foi de 8% e houve quase 1.500 novos domínios “Amazon” com 92% deles considerados maliciosos.

Os pesquisadores da Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, listam as dicas de compras online mais seguras para os consumidores aproveitarem suas aquisições durante o Amazon Prime Day!

Eles também informam os exemplos que coletaram em sua pesquisa e que estão relacionados a ações de phishing e outras ameaças cibernéticas, apontando como devemos nos proteger para curtir nossas compras online com tranquilidade e segurança.

A edição 2023 do Amazon Prime Day, nos próximos dias 11 e 12 de julho, traz novamente uma extensa gama de ofertas para inúmeros consumidores em todo o mundo.

Com suas promoções incríveis e ofertas exclusivas, esta ação se tornou uma ocasião festiva para quem busca grandes pechinchas.

O Amazon Prime Day cresceu em volume para novos picos em 2022, de acordo com a Amazon, pois os membros Prime nos Estados Unidos, por exemplo, compraram mais de 60 mil itens por minuto durante a edição do ano passado, com membros globais comprando mais de 300 milhões de itens em todo o mundo durante o Prime Day 2022.

No entanto, em meio à empolgação, existe um risco subjacente que não pode ser ignorado. Os cibercriminosos igualmente “aproveitam” essa ocasião para realizar ataques de phishing contra compradores desavisados.

Esses atacantes cibernéticos empregam táticas enganosas e até de engenharia social, como enviar e-mails falsos ou criar sites fraudulentos, com o objetivo de roubar informações pessoais ou credenciais financeiras.

Embora o Prime Day ofereça descontos incríveis, é fundamental que os consumidores estejam bem atentos, tenham cuidado ao clicar em links ou ao fornecerem informações confidenciais para garantir que estejam navegando em plataformas legítimas e em segurança.

Descobertas alarmantes sobre registro de domínio e ataques de phishing

Neste ano, os pesquisadores da Check Point Research (CPR) encontraram 16 vezes mais ataques maliciosos de phishing relacionados à Amazon Prime durante o mês de junho em comparação com maio, e o aumento geral em todos os phishings relacionados à Amazon foi de 8%.

Nesse período, foram quase 1.500 novos domínios relacionados ao termo “Amazon”, dos quais 92% foram considerados de risco – maliciosos ou suspeitos.

Um em cada 68 novos domínios relacionados à “Amazon” também foi relacionado ao “Amazon Prime”, e 93% desses domínios foram considerados de risco.

Como funciona o phishing

O elemento básico de um ataque de phishing é uma mensagem enviada por e-mail, mídia social ou outro meio de comunicação eletrônica.

Um phisher ou atacante pode usar recursos públicos, especialmente redes sociais, para coletar informações básicas sobre a experiência pessoal e profissional de sua vítima.

Essas fontes são usadas para coletar informações como o nome da possível vítima, cargo e endereço de e-mail, bem como interesses e atividades. O phisher pode usar essas informações para criar uma mensagem falsa confiável.

Normalmente, os e-mails que a vítima recebe parecem vir de um contato ou organização conhecida. Os ataques são realizados por meio de anexos maliciosos ou links para sites maliciosos.

Os atacantes geralmente criam sites falsos, que parecem pertencer a uma entidade confiável, como o banco, o local de trabalho ou a universidade da vítima.

Por meio desses sites, os cibercriminosos tentam coletar informações privadas, como nomes de usuário e senhas ou informações e credenciais de pagamento.

Alguns e-mails de phishing podem ser identificados devido à má redação e ao uso indevido de fontes, logos e layouts.

No entanto, muitos cibercriminosos estão se tornando mais sofisticados na criação de mensagens de aparência autêntica e estão usando técnicas de marketing profissionais para testar e melhorar a eficácia de seus e-mails.

Como comprar online com segurança no Amazon Prime Day

As orientações os pesquisadores da Check Point Software aos compradores online para permanecerem seguros e aproveitarem suas compras no Prime Day são as seguintes dicas práticas de proteção:

1. Preste atenção aos erros ortográficos da Amazon[.]com[.]: Cuidado com erros ortográficos ou sites que usam um domínio de nível superior diferente da Amazon[.]com .

Por exemplo, um [.]co em vez de [.]com. Os negócios nesses sites de imitação podem parecer tão atraentes quanto no site real, mas é assim que os hackers enganam os consumidores para que “fisguem” seus dados pessoais e financeiros.

2. Antes do início do Prime Day, crie uma senha forte para Amazon[.]com: Uma vez que um hacker esteja dentro de sua conta, o jogo termina. Certifique-se de que sua senha para o site da Amazon seja inquebrável, e faça isso bem antes de 11 de julho.

3. Procure pelo cadeado: Evite comprar algo online usando seus dados e detalhes de pagamento de um site que não tenha criptografia Secure Sockets Layer (SSL) instalada. Para saber se o site possui SSL, procure o “S” em HTTPS, ao invés de HTTP.

Um ícone de um cadeado bloqueado aparecerá, normalmente à esquerda da URL na barra de endereço ou na barra de status abaixo.

4. Compartilhe o mínimo necessário: Nenhum varejista online precisa de sua data de aniversário ou do número do CPF para fazer negócios.

Quanto mais os hackers souberem, mais eles podem sequestrar sua identidade. Sempre mantenha a disciplina de compartilhar o mínimo necessário quando se trata de suas informações pessoais.

5. Observe sempre erros ortográficos e gramaticais no e-mail. As técnicas de engenharia social são projetadas para tirar vantagem da natureza humana.

Isso inclui o fato de que as pessoas são mais propensas a cometer erros quando estão com pressa e tendem a seguir as solicitações de pessoas em posições de autoridade.

Os ataques de phishing geralmente usam essas técnicas para convencer seus alvos a ignorarem suas possíveis suspeitas sobre um e-mail e clicar em um link ou abrir um anexo.

Além disso, os e-mails de phishing geralmente não são escritos por pessoas fluentes no idioma local e, portanto, costumam conter erros gramaticais.

Outra coisa a ser observada são os e-mails com o tom do texto errado. Se um e-mail parecer muito formal ou informal, exagerado ou estranho para o remetente, há todas as chances de ser um e-mail de phishing.

6. Cuidado com as pechinchas e os descontos “bons demais para ser verdade”: Isso será difícil de fazer, já que o Prime Day tem tudo a ver com grandes ofertas.

Mas, se parecer ser bom demais para ser verdade, provavelmente é falso. Siga seu instinto: um desconto de 80% no modelo mais atual e novo do iPad ou do iPhone geralmente não é uma oportunidade de compra confiável.

7. Atenha-se aos cartões de crédito: Durante o Prime Day, é melhor se ater ao seu cartão de crédito. Como os cartões de débito estão vinculados às nossas contas bancárias, corremos um risco muito alto se alguém conseguir hackear nossas informações. Se um número de cartão for roubado, os cartões de crédito oferecem mais proteção.

O que fazer se você achar que foi vítima de um ataque de phishing?

O impacto e o custo de um ataque de phishing, principalmente para uma empresa, depende da velocidade e da exatidão de sua resposta.

Se você suspeitar que um correio eletrônico pode ser um e-mail de phishing, a recomendação é aplicar as práticas de segurança a seguir:

Não responda, nem clique em links ou abra anexos: Nunca faça o que um atacante quer. Se houver um link, anexo ou solicitação de resposta suspeitos, não clicar e não abrir arquivos anexados.

Informe o e-mail à equipe de TI ou de segurança da empresa: os ataques de phishing geralmente fazem parte de campanhas distribuídas, e só porque você detectou o golpe não significa que todos os outros o fizeram.

Informe o e-mail à sua equipe de TI ou segurança para que eles possam iniciar uma investigação e realizar o controle de danos o mais rápido possível.

Exclua o e-mail suspeito: Após denunciar, exclua o e-mail suspeito de sua caixa de entrada. Isso diminui a chance de você clicar acidentalmente nele sem perceber mais tarde.

Exemplos de e-mails e domínio falsos – Amazon Prime Day

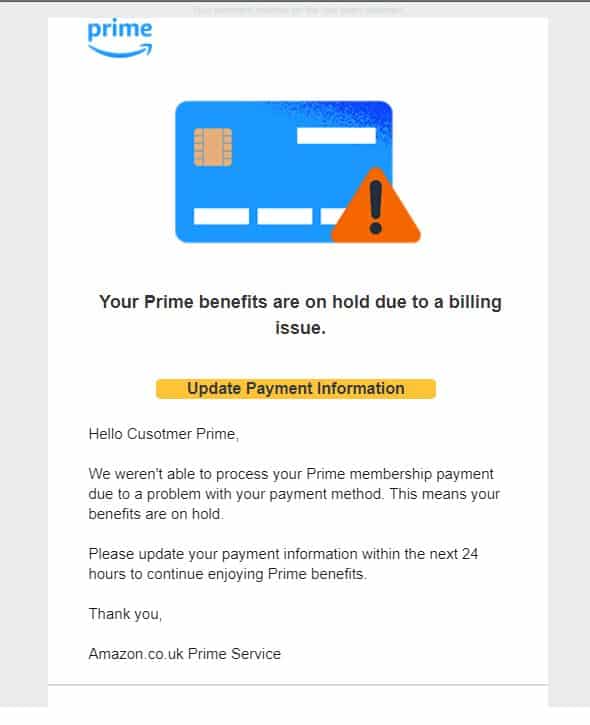

Exemplo de e-mail de roubo de cartão de crédito Prime

Abaixo está a imagem de um exemplo de um e-mail de phishing que parece ter sido enviado da “Amazon[.]co[.]uk”.

O atacante estava tentando induzir a vítima a clicar em um link malicioso, que redireciona o usuário para https://www[.]betoncire[.]es/updating/32080592480922000 – este link está inativo no momento.

Linha do assunto: Sua assinatura Prime: Pagamento recusado: O método de pagamento foi recusado, atualize seu método de pagamento para que seu pedido não seja cancelado e sua conta não seja suspensa

De: Amazon.co.uk (prime-update[.]74715579-59050019[.]24219850@amazon[.]co[.]uk)

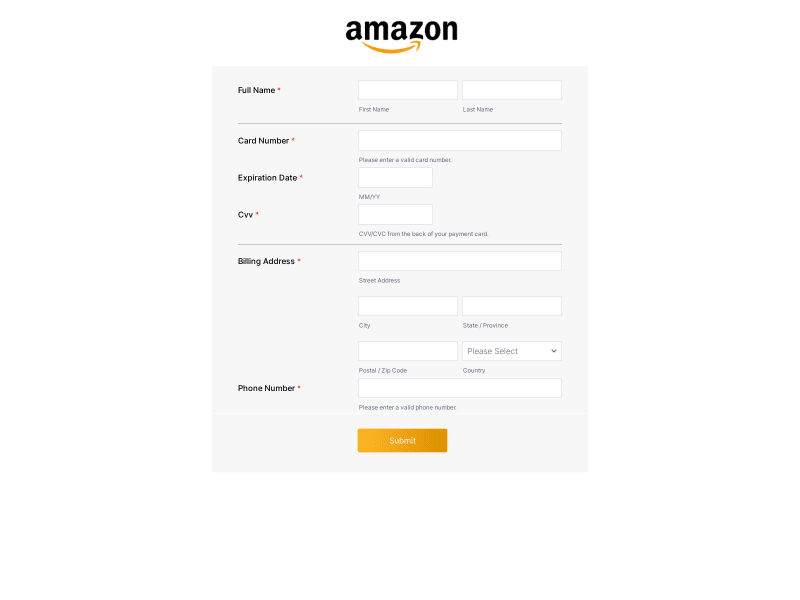

Exemplo de e-mail de Roubo de Credenciais:

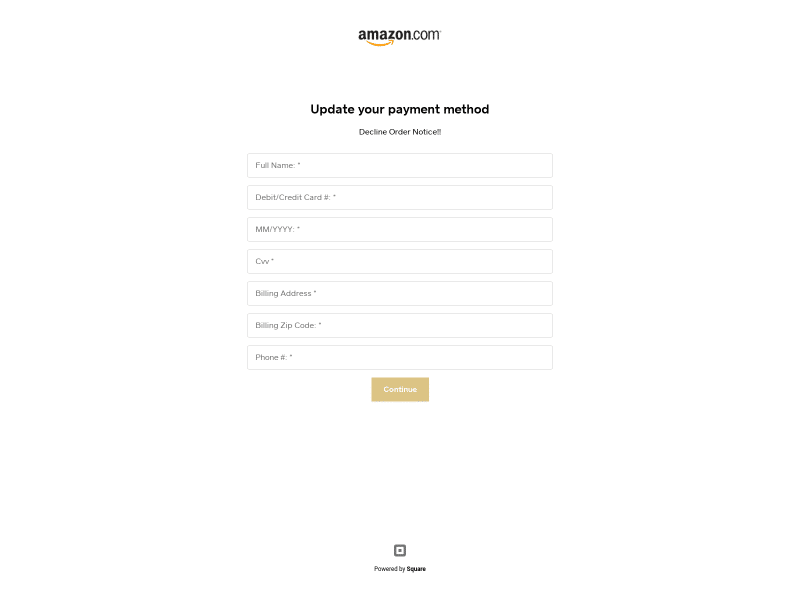

Os pesquisadores da CPR notaram um e-mail de phishing malicioso supostamente enviado pela Amazon e que tentava roubar informações de crédito dos usuários.

O e-mail enviado do endereço falsificado da Amazon (amazon[@]blackoutthelimit[.]com) continha um assunto de engenharia social que poderia pressionar a vítima a clicar no link malicioso http[:]//kolives[.]com/profile/ .

O site redirecionou o usuário para uma página de pagamento fraudulenta da Amazon que se parece com o site real com pequenas alterações (por exemplo, “Cvv” em vez de “CVV”). No link malicioso, o usuário precisava inserir informações de crédito. O link está inativo no momento.

Linha de assunto: Conta bloqueada

De: Amazon (amazon[@]blackoutthelimit[.]com)

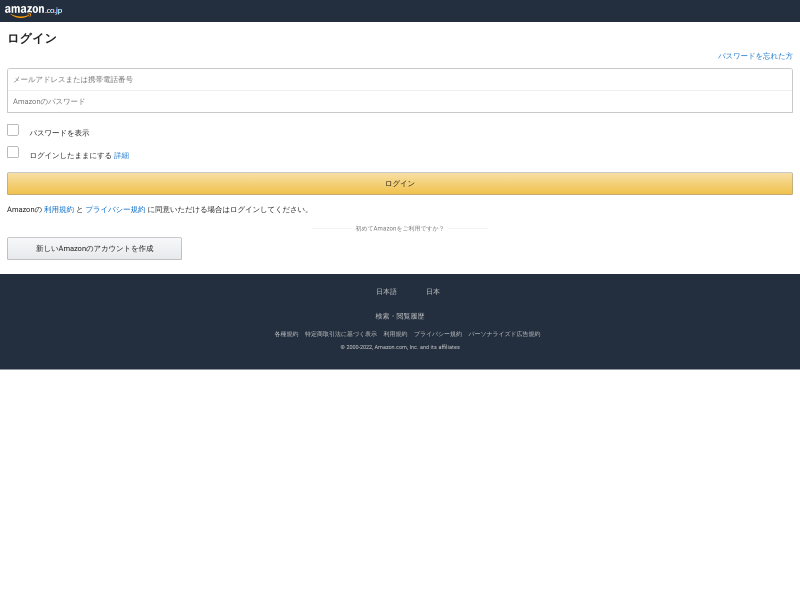

Exemplo de e-mail de roubo de conta:

Nesse e-mail de phishing há uma tentativa de roubar as informações da conta Amazon Prime de um usuário.

O e-mail parece ter sido enviado de “Amazon[.]co[.]jp”, mas ao olhar para o endereço de e-mail fica claro que é phishing (changeid[@]sfsbupah[.]com). Além disso, na parte inferior do e-mail, está escrito “Arnazon” em vez de Amazon.

O atacante estava tentando atrair a vítima para clicar em um link malicioso, que redireciona o usuário para uma página de login fraudulenta da Amazon. No link malicioso https[:]//sftvrepair[.]com, o usuário precisava inserir seu nome de usuário e sua senha.

Linha de assunto:【重要なお知らせ】Amazonプライムの自動更新設定を解除いたしました

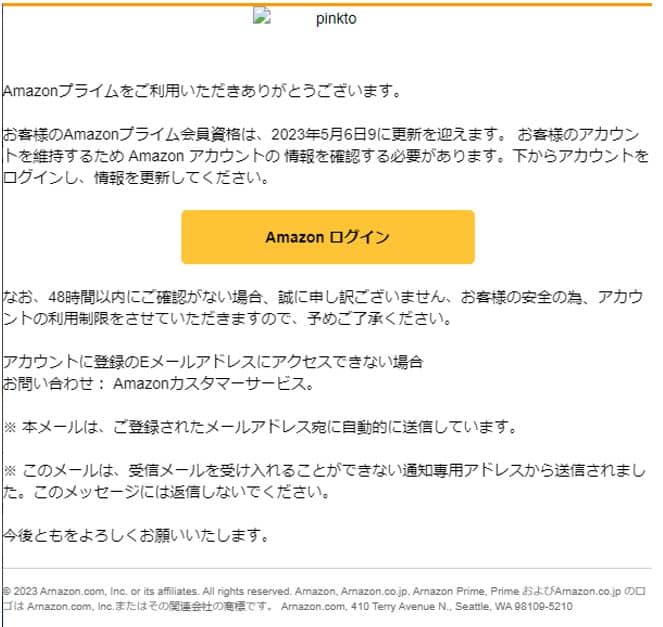

Página falsa de pagamento da Amazon:

A CPR encontrou um site fraudulento que tentava imitar a página de pagamento da Amazon, usando uma réplica quase idêntica. O site fraudulento está listado no endereço http[:]//amazon-prime-unitsexrctvy4e5rf6gyu[.]square[.]site .

Soluções e tecnologias para proteção contra e-mails de phishing

A Check Point Software protege contra a ameaça generalizada de phishing com suas soluções abrangentes de 360° AntiPhishing, que fornecem segurança abrangente em várias plataformas, como contas de e-mail, navegadores, endpoints, dispositivos móveis e redes.

As soluções contêm os recursos e atuação de sua rede central de sensores Check Point ThreatCloud AI, que, equipada com proteção contra phishing de dia zero, examina centenas de indicadores de comprometimento em tempo real, distinguindo e bloqueando com eficiência sites de phishing novos e conhecidos.

O sistema da ThreatCloud AI inspeciona meticulosamente todos os atributos dos e-mails recebidos, incluindo anexos, links e conteúdo textual, reduzindo substancialmente os riscos antes mesmo que as mensagens cheguem à caixa de correio.

As soluções da Check Point Software, sustentadas pelo mecanismo de phishing Zero-Day da ThreatCloud AI, bloqueiam quatro vezes mais ataques em comparação com as tecnologias baseadas em assinatura.

Para organizações que lidam com a evolução incessante e a engenhosidade dos ataques de phishing, o Check Point Harmony Email & Office fornece a tão necessária visibilidade e defesa contra diversas estratégias de phishing.

Portanto, é crucial que as organizações aproveitem o poder de soluções antiphishing avançadas para neutralizar as ameaças cibernéticas que exploram a natureza humana como seu elo mais fraco.

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud AI para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção. A Check Point Software protege mais de 100.000 organizações de todos os portes.

Check Point Software alerta para um novo backdoor utilizado em ataques de espionagem

Check Point Software aponta evolução do malware que ataca plataforma PIX

Você quer acompanhar nosso conteúdo? Então siga nossa página no LinkedIn!