Check Point Software alerta sobre nova variedade de malware móvel que se disfarça como um aplicativo Android

10 de maio de 2023A Check Point Research adverte sobre um malware recém-descoberto disfarçado de aplicativos Android populares direcionados ao leste da Ásia

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, descobriu um novo tipo de malware que se disfarça habilmente como aplicativos Android populares do Leste Asiático.

A campanha de malware por trás do FluHorse é altamente sofisticada e dirigida a diversos setores da Ásia Oriental. Esse malware imita três aplicativos legítimos, cada um dos quais já foi baixado por mais de 100 mil usuários.

O objetivo desse esquema de phishing do FluHorse é roubar informações confidenciais, incluindo credenciais de usuário (como 2FA – autenticação de dois fatores) e detalhes de cartão de crédito.

“Os cibercriminosos têm como alvo organizações e indivíduos em Taiwan e no Vietnã, entre outros, com um novo e sofisticado tipo de malware chamado FluHorse. Ao imitar aplicativos móveis populares para serviços bancários, transporte e cobrança de pedágio, os hackers estão tentando roubar informações confidenciais que podem ser usadas para contornar a autorização 2FA e obter acesso às contas da vítima”, relata Alexander Chailytko, gerente de segurança cibernética, pesquisa e inovação da Check Point Research.

A autenticação de dois fatores (2FA) pode melhorar a segurança de qualquer pessoa que use um serviço online ou acesse recursos corporativos.

Basicamente, exige que o usuário forneça dois tipos diferentes de informações para autenticar ou provar que é quem diz ser antes de o acesso ser concedido.

O FluHorse tem como alvo vários setores no leste da Ásia e é normalmente distribuído por e-mail. Em alguns casos, entidades e indivíduos de alto perfil, como funcionários do governo, foram visadas durante os estágios iniciais do ataque de e-mail de phishing.

O FluHorse ocorre quando a região de APAC está passando por um grande aumento de ataques cibernéticos – no primeiro trimestre de 2023, uma organização na APAC foi atacada em média 1.835 vezes por semana, de acordo com a Check Point Research. Isso representa um aumento de 16% em relação ao primeiro trimestre de 2022.

Um dos aspectos mais preocupantes do FluHorse é sua capacidade de permanecer indetectável por longos períodos de tempo, tornando-o uma ameaça persistente e perigosa, difícil de identificar.

A CPR pede às empresas e aos indivíduos nas regiões afetadas a permanecerem vigilantes e tomarem medidas para se protegerem contra esse novo malware sofisticado e potencialmente devastador.

Nessa análise e levantamento da CPR, os especialistas descrevem os diferentes ataques e fornecem exemplos de aplicativos maliciosos de phishing, em comparação com os aplicativos Android originais e legítimos, mostrando como pode ser difícil identificar as diferenças.

Aplicativos imitados

Os cibercriminosos geralmente optam por aplicativos populares com um alto número de downloads para maximizar o impacto de seu ataque e ganhar maior tração.

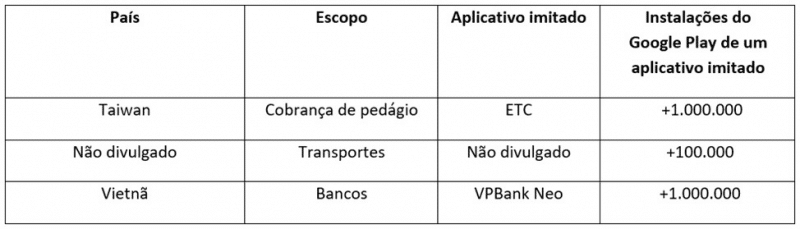

Assim, este caso não foi exceção. Os atacantes escolheram uma seleção eclética de setores alvo para países específicos, usando um aplicativo simulado em cada país:

Os atacantes visaram esses aplicativos imitados de empresas respeitáveis porque estão confiantes de que tais aplicativos atrairão clientes financeiramente estáveis. Isso ocorre porque as empresas por trás desses aplicativos têm uma sólida reputação de confiabilidade.

Esquema de phishing

O diagrama abaixo resume o esquema de phishing de forma gráfica: após a vítima inserir suas credenciais, elas são enviadas para um servidor controlado pelos atacantes (servidor C&C). O malware, então, “diz” à vítima para esperar enquanto as informações estão sendo processadas.

Ao mesmo tempo, o malware começa a interceptar todas as mensagens de texto recebidas, incluindo quaisquer códigos enviados para autenticação de dois fatores.

Se os atacantes roubarem as credenciais de login ou as informações do cartão de crédito da vítima, eles podem usar isso para contornar o 2FA e obter acesso às contas da vítima:

Atrair vítimas para baixar os aplicativos imitados

Os e-mails de phishing são uma das ameaças cibernéticas mais comuns que uma organização e indivíduos podem enfrentar.

Os ataques de phishing podem ser usados para atingir uma variedade de objetivos para um atacante, incluindo roubar credenciais, dados e dinheiro do usuário, bem como entregar malware ao computador de um destinatário ou induzir a vítima a baixar um arquivo.

A CPR descobriu várias entidades de alto perfil entre os destinatários desses e-mails específicos neste ataque, incluindo funcionários do setor governamental e grandes empresas.

Como se proteger contra ameaças móveis

Como o fator humano continua sendo um aspecto importante em ataques semelhantes, a Check Point Research lista as seguintes recomendações para proteção dos usuários de dispositivos móveis:

– Solução de segurança móvel (como o Check Point Harmony Mobile) para impedir que malwares se infiltrem em dispositivos móveis, detectando e bloqueando o download de aplicativos maliciosos em tempo real. A infraestrutura de segurança de rede do Harmony Mobile – proteção de rede no dispositivo – permite que estejamos à frente das ameaças emergentes.

– Os usuários devem permanecer vigilantes e evitar clicar em links que chegam por e-mails ou textos de fontes desconhecidas.

Como identificar um e-mail falsificado

Os e-mails falsificados fazem parte de campanhas de phishing, as quais são projetadas para induzir o destinatário a realizar alguma ação que ajude o atacante.

Se um e-mail tiver um link incorporado para clicar, um anexo ou solicitar alguma outra ação, é aconselhável verificar se há falsificação.

Em alguns casos, o atacante pode usar um endereço real semelhante, como substituir “company[.]com” por “cornpany[.]com” (trocando “m” por “rn”).

Em outros casos, o cabeçalho DE (FROM) pode ser substituído por um endereço legítimo que não está sob o controle do remetente.

Embora o primeiro caso geralmente possa ser detectado observando cuidadosamente o endereço de e-mail do remetente, o segundo pode exigir mais pesquisas. Os endereços DE (FROM) falsificados podem ser identificados com base em:

Contexto: Os e-mails de phishing são projetados para parecer legítimos, mas nem sempre são bem-sucedidos. Se um e-mail não parece ter vindo do suposto remetente, pode ser um e-mail de phishing falsificado. No entanto, os cibercriminosos estão começando a usar inteligência artificial (IA) para gerar e-mails de phishing realistas, tornando necessário um exame mais minucioso.

Responder a: um endereço de resposta permite que as respostas a um e-mail de um endereço sejam direcionadas para outro. Embora tenha usos legítimos (como campanhas de e-mail em massa), é incomum e deve ser motivo de suspeita para e-mails provenientes de uma conta pessoal.

Recebido: o cabeçalho RECEBIDO (RECEIVED) em um e-mail indica os endereços IP e nomes de domínio dos computadores e servidores de e-mail no caminho percorrido pelo e-mail. Um e-mail de e para endereços de e-mail dentro da mesma empresa deve passar apenas pelo seu servidor de e-mail.

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Check Point Software aponta evolução do malware que ataca plataforma PIX

Check Point Software analisa o Azov, aquele que parece um simples ransomware mas não é

Check Point Software comenta sobre os ataques DDoS do Killnet contra a OTAN nesta semana

Somos o maior portal brasileiro sobre Criptografia e Identificação Digital

O CRYPTO ID TRILHOU UM CAMINHO INCRÍVEL NESSES 10 ANOS!!

Em novembro desse ano completaremos uma década dessa jornada. Levamos à cerca de dois milhões de leitores ano as melhores e mais atualizadas informações do mercado brasileiro e internacional sobre segurança digital e tecnologias que viabilizam a identificação de pessoas, empresas, aplicações e equipamentos em meio digital, recursos de assinatura eletrônica e controle de acesso para garantir transações seguras e confiáveis.